Alerte à la faille de sécurité dans GoAnywhere MFT (managed file transfer). Le logiciel de transfert de fichiers est touché par une faille de sécurité référencée en tant que CVE-2024-0204. Selon les chercheurs en sécurité Mohammed Eldeeb et Islam Elrfai de Spark Engineering Consultants, cette vulnérabilité débouche sur un contournement de l'authentification dans GoAnywhere MFT avant la version 7.4.1 donnant à un utilisateur non autorisé la capacité de créer un compte disposant de droit d'administration. Cette faille critique dont le score CVSS est de 9,8/10 a été découverte le 1er décembre dernier. Elle ne ferait à ce jour pas l'objet d'un exploit.

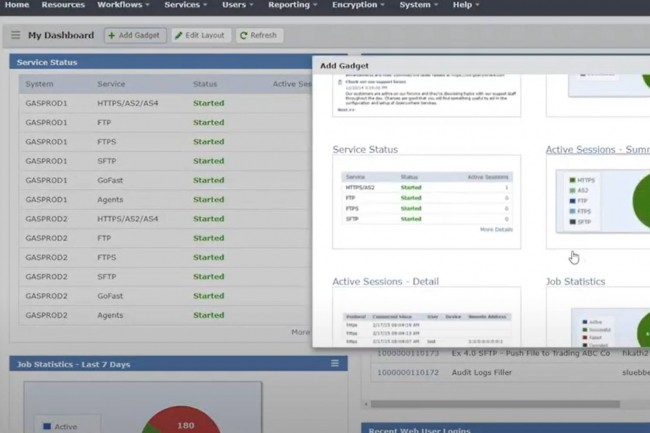

« Passez à la version 7.4.1 ou à une version plus récente », a alerté Fortra. « La vulnérabilité peut également être éliminée dans les déploiements sans conteneur en supprimant le fichier InitialAccountSetup.xhtml dans le répertoire d'installation et en redémarrant les services. Pour les instances déployées en conteneur, remplacez le fichier par un fichier vide et redémarrez les services ». Selon Zach Hanley, chercheur en sécurité chez Horizon3.ai « l'indicateur de compromission le plus facile à analyser est tout nouvel ajout au groupe Admin Users dans la section Users -> Admin Users du portail d'administration de GoAnywhere. Si l'attaquant a laissé cet utilisateur ici, vous pouvez observer sa dernière activité de connexion pour évaluer la date approximative de la compromission ».

Ce n'est pas la première fois que Fortra est confronté à des soucis de sécurité pour son logiciel phare. C'est en effet par le biais de l'exploit d'une faille début 2023 que le cybergang Clop a pu piéger à l'époque plus d'une centaine de victimes.

Commentaire