La famille des ransomwares est toujours très active : certains meurent, d’autres renaissent ou se créent. Le dernier en date se nomme Eldorado et a été analysé par des chercheurs de Group-IB. Classé comme un RaaS (ransomware as a service), Il est apparu pour la première fois le 16 mars 2024, quand un programme d’affiliation a été publié sur le forum de ransomware RAMP.

La société en cybersécurité qui a infiltré le groupe note que son représentant est un russophone et que le malware proposé est unique. Il ne s’agit pas d’une réutilisation des souches de rançongiciels dévoilés comme Lockbit ou Babuk. « Le ransomware Eldorado utilise Golang pour ses capacités multiplateformes et emploie Chacha20 pour le chiffrement des fichiers et Rivest Shamir Adleman-Optimal Asymmetric Encryption Padding (RSA-OAEP) pour le chiffrement des clés », ont déclaré les chercheurs Nikolay Kichatov et Sharmine Low. Ils ajoutent qu’ « il peut chiffrer des fichiers sur des réseaux partagés à l'aide du protocole Server Message Block (SMB) ».

Des fichiers Windows et Linux verrouillés

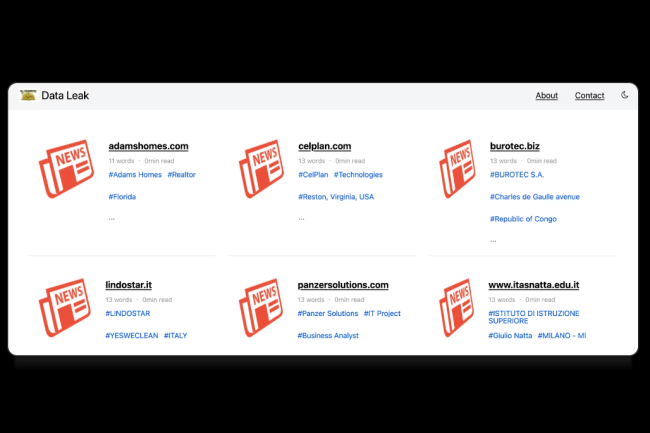

Eldorado met à disposition des variantes pour chiffrer des fichiers sur les systèmes Windows et Linux (et notamment l’hyperviseur de VMware). Au total, le cryptolocker se présente sous 4 formats à savoir esxi, esxi_64, win et win_64. Le site vitrine de fuite de données répertorie déjà 16 victimes en juin 2024. 13 des cibles sont situées aux Etats-Unis, deux en Italie et une en Croatie. Les entreprises concernées couvrent divers secteurs comme l’immobilier, l’éducation, les services professionnels, la santé et l’industrie.

Le petit dernier rejoint donc les autres membres récents de la famille ransomware à double extorsion que sont Arcus Media, AzzaSec, dan0n, Limpopo (alias SOCOTRA, FORMOSA, SEXi), LukaLocker, Shinra et Space Bears. LukaLocker, lié à un opérateur surnommé Volcano Demon par Halcyon, se distingue par le fait qu'il n'utilise pas de site de violation de données, mais appelle la victime par téléphone pour lui extorquer et négocier un paiement après avoir chiffré des postes de travail et des serveurs Windows.

Commentaire