« Nos solutions commencent à être utilisées dans le domaine de la sécurité, du SIEM, les gens réalisent la puissance de ce que nous avons bâti, par exemple pour analyser les logs dans ce contexte », nous avait exposé Shay Banon, créateur du moteur de recherche Elasticsearch et CEO d’Elastic, lors d’un entretien accordé à Paris en février à l’occasion de la conférence ElasticON. Quatre mois plus tard, l’éditeur de la Suite Elastic (développée au-dessus du moteur de recherche open source) annonce le lancement d’Elastic SIEM qui transforme la pile Elastic en solution de gestion de l’information et des événements de sécurité. L’application repose sur un ensemble d’intégrations de données conçues pour la sécurité complétées d’un outil dédié dans le tableau de bord Kibana.

Chez Elastic, cette offre SIEM a mûri au cours des mois, alimentée par l’ajout de capacités qui répondaient aux besoins des clients. Face à l’étendue de la communauté qui s’est formée autour des cas d’usage sur la sécurité, Elastic a alors renforcé ses efforts de développement dans cette direction, ainsi qu’il l’avait déjà fait sur d’autres thèmes avec la conception de ses produits Logging et APM, l’un pour l’analyse des logs, l’autre pour le monitoring des performances applicatives. Au cours des 18 derniers mois, Elastic a développé, avec sa communauté et ses partenaires, la spécification de mapping de champs Elastic Common Schema (ECS) pour normaliser des données collectées à partir de sources hétérogènes. La recherche d’informations, leur analyse et leur mise en corrélation s’en trouve ainsi facilitée au sein d’une interface dédiée dans le logiciel de visualisation Kibana.

Un espace collaboratif pour les analystes de sécurité

Elastic SIEM apporte un afficheur d’événements, Timeline Event Viewer, qui fournit un espace de travail collaboratif aux analystes de sécurité. C’est dans cette interface que pourront être collectées et stockées les preuves des attaques. Les analystes pourront les épingler, annoter les événements, apporter leurs commentaires et partager les résultats obtenus. Une fonctionnalité d’enregistrement automatique garantit de conserver les résultats de l’analyse pour les équipes chargées de la réponse aux incidents.

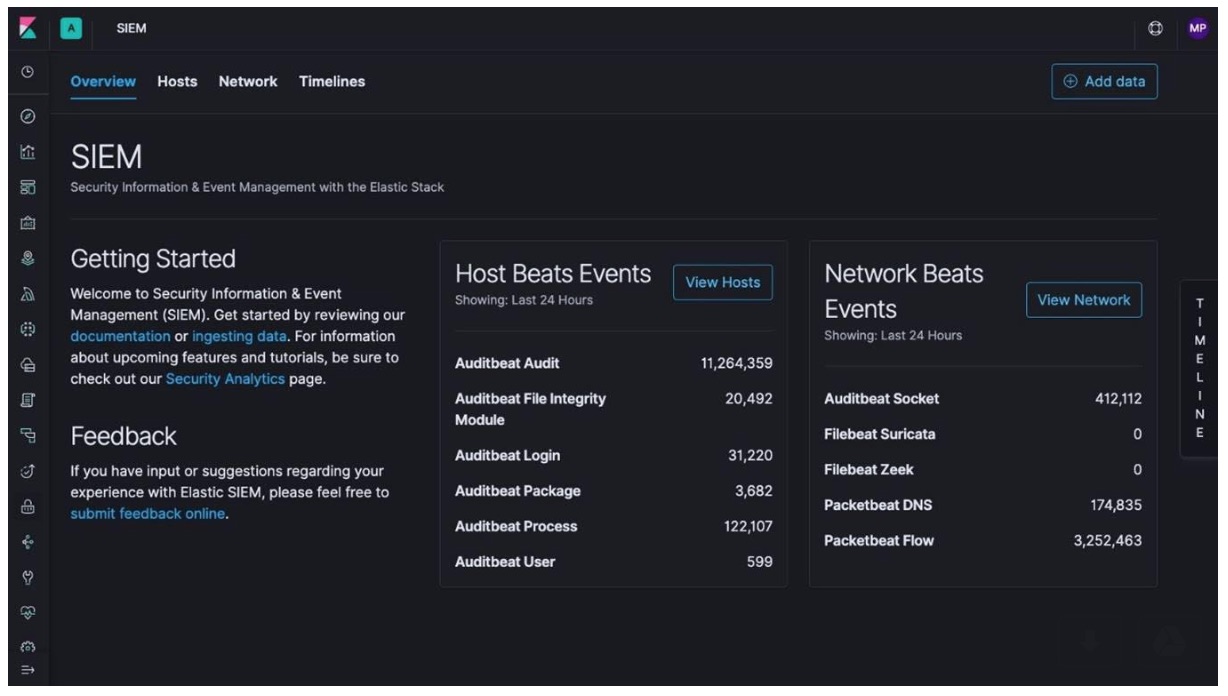

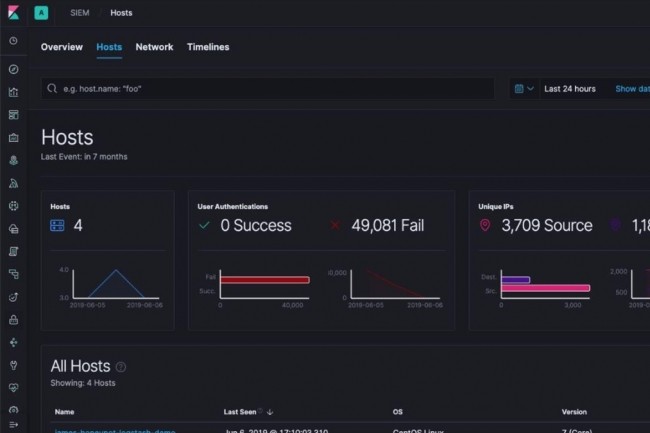

Elastic SIEM apporte des fonctionnalités pour explorer les événements de sécurité liés à l'hôte et au réseau. (Crédit : Elastic)

« L’application SIEM permet l’analyse des événements de sécurité liés à l’hôte ou au réseau, qu’il s’agisse d’investigations associées à une alerte ou de recherche interactive des menaces », explique l’éditeur dans un communiqué. Une vue Hosts ainsi s’ajoute à la bibliothèque de visualisation déjà fournie de Kibana pour afficher les indicateurs clés sur les événements de sécurité de l’hôte. Elle permet d’interagir avec l’afficheur d’événements Timeline Event Viewer. Dans la version 7.2 de la Suite Elastic, une méthode de collecte des données basées sur l’hôte prend en charge Sysmon dans Winlogbeat. La capture d’événements de réseau a été par ailleurs élargie par des intégrations aux principaux systèmes de monitoring réseau et de détection d’intrusion dont Bro/Zeek et Suricata.

« Les événements de sécurité liés aux serveurs et au réseau de l’infrastructure sont collectés grâce aux agents Filebeat, Auditbeat, Packetbeat et Winlogbeat, structurés au format Elastic Common Schema, ce qui permet aux analystes de sécurité de les corréler sans se soucier de leur origine », nous a précisé Bahaaldine Azarmi, responsable des solutions Architecture SEMEA chez Elastic, en réponse à un mail. « Nous mettons à disposition des analystes la plateforme d'investigation Timeline dans laquelle ils peuvent glisser et déposer n'importe quel événement - une machine, une IP, un processus windows … -afin de les corréler ». Il cite en exemple un processus qui aurait été lancé sur une machine et envoyé des données vers une IP inconnue.

En bêta dans la version 7.2 de la Suite Elastic

Cette offre SIEM fait partie par défaut de la distribution d’Elastic. Elle est disponible gratuitement en bêta dans la version 7.2 de la Suite Elastic, ainsi que dans le cloud, sur le service Elasticsearch. Son téléchargement est également possible sur le site de l’éditeur. En France, l’éditeur compte un grand nombre de clients allant de la TPE jusqu’aux entreprises du CAC40, nous a indiqué Baha Azarmi. « Ils utilisent Elastic pour des besoins de sécurité, notamment dans le cadre du use case "SIEM augment". Autrement dit, ils adossent Elastic aux SIEM traditionnels du marché pour les besoins d’investigation en temps réel et sur des quantités de données que ces solutions ne sont pas capables d’accueillir ». Tous ces clients bénéficient désormais d’Elastic SIEM, le responsable des solutions Architecture SEMEA. Certains d’entre eux, notamment les plus grands, « ont déjà fait le choix stratégique de commencer la mise en place d’Elastic SIEM pour, à moyen terme, décommissionner leur solution legacy », nous a-t-il indiqué.

Pour renforcer encore ses compétences dans le domaine du SIEM, l’éditeur Elastic a également racheté au début de ce mois la société Endgame et son logiciel de sécurité pour les équipements de bout de réseau. « En joignant nos forces, nous pouvons amener au marché un produit de sécurité holistique qui combine endpoint et SIEM », avait expliqué Shay Banon dans un billet. L'offre d’Endgame embarque déjà Elasticsearch pour stocker les données sur les alertes et les workflows d’investigation. Avec ce rachat, Elastic pourra, en plus de toutes ses fonctionnalités de collecte et d’investigation « mettre à la disposition de ses clients à la fois de l'Endpoint Protection Platform (EPP) mais aussi de l'Endpoint Detection and Response (EDR) », nous a exposé Bahaaldine Azarmi. « De cette façon, ils pourront bénéficier d'une vision 360 de leur SI pour leurs besoins de sécurité, comme nous l'avons déjà établi pour les autres use cases comme l'observabilité (Log + Metric + APM) ».

Parmi ses principaux concurrents sur le marché des SIEM figurent des acteurs comme Splunk, IBM ou LogRhythm.

Commentaire