Grâce à ces mises à jour de la plate-forme Prisma Secure Access Service Edge (SASE), les clients de l'éditeur de solutions de cybersécurité Palo Alto Networks bénéficieront d’un support de la sécurité et de la conformité en mode SaaS, ainsi qu'une amélioration de la prévention des menaces et des capacités de filtrage des URL. Le fournisseur a également lancé une solution native d'intelligence artificielle pour les opérations IT (AIOps) pour le SASE afin de simplifier les opérations de mise en réseau et de sécurité. Ces lancements interviennent alors que l’adoption du travail hybride se poursuit et que la mise en œuvre et le recours croissant à des applications SaaS confrontent les entreprises à des défis de sécurité de plus en plus complexes.

Répondre aux défis de sécurité et de conformité

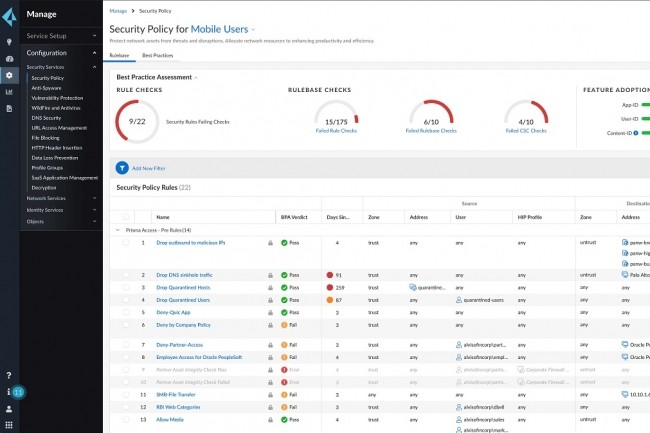

Dans un communiqué de presse, Palo Alto a estimé que l'entreprise moyenne utilisait désormais plus de 110 applications SaaS. Compte tenu des grandes quantités de données sensibles généralement stockées dans ces applications, les erreurs de sécurité exposent les entreprises à des menaces sérieuses. Ces dernières fonctionnalités doivent aider les clients à améliorer leur posture en matière de sécurité SaaS et de gestion des risques, tout en renforçant d'autres éléments clés de la cyberrésilience moderne. « C’est notamment le cas de la gestion de la posture de sécurité SaaS (SaaS Security Posture Management, SSPM) qui, dans le cadre des offres de courtier de sécurité d'accès au cloud (Cloud Access Security Broker, CASB) du fournisseur, va au-delà des contrôles de conformité du Center for Internet Security (CIS) et de l’Institut national des normes et de la technologie (U.S. National Institute of Standards and Technology, NIST) pour permettre aux clients de visualiser et de configurer facilement les paramètres de sécurité de plusieurs applications SaaS afin de s'assurer qu'elles sont à la fois conformes et sécurisées », a déclaré Palo Alto. « Pour le client, cela signifie qu'il peut désormais sécuriser la posture de ses applications SaaS sans avoir à déployer des outils supplémentaires et à gérer d'autres produits », a expliqué Matt De Vincentis, vice-président du marketing SASE chez Palo Alto Networks.

C’est aussi le cas de la fonctionnalité de filtrage avancé des URL qui utilise l'apprentissage profond pour prévenir les attaques de phishing, les ransomwares et autres menaces sur le Web. Selon M. De Vincentis, le filtrage traditionnel des URL s'appuie principalement sur des robots d'exploration et des bases de données pour trouver et classer les URL afin de pouvoir appliquer les politiques de sécurité Web des clients. Le problème, c’est que les attaques modernes sur le Web peuvent facilement se cacher en utilisant des domaines/URL provisoires et en identifiant et en échappant aux robots d'exploration des fournisseurs de sécurité, de sorte que les URL semblent inoffensives jusqu'au moment où elles sont utilisées pour attaquer un utilisateur. « Avec le filtrage avancé des URL, nous utilisons des modèles d'apprentissage machine en ligne et d'apprentissage profond pour voir si une URL est malveillante ou non en temps réel », a ajouté M. De Vincentis. « Notre télémétrie montre que le filtrage avancé des URL peut empêcher plus de 200 000 attaques par jour, ce que les bases de données traditionnelles ne pouvaient pas faire. Les clients n'ont pas besoin de déployer quoi que ce soit de nouveau pour en profiter, car ce filtrage fait partie du service Prisma SASE et il est configuré comme l'était auparavant notre filtrage traditionnel des URL », a précisé le vice-président du marketing SASE de Palo Alto Networks.

Analyser les menaces

« Vient ensuite la prévention avancée des menaces (Advanced Threat Protection, ATP) qui utilise de nouvelles améliorations de l'apprentissage machine pour stopper les attaques inconnues de type commande et contrôle (C2) en temps réel », a encore déclaré Palo Alto. Selon le fournisseur, ces nouvelles capacités font passer l'analyse de sécurité du statut « hors ligne » au statut « en ligne » en utilisant le cloud pour l'IA et les techniques d'apprentissage profond, sans peser sur les performances. « Les capacités traditionnelles de prévention des menaces, comme les systèmes de protection contre les intrusions (Intrusion Protection Systems, IPS), nécessitent l'utilisation de signatures pour détecter et prévenir les menaces », a encore expliqué M. De Vincentis. En d'autres termes, il faut que la menace soit vue et analysée « hors ligne » par un fournisseur de sécurité, avec une signature produite et livrée au client sur un temps donné. « Ce décalage entre l'existence d'une menace de type zero-day et la fourniture d'une protection met les clients en danger », a-t-il ajouté. « Avec sa nouvelle fonction de prévention des menaces, Palo Alto utilise de grandes quantités de trafic d'attaque réseau réel pour construire et entraîner des modèles d'apprentissage profond afin de détecter et de stopper les attaques C2 provenant d'outils de piratage avancés désormais couramment utilisés pour cibler les réseaux d'entreprise en toute impunité », a encore déclaré M. De Vincentis.

Enfin, l'intégration par le fournisseur d'une solution AIOps native pour le SASE limite les opérations manuelles et accélère la remédiation. « AIOps for SASE permet une analyse automatisée des causes profondes, une résolution rapide des problèmes et un accompagnement pour l'adoption des meilleures pratiques », a écrit Palo Alto. « Elle permet également une planification plus efficace de la capacité et une détection des anomalies par le biais de l'analyse prédictive, et son interface basée sur des requêtes exploite le traitement du langage naturel (Natural Language Processing, NLP) pour aider les services IT à réaliser un dépannage contextuel automatisé et à effectuer une analyse des changements », a ajouté le fournisseur.

Shadow IT et gestion des accès, principaux risques pour la sécurité du SaaS

Selon l'analyste principal d'Omdia, Rik Turner, la vitesse d’adoption des nouvelles applications SaaS, en particulier depuis le développement du travail hybride en réponse à la pandémie de COVID-19, a eu de fortes répercussions sur la sécurité des entreprises, l'une des plus importantes étant la facilité d'adoption des applications SaaS et la montée subséquente de l’IT fantôme ou Shadow IT. « Toute personne travaillant dans une unité commerciale indépendante peut s'y inscrire sans qu'il soit nécessaire d'impliquer le service informatique, augmentant ainsi ce Shadow IT, complètement inconnu de l’IT ou de la sécurité », a-t-il expliqué. « Ce manque de visibilité sur les applications SaaS utilisées au sein d'une entreprise, et les données partagées par leur intermédiaire, a conduit au développement de la technologie CASB (Cloud Access Security Broker) », a ajouté M. Turner. « Toutefois, il convient de rappeler que, dans le modèle de responsabilité partagée pour la sécurité du cloud, les données et leur accès relèvent toujours de la responsabilité du client. Avec le SaaS, le fournisseur de services cloud prend la responsabilité de chaque autre partie de la pile, mais la responsabilité des données et de l'accès est toujours de la responsabilité du client ». Selon Rik Turner, l'explosion du travail hybride impose une approche plus proactive dans ce domaine, c'est-à-dire qu'il faut essayer d'anticiper le problème d'accès en identifiant les droits d'accès excessifs ou mal configurés et en les réduisant avant qu'ils ne provoquent des atteintes à la sécurité. « C'est à peu près le seul moyen de s'attaquer à l'ampleur du problème et d'éviter d’avoir en permanence à « éteindre des incendies ».

Commentaire