En berne depuis quelques années, la technique dite du clickjacking revient avec une variante baptisée doubleclickjacking. Elle a été découverte par le chercheur en sécurité, Paulos Yibelo. Dans un article, il indique « au lieu de s'appuyer sur un seul clic, elle tire parti d'une séquence de double-clic ». Il ajoute « si ce changement peut sembler anodin, il ouvre la porte à de nouvelles attaques de manipulation de l'interface utilisateur qui contournent toutes les protections connues contre le clickjacking, y compris l'en-tête X-Frame-Options ou un cookie SameSite : Lax/Strict ».

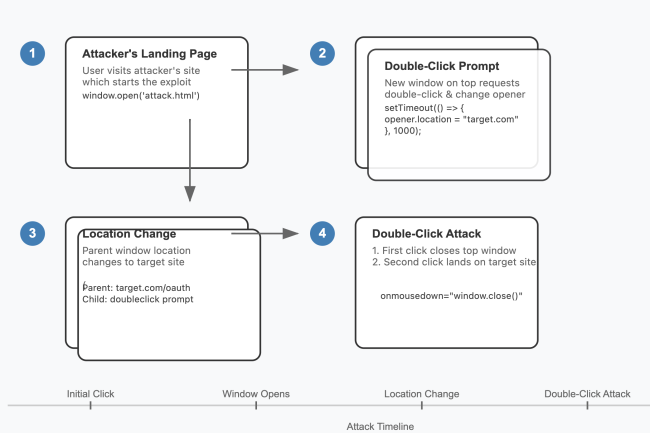

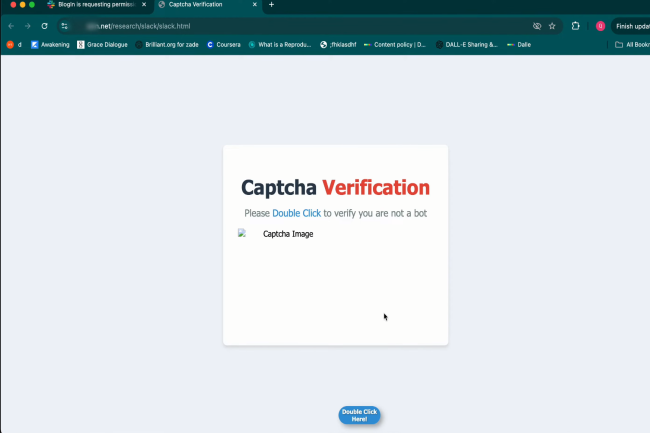

Il fait ici référence au clickjacking, aussi appelé rééquilibrage de l’interface utilisateur. Il s’agit d’une technique d’attaque consistant à inciter les utilisateurs à cliquer sur un élément de page web apparemment inoffensif (un bouton, par exemple), ce qui entraîne le déploiement de logiciels malveillants ou l'exfiltration de données sensibles. Le doubleclickjacking est une déclinaison de cette méthode en exploitant l'écart entre le début d'un clic et la fin du second clic pour contourner les contrôles de sécurité et valider par exemple une page d'authentification. Le pirate peut ainsi prendre le contrôle de comptes avec une interaction minimale. Dans plusieurs vidéos, le chercheur gagne des accès à des comptes Salesforcece, Slack et Shopify.

Méthode de l'attaque de doubleclickjacking. (Crédit Photo : Paulos Yibelo)

Moderniser les systèmes de défense contre le clickjacking

Dans le cadre du clickjacking, les sites web ont mis en place des techniques pour minimiser ces attaques. « La plupart des applications web et des frameworks partent du principe qu'un seul clic forcé constitue un risque », constate Paulos Yibelo. Cependant, « le doubleclickjacking ajoute une couche que de nombreuses moyens défenses sont incapables de gérer. Des méthodes telles que X-Frame-Options, SameSite cookies ou CSP sont inopérantes contre cette attaque », estime le chercheur.

Il préconise donc une évolution de ces systèmes de défense. Les fournisseurs de navigateur peuvent ainsi adopte des outils comme X-Frame-Options pour contrecarrer les exploits double-clic. Certains sites web ont aussi adopté des approches désactivant les boutons critiques par défaut et envoie une alerte en cas de demande de double-clic. Des services tels que Dropbox utilisent déjà de telles mesures préventives.

Commentaire