Les cybercriminels ont ajouté des fonctions de cryptage de fichiers aux chevaux de Troie qui sévissent traditionnellement dans les services bancaires mobiles. En plus des menaces courantes, en particulier le vol d’informations sensibles, ces malwares peuvent désormais verrouiller les fichiers de l’utilisateur. La principale fonction de l’un de ces deux chevaux de Troie, dénommé Faketoken, est de générer de faux écrans de connexion sur plus de 2 000 applications financières afin de voler les identifiants de connexion. L'application malveillante affiche également des pages d'hameçonnage pour voler des informations de carte de crédit, et elle peut lire et envoyer des messages texte.

Mais ce n’était pas suffisant pour ses créateurs qui, depuis le mois de juillet, ont ajouté à Faketoken le cryptage des fichiers stockés sur la carte SD du téléphone de l’utilisateur. Selon les chercheurs de Kaspersky Lab, des milliers de versions dotées de cette fonctionnalité ont été livrées. « Une fois que la commande concernée est reçue, le cheval de Troie compile la liste des fichiers stockés sur le périphérique (mémoire externe, carte mémoire) et les confronte à une liste de 89 extensions avant de les crypter », a expliqué hier le chercheur de Kaspersky Lab, Roman Unuchek. « Le cryptage étant réalisé par l'algorithme de chiffrement symétrique AES, l'utilisateur peut éventuellement réussir à décrypter lui-même les fichiers sans payer de rançon ».

L'Allemagne et la Russie touchés

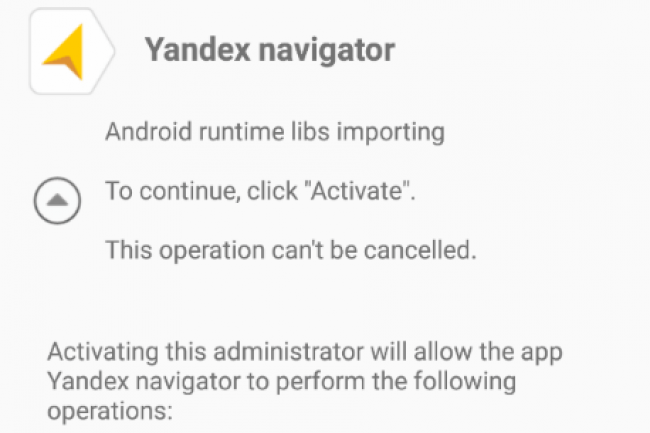

Faketoken se fait passer pour une application ou un jeu populaire, et une fois installé, il submerge l'utilisateur de demandes d’autorisations diverses afin d’obtenir les accès nécessaires. Le malware bancaire a réussi à infecter plus de 16 000 appareils dans 27 pays, majoritairement dans des pays comme la Russie, l’Ukraine, l’Allemagne et la Thaïlande. « Le cryptage de fichiers n'est pas aussi populaire que les techniques de blocage d'écran pour les demandes de rançons sur mobile, car un grand nombre de fichiers présents sur les appareils mobiles sont généralement sauvegardés dans des services cloud et peuvent être restaurés facilement », a également déclaré le chercheur de Kaspersky Lab, Roman Unuchek.

Mais cela n’empêche pas, semble-t-il, les développeurs de malware d'expérimenter ces techniques. Récemment, les chercheurs de l’entreprise de sécurité Comodo ont analysé un autre Trojan mobile bancaire appelé Tordow 2.0, également capable de crypter les fichiers. Tordow 2.0 utilise un pack d'exploits intégré pour obtenir des privilèges root sur les périphériques infectés. Le cheval de Troie est intégré à des applications populaires et il est ensuite redistribué comme tel dans des boutiques d'applications tierces. « Tordow 2.0 peut effectuer des appels téléphoniques, contrôler les messages SMS, télécharger et installer des programmes, voler des identifiants de connexion, accéder à des contacts, chiffrer des fichiers, visiter des pages Web, manipuler des données bancaires, supprimer des logiciels de sécurité, redémarrer des périphériques, renommer des fichiers et agir comme un ransomware », ont déclaré les chercheurs de Comodo dans un blog.

Eviter les apps fantaisistes

Commercialement, le modèle du ransomware est très rentable pour les cybercriminels, et ce n’est pas un hasard si le nombre de programmes de cryptage de fichiers a explosé cette année. Il y a quelques années, de nombreux observateurs se demandaient si les ransomwares finiraient par cibler en masse les entreprises dans la mesure où celles-ci ont généralement toutes mis en place des procédures de sauvegarde de leurs fichiers, ce que ne fait pas le grand public. Cela n'a pas empêché les attaquants d'essayer, et aujourd’hui, toutes les 40 secondes, quelque part dans le monde, une entreprise est victime d’une attaque de ransomware. Il ne serait donc pas surprenant que le nombre de malwares capables de crypter les fichiers des appareils mobiles augmente également, malgré les sauvegardes dans le cloud.

Les chercheurs recommandent aux utilisateurs de mobiles Android de n’installer que des applications provenant de la boutique Google Play officielle et de s’assurer que leurs téléphones n’autorisent pas l'installation d'applications provenant de sources inconnues. Ils conseillent également de ne télécharger que les applications les plus populaires et de lire les avis des utilisateurs avant de les installer.

Commentaire