Une paire de vulnérabilités récemment découvertes a mis en évidence les risques permanents posés par l'intégration profonde d'Internet Explorer (IE) dans l'écosystème Windows, malgré la fin de la prise en charge d'IE par Microsoft en juin 2022. Découverts par l'équipe de Varonis Threat Labs, les exploits affectent un journal des événements spécifique à IE qui est présent sur tous les systèmes d'exploitation Windows actuels jusqu'à, mais non compris, Windows 11. Les failles, baptisées LogCrusher et OverLog par les chercheurs, ont été signalées à Microsoft, qui a publié un correctif partiel le 11 octobre 2022. Les équipes sont invitées à corriger les systèmes et à surveiller les activités suspectes pour atténuer les risques de sécurité, notamment le plantage du journal des événements et les attaques par déni de service (DoS) à distance.

Dans un billet de blog de Varonis Threat Labs, le chercheur en sécurité Dolev Taler a écrit que LogCrusher et OverLog utilisent tous deux les fonctions du Microsoft Event Log Remoting Protocol (MS-EVEN), qui permet la manipulation à distance des journaux d'événements d'une machine. Une fonction API Windows (OpenEventLogW) permet à un utilisateur d'ouvrir un handle pour un journal d'événements spécifique sur une machine locale ou distante et est utile pour les services qui peuvent l'utiliser pour lire, écrire et effacer les journaux d'événements pour les machines distantes sans avoir besoin de se connecter manuellement aux machines elles-mêmes, a ajouté le chercheur. « Par défaut, les utilisateurs non administrateurs à faibles privilèges ne peuvent pas obtenir de descripteur pour les journaux d'événements d'autres machines. La seule exception à cela est le journal hérité d'Internet Explorer - qui existe dans chaque version de Windows et possède son propre descripteur de sécurité qui remplace les autorisations par défaut », indique le blog.

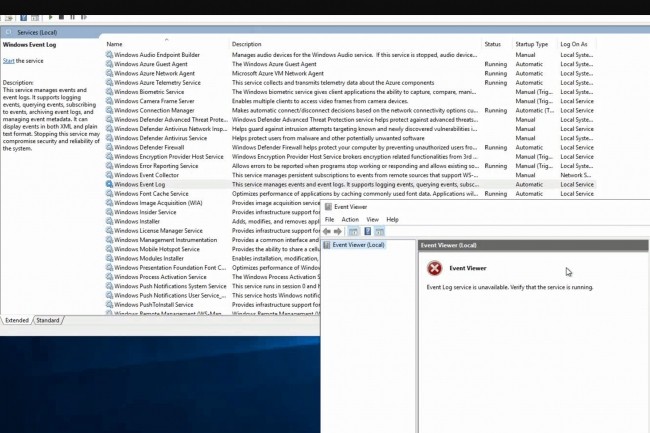

LogCrusher bloque l'application Event Log des machines Windows

L'exploit LogCrusher est un bogue logique ElfClearELFW qui permet à tout utilisateur de domaine de faire planter à distance l'application Event Log de n'importe quelle machine Windows du domaine, a déclaré Varonis Threat Labs. « Malheureusement, la fonction ElfClearELFW a un bogue de validation d'entrée incorrect. Il s'attend à ce que la structure BackupFileName soit initialisée avec une valeur nulle, mais lorsque le pointeur vers la structure est NULL, le processus se bloque », a écrit Dolev Taler. Par défaut, le service Event Log essaiera de se redémarrer deux fois de plus, mais la troisième fois, il restera inactif pendant 24 heures. De nombreux contrôles de sécurité reposent sur le fonctionnement normal du service Event Log, et l'impact du crash signifie que les contrôles de sécurité peuvent devenir aveugles, les produits de contrôle de sécurité connectés peuvent cesser de fonctionner et les attaquants peuvent utiliser n'importe quel type d'exploit ou d'attaque habituellement détecté en toute impunité comme de nombreuses alertes ne se déclenchent pas, poursuit le blog.

La vulnérabilité OverLog (CVE-2022-37981) peut être utilisée pour exploiter la fonction BackupEventLogW et lancer une attaque DoS à distance en remplissant l'espace disque dur de n'importe quelle machine Windows sur le domaine, a déclaré Dolev Taler. « Le bogue ici est encore plus simple, et bien qu'il soit indiqué dans la documentation que l'utilisateur de sauvegarde doit avoir le privilège SE_BACKUP_NAME, le code ne le valide pas - ainsi chaque utilisateur peut sauvegarder des fichiers sur une machine distante s'il a un accès en écriture à un dossier sur cette machine », a-t-il écrit. Il a également fourni un exemple de timeline d'attaque :

1/ Obtention d'un descripteur du journal des événements d'Internet Explorer sur la machine victime ;

2/ Écriture de journaux arbitraires dans le journal des événements (chaînes aléatoires ; différentes longueurs) ;

3/ Sauvegarde du journal dans un dossier accessible en écriture sur la machine (exemple : "c:\windows\tasks") sur lequel chaque utilisateur du domaine dispose d'une autorisation d'écriture par défaut ;

4/ Répétition du processus de sauvegarde jusqu'à ce que le disque dur soit plein et que l'ordinateur cesse de fonctionner ;

5/ Incapacité de la machine victime d'écrire un fichier d'échange en mémoire virtuelle ce qui la rend inutilisable.

Le correctif réduit les risques, les équipes sont invitées à surveiller les activités suspectes

Microsoft a choisi de ne pas corriger complètement la vulnérabilité LogCrusher sur Windows 10 (les systèmes d'exploitation plus récents ne sont pas affectés), selon Dolev Taler. « Selon la mise à jour du mardi 11 octobre 2022 de Microsoft, le paramètre d'autorisations par défaut qui permettait aux utilisateurs non administratifs d'accéder au journal des événements d'Internet Explorer sur des machines distantes a été limité aux administrateurs locaux, ce qui réduit considérablement le risque de préjudice », a-t-il ajouté. Cependant, bien que cela corrige cet ensemble particulier d'exploits du journal des événements IE, il reste un potentiel pour que d'autres journaux d'événements d'applications accessibles par l'utilisateur soient exploités de la même manière pour les attaques, a averti Taler. Par conséquent, le correctif appliqué par la firme de Redmond doit être appliqué à tous les systèmes potentiellement vulnérables et les équipes de sécurité doivent surveiller les activités suspectes, a-t-il conclu.

Commentaire