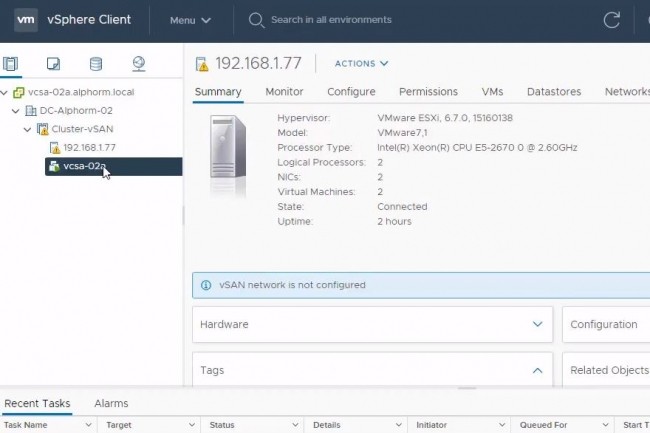

Trois semaines après la livraison de correctifs pour des vulnérabilités critiques dans VMware vCenter, des milliers de serveurs accessibles depuis Internet restent vulnérables aux attaques. De nombreuses entreprises utilisent vCenter Server pour gérer les machines virtuelles, la solution de virtualisation cloud vSphere, l'hyperviseur ESXi et d'autres composants de l'infrastructure virtualisée. Le 25 mai dernier, VMware avait publié un avis critique et diffusé des correctifs pour deux vulnérabilités sérieuses découlant de l’usage des plug-ins VMware vCenter. La première vulnérabilité, portant la référence CVE-2021-21985, résulte d’une validation incorrecte des entrées dans le plug-in Virtual SAN (vSAN) Health Check activé par défaut dans vCenter Server. VMware vSAN est utilisé pour la virtualisation du stockage, mais même si le plug-in n'est pas activement utilisé, sa présence sur le serveur est suffisante pour permettre des attaques.

Un pirate ayant accès au serveur via le port 443 (HTTPS) peut exploiter la faille sans authentification pour exécuter des commandes avec des privilèges illimités sur un système d'exploitation hébergeant les versions 6.5, 6.7 et 7.0 de vCenter Server, ainsi que les versions 3.x et 4.x de Cloud Foundation livrées avec vCenter Server. La seconde vulnérabilité, portant la référence CVE-2021-21986, et dont le niveau de gravité est qualifié de moyen, a un impact sur les plug-ins vSAN Health Check, Site Recovery, vSphere Lifecycle Manager et Cloud Director Availability. Les attaquants ayant accès à un serveur via le port 443 peuvent, sans authentification, effectuer des actions autorisées par les plug-ins affectés.

Des serveurs VMware exposés publiquement

Lors d’une analyse récente effectuée à l'aide de Shodan, les chercheurs de l’entreprise de sécurité Trustwave ont identifié 5 271 instances vCenter Server configurées pour être accessibles depuis Internet. La grande majorité d'entre elles (5 076) fonctionnent sur le port 443. Les chercheurs de Trustwave ont réussi à se connecter à 4 969 de ces serveurs et à télécharger des informations à partir de leur bannière d'accueil, qui comprend plus de détails sur la version spécifique du serveur, comme le numéro de construction et le système d'exploitation sous-jacent.

Les informations recueillies ont révélé que 4 019, soit 80,88 % des serveurs analysés, n'avaient pas encore reçu le correctif pour ces failles et que la plupart des serveurs restants exécutaient des versions beaucoup plus anciennes du logiciel, considérées pourtant en fin de vie et probablement affectées par diverses vulnérabilités plus anciennes. Si la proportion de serveurs non corrigés est si élevée parmi les serveurs accessibles au public, généralement plus faciles à attaquer et nécessitant une surveillance plus soutenue, on peut supposer que de nombreux serveurs vCenter ne sont pas corrigés sur les réseaux privés. Cependant, les attaquants disposent de nombreux moyens pour accéder aux réseaux d'entreprise, et ils n’auraient pas de mal à attaquer ces serveurs.

Un besoin urgent d'appliquer les correctifs

Depuis la publication des correctifs en mai, les chercheurs en sécurité ont développé et publié des exploits de type « preuve de concept » pour ces vulnérabilités, de sorte que les attaquants potentiels n'ont pas grand-chose à faire pour commencer à les exploiter dans la nature. Dès le début, VMware avait incité les utilisateurs à corriger ces vulnérabilités le plus rapidement possible. Le fournisseur avait même publié des solutions de contournement manuelles consistant à modifier le fichier compatibility-matrix.xml pour désactiver les plug-ins vulnérables.

« Si vous êtes client vSAN, la désactivation du plugin supprimera toute capacité à gérer vSAN », a déclaré VMware dans un billet de blog. « Pas de surveillance, pas de gestion, pas d'alarmes, rien. Cette solution pourrait convenir à votre entreprise pour de très courtes périodes, mais VMware ne peut pas la recommander et vous demande de faire preuve de prudence. Alors que les attaques de ransomwares se multiplient, il est plus sûr de supposer qu'un attaquant se trouve déjà quelque part à l'intérieur du réseau, sur un poste de travail et peut-être même qu’il contrôle un compte utilisateur, c'est pourquoi nous recommandons fortement de prendre des mesures d'urgence et d’appliquer les correctifs sans délai », a encore déclaré VMware.

Commentaire