Chase Dardaman et Jason Wheeler ont trouvé des vulnérabilités qui risquent bien de donner quelques sueurs froides aux propriétaires et locataires équipées en serrures connectées Zipato. Ces deux chercheurs en sécurité chez Blackmarble ont en effet détaillé trois failles permettant potentiellement à un pirate d'en prendre le contrôle et de les déverrouiller via les modèles de contrôleur ZipaMicro ZM.ZWUS et 2AAU7-ZBZWUS.

« Deux vulnérabilités résident dans la conception et la mise en œuvre du mécanisme d'authentification dans l'interface de programmation d'application (API) de Zipato. La troisième vulnérabilité est la clé privée SSH intégrée pour ROOT, qui n'est pas unique et peut être extraite », préviennent les chercheurs. « La clé SSH a été trouvée en retirant la carte SD de l'appareil et en créant une image de la carte SD. La clé SSH a été trouvée dans '/ etc / dropbear /' avec le nom 'dropbear_rsa_host_key' qui est protégé par un mot de passe lors de l'utilisation de ce format, mais vous pouvez toujours extraire les clés privée et publique ».

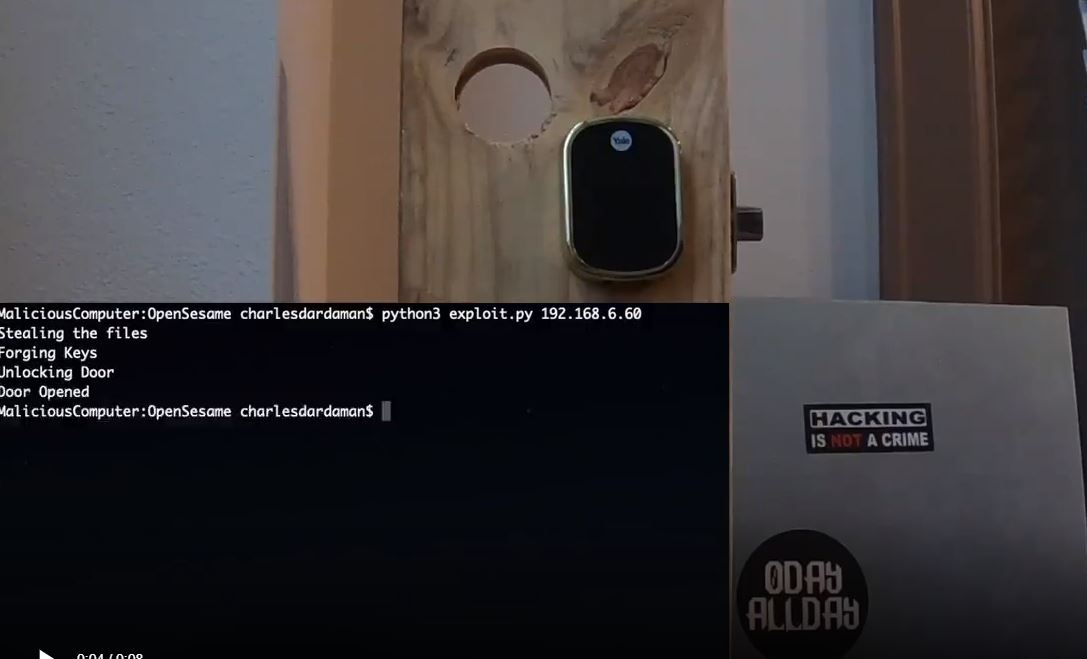

Les contrôleurs ZM.ZWUS et 2AAU7-ZBZWUS embarqués dans les centrales domotiques de Zipato présentent trois vulnérabilités critiques permettant de prendre le contrôle d'objets connectés dans la maison y compris des serrures. (crédit : Blackmarble)

20 000 logements potentiellement à la merci des pirates

Le contrôleur ZM.ZWUS embarqué dans la centrale domotique Zipamicro permet de gérer et de contrôler à distance les périphériques Z-Wave et IP (serrures, capteurs...), tandis que la version 2AAU7-ZBZWUS du contrôleur que l'on retrouve dans Zipabox gère la connexion de modules supplémentaires connectables à distance. Les produits concernés intégrant ces deux modèles de contrôleurs peuvent respectivement être identifiés à cette adresse et à celle-là.

Les périphériques et modules connectés Zipato sont utilisées dans 89 pays. Plus de 112 000 sont actuellement installés dans près de 20 000 logements

Commentaire