La menace ransomware s'accentue de jour en jour. Au-delà de l'impression, l'agence nationale de la sécurité des systèmes d'information (Anssi) l'étaye avec une réalité de terrain, chiffres à l'appui. Son dernier rapport Etat de la menace rançongiciel, est à ce titre édifiant et fait ressortir une explosion du nombre d'incidents de sécurité liés à des rançongiciels. Alors qu'ils étaient seulement au nombre de 54 en 2019, sur l'année écoulée ce sont 192 incidents de ce genre qui ont ainsi été signalés à l'agence, soit une progression de 255%.

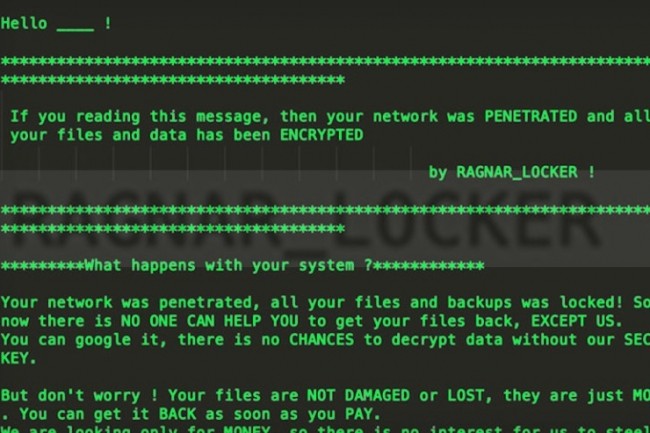

Outre le volume des cybermenaces animées par des rançongiciels, l'ANSSI note également une plus grande minutie dans la préparation des attaques avec parfois jusqu'à plusieurs mois de préparation en amont afin de parvenir à leurs fins. Parmi les représentants les plus emblématiques de cette tendance, l'agence cite en particulier les rançongiciels RagnarLocker, DarkSide, RansomEXX ainsi que Netwalker. Un autre constat rapporté concerne la nature des ransomwares eux-mêmes à travers le modèle as-a-service. Cette cybermenace basée sur un système d'affiliation et de rétribution par commission est loin d'être le plus répandu, rapporte l'agence. Les ransomwares fonctionnant sur un mode as-a-service dont on parle beaucoup (Sodikobini alias REvil, DoppelPaymer, Maze ou encore Netwalker et Egregor) ne sont ainsi pas les plus signalés.

Une exécution plus rapide des attaques

Parmi les vecteurs d'infection les plus utilisés, les bons vieux e-mails d'hameçonnage fonctionnent - malheureusement - toujours à merveille, aux côtés d'une contamination par rebond (par exemple par une visite sur un site web compromis et affichage d'une fenêtre de téléchargement d'un malware), ou encore des accès RDP mal sécurisés, des exploit de vulnérabilités ou encore des attaques de type supply chain.

« Les rançongiciels sont déployés soit manuellement, soit par le biais de processus automatiques, permettant une rapide latéralisation au sein du réseau victime (cas par exemple de LockBit) », prévient l'ANSSI. « Dans l’un ou l’autre cas, l’année 2020 marque un accroissement de la rapidité d’exécution des attaquants. Par exemple, le délai entre l’infection initiale et le chiffrement d’une attaque impliquant BazarLoader et Ryuk, attribuée au cluster d’activité UNC1878, s’est réduit au cours du second semestre 2020 de quelques jours à trois heures. Concernant Pay2Key, le délai entre la latéralisation et le chiffrement peut être de l’ordre d’une heure ».

Les collectivités locales lourdement visées

Le rapport de l'Anssi dresse par ailleurs un portrait des victimes touchées par les ransomwares, montrant que toute entreprise, institution ou particulier peut indistinctement en être victime. Concernant les secteurs, les collectivités locales ont payé sur l'année écoulée un lourd tribut qui peut s'expliquer pour plusieurs raisons. A savoir un faible niveau de sécurité, un historique de rançons déjà payées par de précédentes villes, la présence de données sensibles qui constitue un levier pour payer, ou encore le fait qu'une rupture d'activité constitue un impact social et politique sans doute trop dur à assumer. Parmi les autres secteurs touchés, l'agence indique également ceux de l'éducation, de la santé ou encore des entreprises de services numériques.

« Les attaques à l’encontre d’ESN illustrent le danger d’un impact systémique des rançongiciels qui, en ciblant des entreprises sous-traitantes ou clés d’un secteur d’activité, pourraient être amenées un jour à déstabiliser plusieurs grands groupes (supply chain attack), un pan d’activité économique entier (rupture dans l’approvisionnement de matière première par exemple) ou encore une zone géographique spécifique », prévient l'ANSSI.

Commentaire