Parmi les 31 avis de sécurité émis cette semaine par Cisco, certains correctifs sont destinés à corriger des failles qualifiées de « critiques ». C'est le cas notamment des correctifs pour les logiciels IOS et IOS XE Software Cluster Management et du logiciel IOS pour routeurs ASR Séries 9000. L'équipementier a également attiré l'attention des clients sur plusieurs autres vulnérabilités au cas où ils utilisent les contrôleurs WLAN sans fil de Cisco.

Le premier correctif critique concerne une vulnérabilité dans le code de traitement du protocole Cisco Cluster Management Protocol (CMP) des logiciels IOS et IOS XE. Cette vulnérabilité pourrait permettre à un attaquant distant non authentifié d'envoyer des options Telnet malveillantes ciblant le CMP et d'établir une session Telnet avec un dispositif Cisco affecté, configuré pour accepter les connexions Telnet. Selon la firme, un exploit pourrait permettre à un attaquant d'exécuter du code arbitraire et de prendre le contrôle total de l'appareil ou de provoquer un rechargement de l'appareil affecté. Dans le système d'évaluation Common Vulnerability Scoring System (CVSS), cette vulnérabilité est assortie d'un score de 9,8 sur 10.

Vulnérabilité Telnet

Selon Cisco, Cluster Management Protocol utilise Telnet en interne comme protocole de signalisation et de commande entre les membres du cluster. La vulnérabilité est liée à la combinaison de deux facteurs : d'une part, le fait de ne pas limiter l'utilisation des options Telnet spécifiques à CMP aux seules communications internes et locales entre les membres du cluster et d'accepter et de traiter ces options sur n'importe quelle connexion Telnet à un dispositif affecté, et d'autre part, le traitement incorrect des options Telnet malveillantes ciblant spécifiquement le CMP.

Selon le fournisseur, il est possible d'exploiter la vulnérabilité pendant la négociation de la session Telnet sur IPv4 ou IPv6. Cette vulnérabilité ne peut être exploitée qu'à travers une session Telnet établie sur le périphérique. De plus l'envoi des options malveillantes sur les sessions Telnet via le périphérique ne déclenchera pas la vulnérabilité. L'équipementier affirme qu'il n'y a pas de solution de contournement pour ce problème, mais la désactivation de Telnet comme protocole autorisé pour les connexions entrantes supprimerait le vecteur d'exploitation. Cisco recommande de désactiver Telnet et d'utiliser SSH à la place. On peut trouver dans le « Cisco Guide to Harden Cisco IOS Devices » des informations sur la façon de procéder. On peut également trouver ici plus d'informations sur les correctifs.

Multiples failles dans Wireless LAN Controller

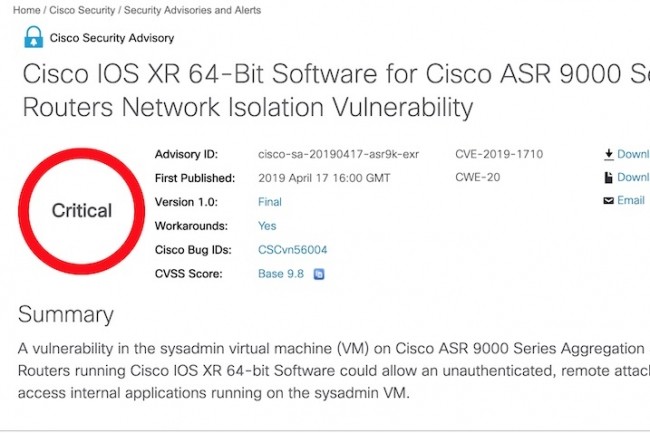

Le second correctif critique concerne une vulnérabilité dans la machine virtuelle sysadmin (VM) sur les routeurs Cisco ASR 9000. Ces routeurs de classe opérateurs exécutant IOS XR 64-bit Software pourrait permettre à un attaquant distant non authentifié d'accéder aux applications internes exécutées sur la VM sysadmin, comme l'explique Cisco dans son avis de sécurité. Ce CVSS est également assorti d'un score de 9,8. Selon la société, la vulnérabilité est due à une isolation incorrecte de l'interface de gestion secondaire des applications internes sysadmin. Un attaquant pourrait exploiter cette vulnérabilité en se connectant à l'une des applications internes d'écoute. « Un exploit, s'il réussit, pourrait entraîner des conditions instables, y compris un déni de service (DoS) et un accès distant non authentifié à l'appareil », a déclaré Cisco. Ce dernier a publié des mises à jour logicielles gratuites qui corrigent la vulnérabilité décrite dans cet avis.

Enfin, Cisco a indiqué que de multiples vulnérabilités dans la fonction de configuration d'administration de l'interface graphique du logiciel Wireless LAN Controller (WLC) pourraient permettre à un attaquant distant authentifié de provoquer le rechargement inattendu du périphérique pendant la configuration du périphérique au moment où l'administrateur utilise l'interface graphique, favorisant les conditions d'une attaque DoS sur un périphérique affecté. « Mais l'attaquant a besoin d'identifiants administrateur valides sur le périphérique pour que l'exploit fonctionne », a précisé Cisco. « Ces vulnérabilités sont dues à une validation incomplète des entrées pour les options de configuration inattendues que pourrait soumettre un attaquant en accédant aux menus de configuration de l'interface graphique. Un attaquant pourrait exploiter ces vulnérabilités en s'authentifiant auprès de l'appareil et en soumettant des données utilisateur sur mesure lors de l'utilisation de la fonction de configuration de l'interface d'administration graphique », a déclaré Cisco.

« Ces vulnérabilités ont un indice d'impact élevé sur la sécurité (SIR), car elles pourraient être exploitées si le correctif logiciel pour la vulnérabilité Cisco Wireless LAN Controller Cross-Site Request Forgery Vulnerability n'a pas été appliqué », a ajouté Cisco. « Si c'est le cas, un attaquant non authentifié exploitant d'abord la vulnérabilité de falsification de requête cross-site pourrait exécuter des commandes arbitraires avec les privilèges de l'administrateur en exploitant les vulnérabilités décrites dans cet avis ». Cisco a livré des mises à jour logicielles corrigeant ces vulnérabilités en précisant qu'il n'y avait pas de solution de contournement.

Commentaire