Le conflit en Ukraine est souvent qualifié de guerre hybride avec une présence de plus en plus marquée du volet cyber-offensif. Dernier exemple en date, l’usage de la stéganographie où un groupe d’attaquants a diffusé des charges utiles en les cachant dans les pixels d’images. Repéré sous le nom de UAC-0184 par plusieurs entreprises de sécurité, ainsi que par le CERT ukrainien, le groupe a ciblé des militaires ukrainiens via des courriels d'hameçonnage se faisant passer pour des messages de la 3e brigade d'assaut Separate Assault Brigade de l'Ukraine et des Forces de défense israéliennes (Israeli Defense Forces, IDF).

Bien que la plupart des destinataires de ces messages se trouvaient en Ukraine, l’éditeur de sécurité Morphisec a confirmé l'existence de cibles en dehors du pays. « Si l'adversaire a stratégiquement ciblé des entités basées en Ukraine, il a apparemment cherché à s'étendre à d'autres entités affiliées à l'Ukraine », ont indiqué les chercheurs dans un rapport. Ils ajoutent que « les investigations ont mis en évidence une cible plus spécifique : les entités ukrainiennes basées en Finlande ». Morphisec a également observé que cette technique d’attaque stéganographique avait été élaborée pour livrer des charges utiles malveillantes après la compromission initiale.

La diffusion du cheval de Troie Remcos comme finalité

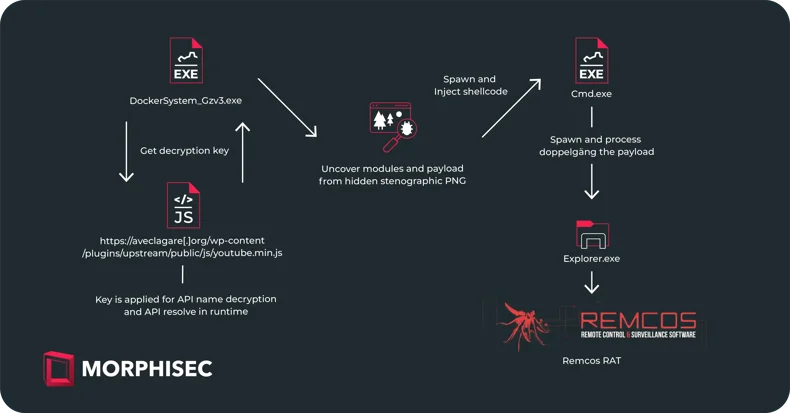

Les attaques détectées par Morphisec comprennent un chargeur de malware connu sous le nom d'IDAT ou HijackLoader, utilisé par le passé pour diffuser divers chevaux de Troie et programmes malveillants, notamment Danabot, SystemBC et RedLine Stealer. Dans le cas présent, UAC-0184 s’en est servi pour déployer un RAT (Remote Access Trojan) appelé Remcos. « IDAT se distingue par son architecture modulaire et utilise des caractéristiques uniques comme l'injection de code et les modules d'exécution, ce qui le différencie des chargeurs conventionnels », ont expliqué les chercheurs. « Le chargeur utilise des techniques sophistiquées comme le chargement dynamique des fonctions de l'API Windows, les tests de connectivité HTTP, les listes de blocage de processus et les appels système pour échapper à la détection. Le processus d'infection d'IDAT se déroule en plusieurs étapes, chacune remplissant des fonctions distinctes », complètent-ils. L'infection se déroule en plusieurs phases, la première consistant à appeler une URL distante pour accéder à un fichier .js (JavaScript). Le code de ce fichier indique à l'exécutable où chercher un bloc de code chiffré dans son propre fichier et la clé à utiliser pour le déchiffrer.

Les chercheurs ont retracé le processus d'infection via la stéganographie. (Crédit Photo : Morphisec)

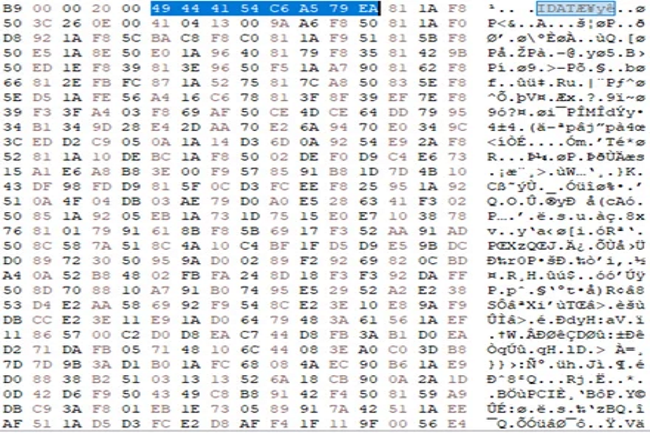

La configuration IDAT exploite aussi un fichier PNG intégré dont le contenu est recherché pour localiser et extraire la charge utile en prenant l'emplacement 0xEA79A5C6 comme point de départ. Le code des malwares peut être caché dans les données des pixels des fichiers image et vidéo sans nécessairement avoir d'incidence sur le fonctionnement de ces fichiers ou sur les informations multimédias qu'ils contiennent. Même si cette technique n’est pas nouvelle pour les attaquants, elle est rarement observée. « Par exemple, une image avec une profondeur de pixel de 24 bits (16,7 millions de couleurs) peut contenir un code intégré dans les bits de poids faible (Least Significant Digit, LSD) de chaque pixel, sans modifier l'aspect de l'image », ont encore expliqué les experts de Morphisec. « Même en scannant le fichier multimédia, la charge utile malveillante étant obscurcie, elle peut échapper à la détection basée sur les signatures, ce qui permet à un chargeur de logiciels malveillants de déposer le média, d'extraire la charge utile malveillante et de l'exécuter dans la mémoire ».

Des IoC publiés

Pour exécuter le payload caché, le chargeur IDAT s’appuie sur une autre méthode connue sous le nom de « module stomping », où il est injecté dans un fichier DLL légitime - appelé PLA.dll (Performance Logs and Alerts) dans ce cas - afin de réduire les chances d’être détectée par un produit de sécurité des endpoint.

Remcos permet aux attaquants de voler des informations et de surveiller l'activité d'une victime. Il donne également aux attaquants la capacité de contrôler un ordinateur infecté et, comme il s'agit d'un RAT commercial et non d'un RAT personnalisé, de nombreux groupes l’ont utilisé par le passé. Les avis de sécurité de Morphisec et du CERT-UA contiennent des hachages de fichiers et des adresses IP qui peuvent servir d'indicateurs de compromission pour développer des signatures de détection.

Commentaire