Les chercheurs de l’entreprise de sécurité israélienne CTS-Labs disent avoir découvert de sérieuses vulnérabilités potentielles dans les architectures CPU des puces Ryzen et Epyc d'AMD. AMD a déclaré qu’il prenait ces rapports au sérieux, même si le fondeur n'a pas eu le temps de mener ses propres enquêtes avant la divulgation de ces informations. CTS-Labs, qui est spécialisée dans les vulnérabilités des systèmes ASIC et autres puces, a identifié quatre attaques pouvant exploiter les failles Masterkey, Ryzenfall, Fallout et Chimera. Selon la société israélienne, l’exploit a besoin d’un accès local et des privilèges d'administrateur pour fonctionner. Dans un nouveau document publié le 16 mars, dans lequel on trouve plus de détails techniques, CTS affirme qu’un attaquant n'a pas besoin d'un accès physique à la machine et que ces vulnérabilités concernent plus les entreprises que les utilisateurs de PC particuliers.

Dans un communiqué succinct, AMD a confirmé qu'il avait été informé de l’existence de ces vulnérabilités potentielles la veille de leur divulgation publique et qu’il n’avait donc pas eu le temps nécessaire - 90 jours en moyenne selon la régle érigée par Google - pour mener sa propre enquête. « La sécurité est une priorité absolue chez AMD et nous travaillons continuellement à assurer la sécurité de nos utilisateurs au fur et à mesure que de nouveaux risques apparaissent », a déclaré le fournisseur de puces. « Nous enquêtons sur le rapport que nous venons de recevoir pour comprendre la méthodologie et le bien-fondé des résultats ». Sur son site, AMD a ajouté : « Jusqu’ici, nous ne connaissions pas CTS Labs et nous sommes surpris de voir qu'une entreprise de sécurité publie ses recherches sans laisser de délai raisonnable aux acteurs pour enquêter et évaluer leurs résultats ». Vendredi 16 mars, AMD n'avait pas encore fourni de réponse définitive sur la validité du rapport. Mais le chercheur en sécurité Dan Guido a confirmé les vulnérabilités après avoir vu le code de preuve de concept. « Mis à part le battage médiatique autour de la divulgation, les vulnérabilités sont réelles, décrites avec précision dans le rapport technique (qui n'est pas public, pour autant que je sache), et leur code d'exploitation fonctionne », a-t-il déclaré dans un tweet (voir ci-dessous).

A propos de Ryzenfall, Masterkey, Fallout et Chimera

Depuis la divulgation des vulnérabilités Spectre et Meltdown, qui ouvrent une brèche dans les processus d'exécution spéculative utilisés par Intel et d'autres fournisseurs, les failles matérielles sont devenues un sujet très sensible. Et même si Intel a été le plus cité par les médias, les processeurs d’AMD et de ARM sont aussi concernés par les vulnérabilités Spectre et Meltdown. Les quatre nouvelles vulnérabilités spécifiques exposent essentiellement le Secure Processor d’AMD, un élément logique qui sert à créer un environnement protégé pour l'exécution de tâches sensibles. Dans un livre blanc, CTS-Labs a regretté que ce processeur soit comme une « boîte noire » sur laquelle on ne sait pas grand-chose. L’entreprise de sécurité jugeait même irresponsable les choix d’AMD, affirmant que les chipsets Ryzen et Ryzen Pro « n'auraient pas pu passer le test de sécurité le plus rudimentaire des boîtes blanches ». CTS-Labs a également demandé à la communauté de la sécurité d’évaluer l’impact de ces vulnérabilités sur les systèmes critiques « qui pourrait mettre des vies en danger ».

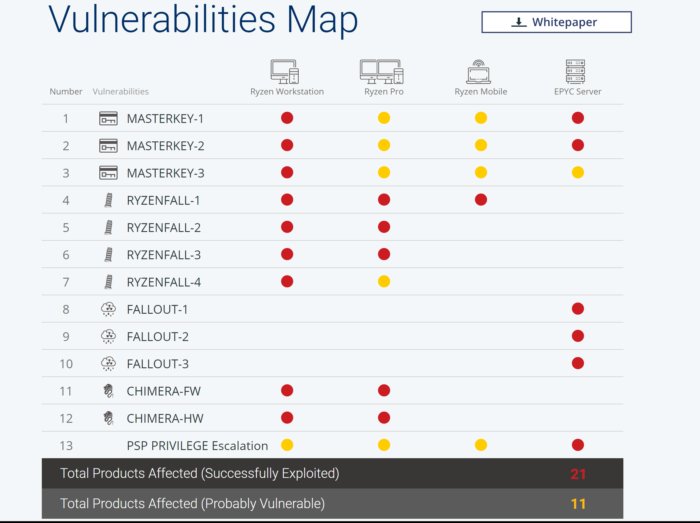

La liste des vulnérabilités potentielles affectant les puces AMD, selon CTS-Labs. (Crédit : CTS-LABS/AMDFLAWS.COM)

Selon CTS-Labs, il existe trois variantes d’attaques pouvant exploiter la faille Masterkey, qui ont toutes été prouvées sur Epyc et Ryzen. Elle mentionne également quatre variantes de Ryzenfall, trois de Fallout, et deux de Chimera. Ryzenfall et Fallout ont été testés sur Ryzen, Ryzen Pro et Epyc. Mais les puces Ryzen Mobile ne sont pas affectées. Toujours selon CTS-Labs, « Chimera a été testé sur Ryzen et Ryzen Pro ». Selon l’entreprise de sécurité israélienne, Masterkey permet l'injection de logiciels malveillants persistants dans le processeur sécurisé Secure Processor, entre autres attaques. Ryzenfall menace le système d'exploitation sécurisé qui tourne sur le processeur sécurisé, contournant potentiellement la virtualisation et injectant des logiciels malveillants. Il permet à un attaquant de pénétrer dans la « DRAM clôturée » créée par l'OS. CTS-Labs affirme par ailleurs que la vulnérabilité Fallout expose le bootloader du processeur sécurisé Epyc, permettant l'accès aux zones de mémoire protégées. Enfin, l'entreprise de sécurité affirme que l'attaque exploitant la faille Chimera pourrait ouvrir l’accès à « un réseau de portes dérobées cachées » à l'intérieur des puces Promontory d'AMD. Pour ces vulnérabilités, CTS-Labs met en cause le fabricant de composants tiers ASMedia, qui a fourni le contrôleur hôte USB et le contrôleur SATA intégrés aux chipsets Ryzen d'AMD.

Dans son document mis à jour, CTS affirme que les vulnérabilités qu'elle a découvertes concernent « essentiellement les réseaux d'entreprise, les organisations et les fournisseurs de cloud ». Aucune des vulnérabilités ne nécessiterait un accès physique, a ajouté CTS. « L’attaquant aurait uniquement besoin d’exécuter un EXE avec des privilèges d'administration en local sur la machine », a encore déclaré l’entreprise de sécurité. « Après l’intrusion initiale en local, l'attaquant aurait besoin d’une seule chose : des privilèges d’administrateur en local et une machine affectée », a encore expliqué CTS-Labs. « Pour que les choses soient clairement dites, il n'y a pas besoin d'accès physique, pas besoin de signatures digitales, pas besoin de vulnérabilité supplémentaire pour flasher un BIOS non signé. Procurez-vous un ordinateur standard, exécutez les exploits en tant qu'administrateur, et ils fonctionneront (sur les machines affectées) ».

CTS a testé les vulnérabilités sur le matériel suivant :

Carte mère BioStar B350 GT3 Ryzen

Gigaoctet AB350-GAMING 3

PC de bureau HP EliteDesk 705 G3 G3 SFF Ryzen Pro

PC portable HP Envy X360 Ryzen Mobile

Tyan B8026T70AV16E8E8HR EPYC Server

Gigaoctet MZ31-AR0 EPYC Server

Les observateurs se sont également intéressés de près aux motivations de CTS-Labs, notamment une note sur leur site web indiquant que l’entreprise de sécurité pourrait avoir un intérêt financier à publier ce rapport. Nos confrères de PCWorld (du groupe IDG comme LMI) ont renoncé à interviewer les dirigeants de CTS-Labs : leurs interlocuteurs ont demandé une liste de questions préalables, et ont déclaré qu’ils refuseraient de répondre à toute question relative au calendrier de divulgation et aux motivations financières de l'entreprise. CTS-Labs n'est pas la seule entreprise de sécurité à avoir identifié un problème dans le processeur sécurisé Secure Processor d'AMD. En septembre dernier, les chercheurs de Google avaient trouvé et signalé une vulnérabilité de débordement de pile, qu'AMD dit avoir corrigé. Le BIOS d'AMD permet maintenant aux utilisateurs de désactiver le support PSP ou Platform Security Processor, qui n’est autre que l'ancien nom du Secure Processor d'AMD.

L'article est intéressant et les failles bien réelles, mais c'est loin d'être le même contexte que pour Spectre et Meltdown. Déjà, une phrase a toute son importance : « Après l’intrusion initiale en local, l'attaquant aurait besoin d’une seule chose : des privilèges d’administrateur en local et une machine affectée ».

Signaler un abusDéjà, il faut une intrusion en local, il faut un compte admin et il faut changer de Bios (ce qui nécessite un redémarrage)... ça fait beaucoup de conditions.

Ensuite, CTS Labs est un prestataire qui agit sur demande. Donc un client a expressément commandé cette étude, qui est publiée à un moment opportun. Ce même prestataire qui est taclé par Linus Torvald pour qui cette étude "ressemble plus à une manipulation boursière qu'à un avis de sécurité"...

Bref, les failles sont là, mais le vrai problème est ailleurs.