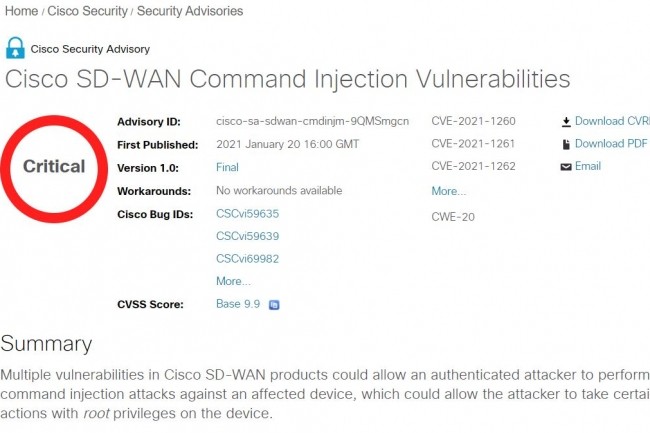

Cisco a signalé et corrigé deux vulnérabilités critiques et un certain nombre de vulnérabilités à haut risque dans son portefeuille de logiciels SD-WAN. La plupart de ces vulnérabilités pourraient permettre à un attaquant authentifié d'exécuter des attaques par injection de commandes contre un appareil affecté, et par extension, lui permettre d’obtenir des privilèges root sur la machine.

Deux failles critiques

La première vulnérabilité critique – dont le score est de 9,9 sur 10 dans le système Common Vulnerability Scoring System (CVSS) - affecte l'interface de gestion web du logiciel SD-WAN vManage. « Cette vulnérabilité est due à une validation incorrecte des entrées fournies par l'utilisateur dans la configuration du modèle de dispositif », a expliqué la firme. « Un attaquant pourrait exploiter cette vulnérabilité en soumettant une entrée malveillante sur mesure à la configuration du modèle de dispositif. Une exploitation réussie pourrait permettre à l'attaquant d'obtenir un accès root au système affecté ». Cette vulnérabilité n'affecte que le produit SD-WAN vManage, a précisé l’équipementier.

La seconde vulnérabilité critique affectant le logiciel SD-WAN - dont le score CVSS est de 9,8 sur 10 - pourrait permettre à un attaquant distant non authentifié de provoquer un débordement de mémoire tampon. « La vulnérabilité est due à une mauvaise gestion du trafic IP », a expliqué Cisco. « Un attaquant pourrait exploiter cette vulnérabilité en envoyant un trafic IP artificiel à travers un appareil affecté, ce qui pourrait provoquer un débordement de mémoire tampon au moment du traitement de ce trafic. Une exploitation réussie pourrait permettre à l'attaquant d'exécuter du code arbitraire sur le système d'exploitation sous-jacent avec des privilèges root ».

Cisco a livré des mises à jour logicielles corrigeant ces deux vulnérabilités critiques.

Une autre série de vulnérabilité

D’autres vulnérabilités affectent aussi l'interface en ligne de commande (CLI) du logiciel SD-WAN de la société de San José, notamment :

- Une vulnérabilité dans l'interface en ligne de commande de son logiciel SD-WAN pourrait permettre à un attaquant local, authentifié avec des identifiants lui conférant un accès en lecture seule, d'injecter des commandes arbitraires qui pourraient lui permettre d'obtenir des privilèges root et de lire, écrire et supprimer des fichiers du système de fichiers sous-jacent d'un appareil affecté. « Cette vulnérabilité est due à une validation insuffisante de l'entrée fournie par l'utilisateur sur le CLI », a déclaré Cisco. « Un attaquant pourrait exploiter cette vulnérabilité en s'authentifiant avec des privilèges de lecture seule via le CLI d'un dispositif affecté et en soumettant des entrées sur mesure aux commandes affectées », a ajouté la compagnie.

- Une vulnérabilité dans le CLI du logiciel SD-WAN de Cisco pourrait permettre à un attaquant local, authentifié avec des identifiants lui conférant un accès en lecture seule, d'injecter des commandes arbitraires qui pourraient lui permettre d'obtenir des privilèges root et de lire, écrire et supprimer des fichiers du système de fichiers sous-jacent d'un dispositif affecté. « Cette vulnérabilité est due à une validation insuffisante des entrées fournies par l'utilisateur sur le CLI. Un attaquant pourrait exploiter cette vulnérabilité en s'authentifiant avec des privilèges de lecture seule via le CLI d'un dispositif affecté et en soumettant des entrées sur mesure aux commandes affectées. Une exploitation réussie pourrait permettre à l'attaquant d'exécuter des commandes arbitraires sur le dispositif avec des privilèges root », a encore déclaré Cisco.

- Une autre faiblesse dans le CLI pourrait permettre à un attaquant local, authentifié avec des identifiants lui conférant un accès en lecture seule, d'injecter des commandes arbitraires qui pourraient lui permettre d'obtenir des privilèges root et de lire des fichiers à partir du système de fichiers sous-jacent d'un dispositif affecté. « Cette vulnérabilité est due à une validation insuffisante de l'entrée fournie par l'utilisateur sur le CLI du logiciel SD-WAN. Un attaquant pourrait exploiter cette vulnérabilité en s'authentifiant avec des privilèges de lecture seule via le CLI d'un appareil affecté et en soumettant des entrées sur mesure aux commandes affectées », a remonté Cisco.

DNA Center également vulnérable

Dans ce même groupe d'avis de sécurité, Cisco a publié un correctif critique pour son logiciel DNA Center. Plus précisément, l’entreprise a déclaré qu'une faille - dont le score CVSS est de 9,6 - dans l'outil Command Runner de DNA Center pourrait permettre à un attaquant distant authentifié d'effectuer une attaque par injection de commandes. Un attaquant pourrait exploiter cette vulnérabilité en fournissant des données sur mesure lors de l'exécution d'une commande ou via un appel API de Command Runner. « Une exploitation réussie pourrait permettre à l'attaquant d'exécuter des commandes CLI arbitraires sur des dispositifs gérés par Cisco DNA Center. Cette vulnérabilité affecte les versions du logiciel DNA Center antérieures à la version 1.3.1.0 », a rapporté Cisco.

DNA Center fait l’objet d'autres avis de sécurité, notamment :

- Une vulnérabilité dans la fonction de configuration d’archive de DNA Center pourrait permettre à un attaquant distant authentifié, disposant de n’importe quel niveau de privilège, d’accéder à la configuration complète et non masquée des dispositifs gérés. Cette vulnérabilité affecte les versions du logiciel DNA Center antérieures à la version 2.1.2.0.

- Une exposition dans l'interface de gestion web du logiciel DNA Center pourrait permettre à un attaquant distant non authentifié de mener une attaque de type « cross-site request forgery » (CSRF) pour amener un utilisateur authentifié à exécuter des actions malveillantes à son insu ou sans son consentement.

Cisco a livré des correctifs pour toutes les vulnérabilités rendues publiques. Pour plus d'informations, l’équipementier invite les utilisateurs à consulter sa page de licence.

Commentaire