Le monde des conteneurs n’est pas exempt de failles de sécurité, comme le montrent les récents travaux de chercheurs de Palo Alto Networks sur GKE (Google Kubernetes Engine). La version cloud de la plateforme d’orchestration des clusters de conteneur comprend des failles qui si elles sont combinées, entraînent une élévation de privilège. Les attaquants peuvent alors prendre le contrôle des clusters.

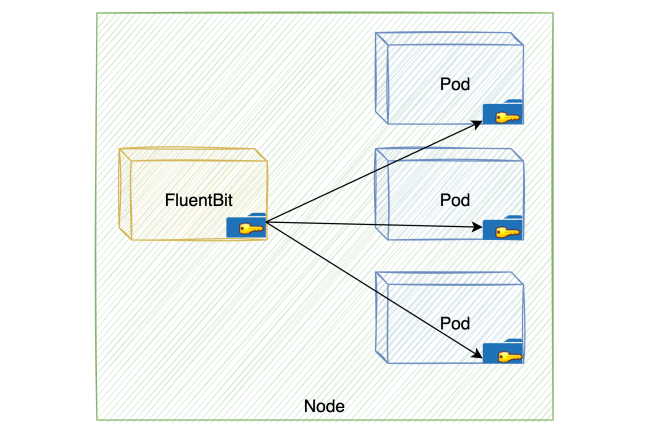

Dans le détail, Unit 42 (centre de recherche de Palo Alto Networks) a déniché des faiblesses dans deux composants de GKE : FluentBit, l'agent de journalisation par défaut de la plateforme qui collecte/transmet les logs des conteneurs, et Anthos Service Mesh (ASM), un module optionnel pour la communication de service à service au sein des clusters GKE. Le premier est implanté depuis 2023 et il est déployé en tant que DaemonSet (contrôleur), tandis que le second est l'implémentation du projet open source Istio de Google.

Des problèmes de configuration entraînant des élévations de privilège

Dans un blog, les experts de Unit 42 expliquent que des attaquants peuvent combiner les deux vulnérabilités . La première phase repose sur un problème de configuration par défaut dans FluentBit aboutissant à une élévation de privilège. Si ASM est activé, les pirates peuvent alors exploiter ces privilèges de service mesh par défaut pour accéder au serveur API Kubernetes, ce qui leur donne un contrôle complet sur le cluster.

Google a résolu les deux problèmes de configuration avec GCP-2023-047 le 14 décembre 2023. L'équipe de sécurité de Google a corrigé l'accès de FluentBit aux log réduisant sa capacité de montage de volume aux seules configurations nécessaires. De même, la firme avait connaissance de l'existence de privilèges élevés dans Anthos Service Mesh et a réduit les autorisations pour dénouer le problème. Elle enjoint donc les clients à mettre à jour rapidement les différents composants de GKE.

Commentaire