Alors que la semaine dernière on apprenait la découverte d'un malware de cryptominage ciblant les terminaux Android, cette fois c'est au tour d'un trojan utilisé dans des opérations de minage de bitcoins pour PC et serveurs sous Windows de faire parler de lui. En l'occurrence il s'agit de PowerShell/Lonit.PA, un cheval de Troie dont le niveau d'alerte avait été considéré par Microsoft en décembre comme sévère. Exploitant une vulnérabilité du protocole SMB de Windows et tirant parti d'un exploit EternalBlue (CVE-2017-0144), ce trojan s'est multiplié ces derniers jours sur des PC et serveurs de nombreuses entreprises françaises, notamment dans le domaine de l'industrie automobile et de l'habitat social.

« Nous avons eu la semaine dernière de nombreuses remontées de nos clients. Des sociétés multi-sites en France nous ont contacté de manière alarmiste, avec toutes leurs stations de travail qui plantaient de manière intempestive avec plein d'écrans bleus », nous a expliqué Alexandre Leucart, directeur de la sécurité de l'information au sein de la société de services et de conseils en sécurité Data-sup en région Grand-Est. Si la dernière version de Windows Defender ainsi que la plupart des logiciels de sécurité dotés de capacité d'analytique comportemental détectent et bloquent le trojan PowerShell/Lonit.PA, il peut toutefois passer entre les mailles de certaines solutions. Et ce, d'autant que le comportement des machines - suivant l'infection - peut passer sous le radar de la DSI et du RSSI.

La contrepartie financière du minage reversée aux pirates

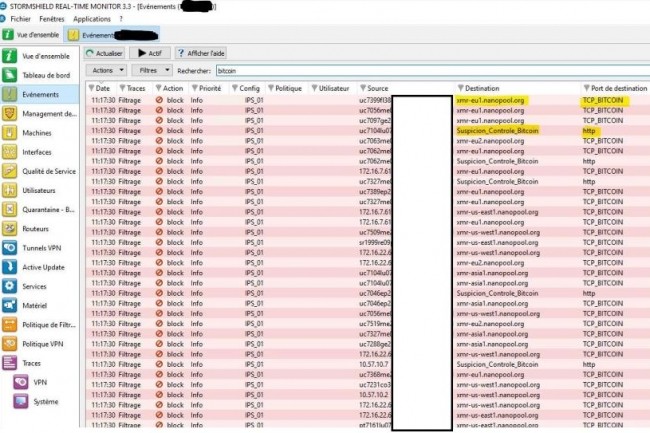

« L'infection permet de lancer par l'intermédiaire d'une boite de commande distante le processus Powershell.exe qui va utiliser jusqu'à 100% des ressources systèmes », poursuit Alexandre Leucart. « Cette puissance de calcul des machines infectées est utilisée pour vérifier la validité de blocs de transactions bitcoin. Les machines rendent compte à un pool de minage, Nanopool.org en passant par le port TCP 14444. On s'est rendu compte que les ordres venaient d'un serveur de pilotage hébergé sur la plateforme yourserver.de souvent utilisée pour ce type d'attaques ». L'exploitation indésirable des ressources systèmes des PC et serveurs des entreprises infectées est notable. « Chez l'un de nos clients, les 12 ordinateurs du service comptabilité ont planté pendant une journée, chez un autre tous les services étaient impactés », fait savoir Alexandre Lecart. De plus, pas question pour les entreprises de compter sur le moindre versement d'une contrepartie en bitcoins, cette dernière étant reversée aux pirates à l'origine du trojan.

Il est facile pour une entreprise de vérifier que les postes clients et/ou serveurs sont infectés par ce cheval de Troie. Elles peuvent en effet s'en rendre compte lorsque le processus Powershell.exe est arrêté de façon forcée mais se réactive au bout de quelques minutes. Dans ce cas, quelques conseils simples mais efficaces peuvent être suivis : « Il faut bloquer ces éléments sur le pare-feu, créer une stratégie de groupe qui interdit l'exécution de Powershell.exe, réactiver l'UAC sur son niveau standard et installer MSE ou Windows Defender », recommande Alexandre Leucart.

Commentaire