Les services Azure sont des services informatiques comme les autres. C'est à dire qu'ils sont aussi - voire autant - exposés que les déploiements on premise, par exemple à des cyberattaques. Il y a quelques mois, un problème de configuration de bucket dans Azure Blob débouchait sur l'exposition de documents sensibles à des personnes malveillantes. Cette fois, un autre souci frappe Microsoft Active Directory, et plus précisément le service Seamless Single Sign-On. « Cette faille permet aux acteurs de la menace d'effectuer des attaques par force brute à facteur unique contre Azure Active Directory sans générer d'événements de connexion dans le système de l'organisation ciblée », ont expliqué des chercheurs en sécurité de Secureworks Counter Threat Unit (CTU) cités par Ars Technica.

Secureworks a prévenu Microsoft le 29 juin dernier. L'éditeur a confirmé ce vecteur d'attaque le 21 juillet en précisant qu'il était « by design » sans toutefois préciser s'il travaillait sur un correctif ni donner d'éventuelle date de publication.

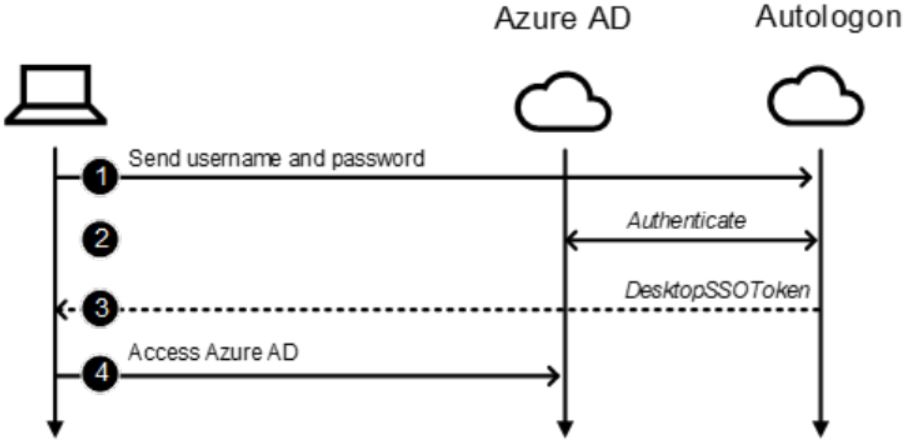

Schéma de vulnérabilité par la faille Autologon dans Azure AD avec le service Seamless SSO. (crédit : Secureworks)

Le service Azure AD Seamless SSO connecte automatiquement les utilisateurs à leurs terminaux professionnels reliés au réseau de leur entreprise. Avec Seamless SSO activé, les utilisateurs n'ont pas à saisir leurs mots de passe, ni même généralement leurs noms d'utilisateur, pour s'identifier à Azure AD. « Selon Microsoft, cette fonctionnalité permet aux utilisateurs d'accéder facilement aux applications basées sur le cloud sans avoir besoin de composants supplémentaires sur site. Comme d'autres services Windows, Seamless SSO repose sur le protocole d'authentification Kerberos, loin d'être vierge de toute vulnérabilité.

Commentaire