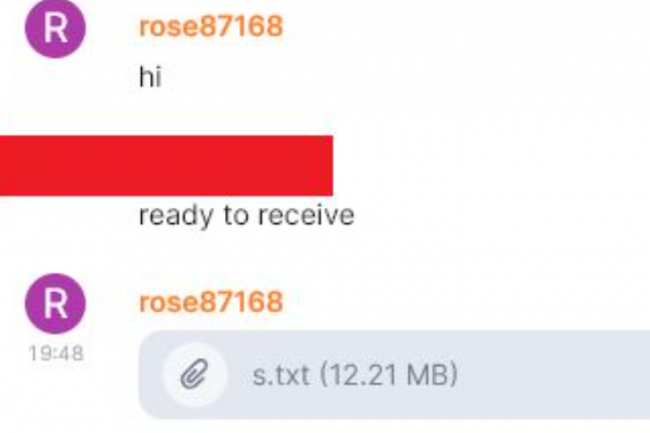

L'affaire de la violation de données Oracle prend de l'ampleur. La semaine dernière, un grand nombre de data - 6 millions d'enregistrements selon le fournisseur de cybersécurité CloudSek - incluant des clés de sécurité Oracle Cloud qui proviendraient de la compromission d'un serveur SSO du fournisseur. Le pirate supposé à la manoeuvre - rose87168 - a également déclaré que les mots de passe SSO et LDAP volés pouvaient être déchiffrés à l'aide des informations contenues dans les fichiers volés et a proposé de partager certaines de ces données avec quiconque pourrait aider à les récupérer. Une liste de 140 621 domaines d'entreprises et d'organismes gouvernementaux auraient été touchés par la faille issue de l'exploit de la CVE-2021-35587, une vulnérabilité critique dans Oracle Access Manager. Le cybercriminel affirme avoir bien utilisé cette RCE dans le cadre de ses opérations.

Face à cette situation, Oracle s'est contenté pour l'instant de démentir en indiquant : « il n'y a pas eu de violation d'Oracle Cloud. Les informations d'identification publiées ne concernent pas Oracle Cloud. Aucun client n'a été victime d'une violation ou n'a perdu de données. » Pourtant, d'après le fournisseur en analyse avancées des menaces (forensics) HudsonRock, certains de ses clients sont bel et bien touchés. Ce dernier a ainsi partagé avec eux des échantillons de données en leur demandant si les comptes d'utilisateurs répertoriés existent dans leurs environnements Oracle Cloud en production ou test, et si les identifiants des instances correspondent à leurs actifs et ont accès à des données sensibles.

Des données clients réelles en environnements de production

Plusieurs réponses ont ainsi été rapportées : un client leur a indiqué que les utilisateurs de l'échantillon qui leur ont été fournis existent, mais que pour l'instant ils ne peuvent pas en vérifier la correspondance avec les instances. Un deuxième leur a aussi approuvé que ces données sont anciennes mais existent réellement dans leur environnement de production, tandis qu'un troisième valide que les utilisateurs et les identifiants des instances correspondent et qu'ils sont aussi relatifs à leur environnement production.

Interrogé par CPO Magazin, Ensar Seker, RSSI chez SOCRadar, a prévenu : « Cet incident pourrait devenir le moment Solarwinds de 2025, surtout si nous confirmons que plusieurs entreprises ont été touchées via leurs instances Oracle Cloud. Nous sommes en présence d'un cas qui sape la confiance dans l'infrastructure cloud critique et qui souligne une fois de plus comment une seule vulnérabilité dans une plateforme largement utilisée peut se répercuter sur des milliers d'organisations. Cela soulève également une question pressante : Quand Oracle a-t-il été mis au courant ? Comment cette vulnérabilité a-t-elle été traitée et des mesures d'atténuation proactives ont-elles été communiquées avant que ces données ne se retrouvent sur le dark web ? » Autant de questions qui restent pour l'instant en suspens.

Commentaire