La récente attaque par ransomware contre MSI, n’a eu selon la société « aucun impact significatif sur l’entreprise en termes de finances ou sur le plan opérationnel ». Ainsi s’exprimait la firme en avril dernier. Il semble néanmoins que l’impact est bien réel. En effet, des chercheurs ont découvert lors de leurs enquêtes des données sensibles issues de cette attaque.

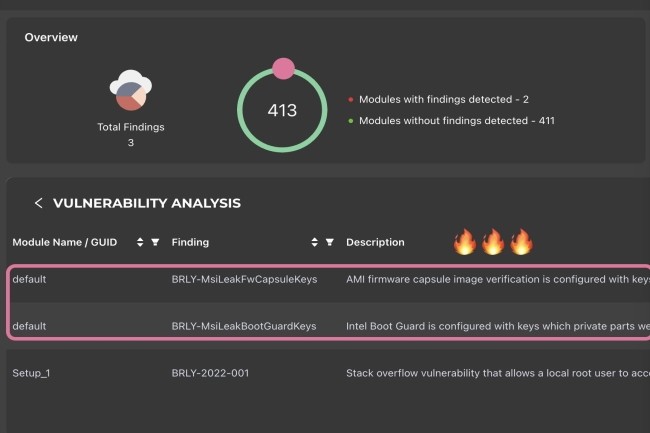

Alex Matrosov, CEO et fondateur de Binarly, a indiqué sur Twitter que « les données ont été rendues publiques, révélant un grand nombre de clés privées qui pourraient affecter de nombreux terminaux ». Et de préciser les solutions touchées, « clés de signature de l’image FW : 57 produits (MSI) ; clés Intel Boot Guard BPM/KM : 166 produits ». Dans son analyse, le dirigeant souligne que ces clés fonctionnent avec les équipements embarquant les puces Intel de 11ème génération Tiger Lake, de 12ème génération Alder Lake et de 13ème génération Raptor Lake. Une chose est sûre est que cette fuite des clés Boot Guard d’Intel affecte de nombreux fournisseurs de matériels comme « Lenovo, Supermicro et bien d’autres dans l’ensemble de l’industrie ».

La fonction Boot Guard est décrite comme une forme de protection similaire à Secure Boot. La principale différence est que Boot Guard nécessite un module de code authentifié, signé par cryptographie par Intel. Il faudra donc être vigilant lors du téléchargement de firmware sur les composants MSI. En effet des cybercriminels peuvent le télécharger, le modifier pour intégrer des malwares ou des spywares, puis les signer avec des clés officielles de MSI et ainsi passer sous les contrôles habituels.

Commentaire