Le Threat Analysis Group de Google a signalé qu’une campagne menée actuellement par des pirates nord-coréens visait les chercheurs en sécurité. Ces pirates, basés en Corée du Nord et sans doute soutenus par le gouvernement, abuse des médias sociaux pour envoyer des logiciels malveillants. Selon un billet de blog d'Adam Weidermann du groupe d'analyse des menaces de Google, dans leur modalité d’attaque, ces pirates exploiteraient divers médias sociaux, des projets Visual Studio contenant des logiciels malveillants et des blogs compromis pour cibler les systèmes fonctionnant sous Windows. Adam Weidermann, qui qualifie la méthode de « nouveau mode d’attaque d'ingénierie sociale », explique que les acteurs communiquent depuis plusieurs mois avec des chercheurs en sécurité spécifiques via différents canaux, Twitter, LinkedIn, Telegram, Discord, Keybase et le courrier électronique faisant partie des points de contact privilégiés.

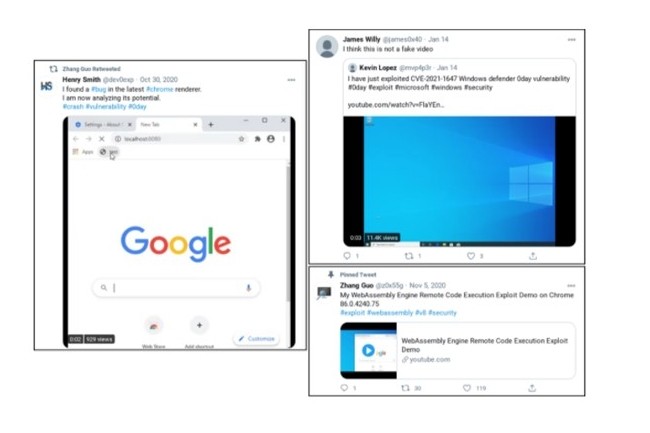

Adam Weidermann explique encore que les acteurs de la menace utilisent ces canaux pour demander aux chercheurs s’ils veulent collaborer avec eux sur la recherche de vulnérabilité via un projet Visual Studio. « Le projet Visual Studio contient le code source pour exploiter la vulnérabilité, ainsi qu'une DLL supplémentaire pouvant être exécutée via des événements de build Visual Studio », a déclaré M. Weidermann. « La DLL est un malware personnalisé capable d’établir une communication immédiate avec les domaines de commande et de contrôle mis en place par les acteurs ». La campagne s'est appuyée sur un réseau de profils Twitter et sur un blog, ainsi que sur des comptes contrôlés par les acteurs sur lesquels ils ont publié des liens vers des articles de blog contenant des analyses de vulnérabilités publiques et des messages de présumés chercheurs en sécurité légitimes « invités », mais non consentants, ainsi que des séquences vidéo d'exploits de sécurité censés avoir été découverts récemment. D'autres profils Twitter contrôlés par ces acteurs retweeteraient ensuite ces informations, amplifiant la portée des messages de blog et des vidéos.

Un faux exploit de faille pour piéger les chercheurs en sécurité

Même si toutes les allégations d'exploits n’ont pas été vérifiées par le Threat Analysis Group, l'article de blog de Google affirme qu'il y a au moins un cas de vidéo YouTube montrant un exploit simulé. La vidéo contenait des images supposées d'un exploit de CVE-2021-1647, mais les commentaires postés sur la vidéo identifient l'exploit comme un faux. Suite à ces commentaires, un autre compte Twitter contrôlé par un acteur a retweeté le post original et a ajouté « Je pense que ce n'est pas une fausse vidéo ». Certains chercheurs ont également été compromis par les blogs eux-mêmes, les personnes concernées ayant installé sur leurs systèmes des services permettant à une porte dérobée en mémoire de communiquer avec un serveur de commande et de contrôle appartenant au pirate. Les mécanismes à l'origine de la compromission des blogs n’ont pas été découverts, mais M.

Adam Weidermann a déclaré que le groupe d’analyse de la menace de Google est intéressé par toute information sur le sujet. « Si vous craignez d'être pris pour cible, nous vous recommandons de compartimenter vos activités de recherche en utilisant des machines physiques ou virtuelles séparées pour la navigation courante sur le web, l'interaction avec d'autres membres de la communauté de chercheurs, l'acceptation de fichiers de tiers et vos propres recherches en matière de sécurité », a-t-il ajouté.

Commentaire