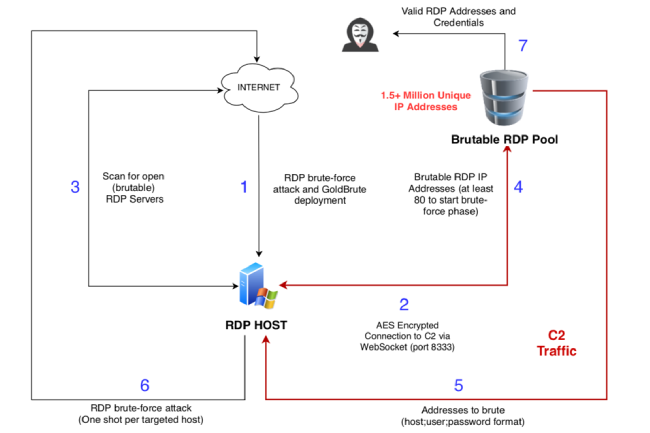

GoldBrute. C'est le nom donné par Renato Marinho, chercheur en sécurité chez Morphus Labs, à un botnet potentiellement dévastateur. Selon l'analyste, plus d'1,5 millions de serveurs RDP (Remote Desktop Protocol) exposés sur Internet seraient actuellement la cible d'une vaste opération de cyberattaque. GoldBrute utiliserait l'attaque par force brute, en testant un à un les multiples mots de passe possibles. Il est conçu de manière à s'améliorer graduellement à mesure qu'il ajoute chache système craqué à son réseau, les contraignant ainsi à trouver d'autres serveurs RDP disponibles, qu'il force à leur tour.

« Un système infecté sera d'abord invité à télécharger le code du bot », explique M. Marinho dans un billet de blog. « Le téléchargement est très volumineux (80 MBytes), il comprend le code Java GoldBrute et l'intégralité du Java Runtime. […] Initialement, le bot commencera à scanner des adresses IP aléatoires pour trouver d'autres hôtes avec des serveurs RDP exposés. Ces adresses IP sont transmises au serveur C&C. Après que le bot ait signalé 80 nouvelles victimes, le serveur C&C lui assigne un ensemble de cibles pour des attaques par force brute. […] Au final, l'attaquant/groupe derrière GoldBrute aura accès à toutes les combinaisons valides. »

Environ 2,4 millions de serveurs potentiellement exposés

Pour passer sous le radar des outils de sécurité et des analystes de logiciels malveillants, les attaquants derrière cette campagne commandent à chaque machine infectée de cibler des millions de serveurs avec une seule combinaison unique de nom d'utilisateur et de mot de passe afin qu'un serveur cible reçoive des tentatives de force brute provenant de différentes adresses IP. Une méthode qui rend malheureusement difficilement détectable et arrêtable le botnet.

À l'heure actuelle, on ne sait pas exactement combien de serveurs RDP ont déjà été compromis et participent aux attaques en force brute contre d'autres serveurs RDP sur Internet. Une rapide recherche sur l'outil Shodan indique néanmoins qu'environ 2,4 millions de serveurs Windows RDP sont accessibles sur Internet, et donc potentiellement en danger. Ironiquement, cet incident intervient très peu de temps après que Windows ait corrigé la faille BlueKeep, qui concernait également les serveurs RDP.

Commentaire