Selon le blog d’Akamai, près de 300 apps disponibles sur le store Google Play dissimulaient un Trojan à l’origine d’une série d’attaques DDoS lancées au mois d’aout 2017. Alerté il y a quelques jours sur les agissements de ces outils malveillants insérés dans des lecteurs vidéo, downloaders YouTube, sonneries ou encore des gestionnaires de stockage, Google a rapidement supprimé des centaines d’apps qui contenaient la même signature que le fichier de l'app twdlphqg_v1.3.5_apkpure.com.apk.

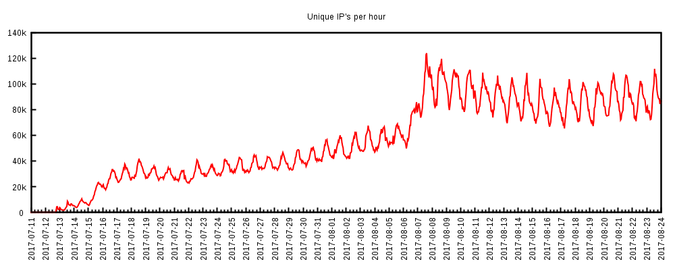

Baptisé WireX, ce botnet était parfois associé à des demandes de rançon pour épargner les cibles. Des chercheurs d’Akamai, Cloudflare, Flashpoint, Google, Oracle dyn, RiskIQ, Team Cymru et d'autres organisations ont collaboré pour lutter contre ce botnet, indique le blog du fournisseur de CDN. Le botnet a commencé à être actif le 2 aout avec un point culminant le 17 du même mois, ce qui a fini par attirer l’attention des entreprises spécialisées dans la sécurité des réseaux. Les attaques ont été lancées depuis près de 100 pays. Une caractéristique inhabituelle pour les botnets actuels.

Les attaques du botnet WireX ont culminé le 17 aout. (crédit : Akamai)

Les utilitaires qui hébergeaient ces fonctions d'attaque, bien que malveillantes, semblaient bénignes pour les utilisateurs qui les avaient installés. Ces apps ont profité des fonctionnalités de l'architecture de services d’Android permettant aux programmes d'utiliser les ressources système, même en arrière-plan, pour lancer des attaques. C’est vraisemblablement le Trojan Android clicker qui a servi de base à ce botnet, même si ici le but final n’était pas la fraude au clic mais des attaques DDoS, assure le blog d’Akamai.

Commentaire