C'est à Bordeaux que s'est déroulée la dernière étape de la seconde édition des Cybermatinées Sécurité de la rédaction du Monde Informatique. Réunis le 4 juillet 2019 à l'Institut Culturel Bernard Magrez, près de 70 participants ont assisté aux échanges, retours d'expérience et démonstrations réalisées sur l'événement en partenariat avec les clubs locaux Clusir Aquitaine et Digital Aquitaine et leurs représentants respectifs Laurent Bodard (vice-président) et Antoine Larmarche (directeur). Pour cette matinée, réalisée avec le soutien de Darktrace, RSA, Vade Secure et VMware, des intervenants de tous horizons sont intervenus.

Ainsi, se sont succédé sur scène et en plateau Philippe Werle (RSSI Université de Bordeaux et vice-président CyberEdu), Stéphane Desmets (RSSI Dekra Services France), Olivier Grall (délégué territorial pour la région Nouvelle Aquitaine, ANSSI), Stéphane Bauchet (RSSI Natixis Assurances et membre du Cesin), Stéphane Jourdain (secrétaire du Clusir Aquitaine), Jean-Yves Demoures (directeur commercial de Yogosha) ainsi que l'adjudant Pierre Venot, Enquêteur Cybercriminalité NTECH, section de recherches de Bordeaux Boulliac, division délinquance économique financière et numérique.

Un auditoire attentif à l'occasion de la 4e étape des Cybermatinées Sécurité de la rédaction du Monde Informatique à Bordeaux le 4 juillet 2019. (crédit : D.F.)

L'IA pas prête à remplacer l'humain

« On part sur de la centralisation de logs et l'idée c'est d'aller vers du SOC et de mettre en place des outils plus évolués. On a testé Darktrace sur la période octobre-novembre 2018 et par rapport à nos analyses, nous avons vu des choses que l'on ne détectait pas. Mais sur 30 jours, c'est un peu court pour entraîner suffisamment les algorithmes », a raconté Stéphane Desmets. « Fondamentalement, l'IA ne remplacera pas l'humain mais vu la masse des traitements de données, c'est logique de faire appel à ce type de solutions pour du prétraitement de données mais au final, c'est l'humain qui doit prendre les décisions », a prévenu de son côté Philippe Werle.

A l'occasion du grand entretien de la rédaction, Olivier Grall a parcouru les différentes actions menées dans la région pour faire prendre conscience qu'il ne peut y avoir de transformation digitale dans les entreprises sans sécurité et qu'une approche « à l'échelle » de lutte contre les cyber-risques doit être mise en oeuvre. « L'inquiétude est plus chez les PME et PMI locales qui ont tendance à croire que personne ne va récupérer des informations chez elles. C'est très préoccupant », a alerté le délégué territorial de l'ANSSI. Dans la région, un grand volet sur la sensibilisation et la formation au niveau régional est en train d'être construit avec l'appui d'un cyber pôle d'excellence qui n'a rien à envier à ce qui se fait ailleurs. On notera par ailleurs la création d'un datacenter hautement sécurisé de type Tier4 qui servira à héberger des services protégés (cloud, services managés, applications...) et également un projet d'Assises de la Cyber régional pour la rentrée.

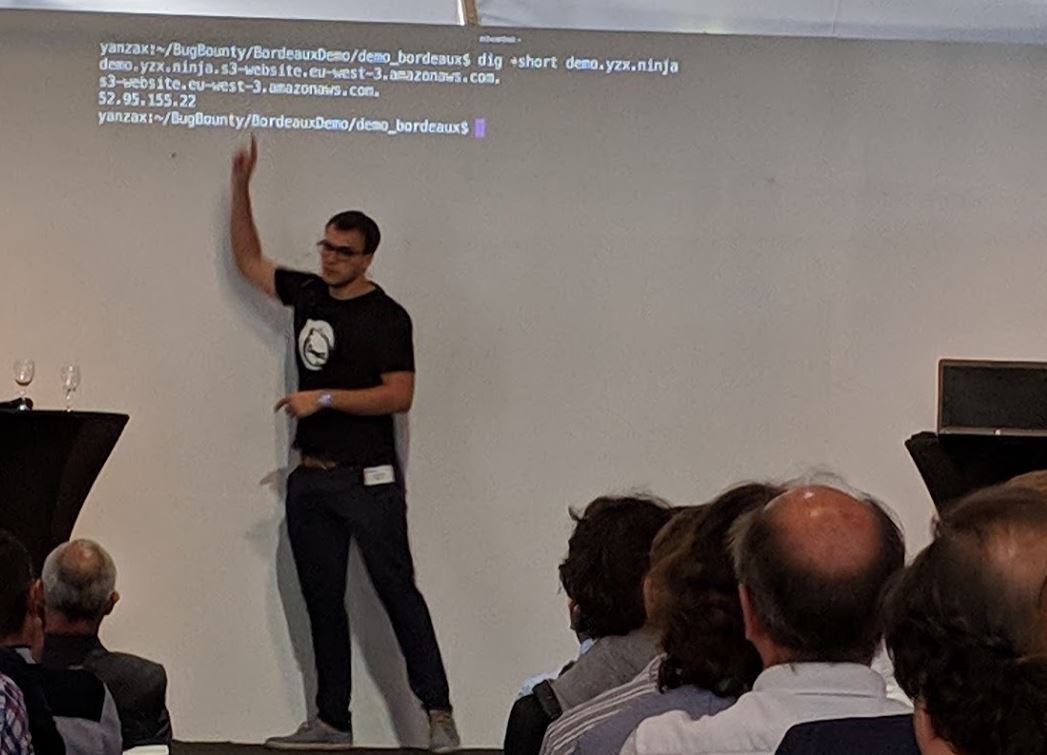

« Il faut éviter d'attribuer des droits sur des groupes avec une attention particulière sur le groupe Authenticated Users », a expliqué Killian Chopinet, expert sécurité chez Claranet et bug hunter Yogosha. (crédit : D.F.)

Inclure le pen test dans la stratégie de sécurité globale de l'entreprise

La cybermatinée Sécurité à Bordeaux a été également l'occasion de faire un zoom sur les pratiques de hack, avec un débat qui a réuni le RSSI de Natixis Assurances et membre du Cesin, Stéphane Jourdain secrétaire général du Clusir Aquitaine ainsi que Jean-Yves Demoures, directeur commercial de Yogosha. « Il faut définir des typologies de scénarios pour trouver des failles et des vulnérabilités, protéger les infrastructures et s'assurer de l'absence de régression », assure Stéphane Bauchet. « Les tests d'intrusion permettent d'identifier des failles et des impacts mais leur perception diffère en fonction du but recherché et de la complémentarité par rapport à un simple scan de vulnérabilités ou de logs. Cela dépend aussi de la maturité cyber de l'entreprise ». Et Jean-Yves Demoures de compléter : « Les tests d'intrusion ne sont pas un effet de mode et rentrent dans les moeurs. Le facteur coût peut être bloquant mais c'est pour cela qu'il faut définir un périmètre et contractualiser pour savoir où l'on veut aller ». Les pen tests apparaissent ainsi comme un outil complémentaire qui s'insère dans l'arsenal cyber de l'entreprise sans se suffire cependant à eux-mêmes : « Les outils de pen test seuls ne servent à rien, il faut les inclure dans une stratégie de sécurité globale et aussi les réaliser de façon régulière », a indiqué Stéphane Jourdain.

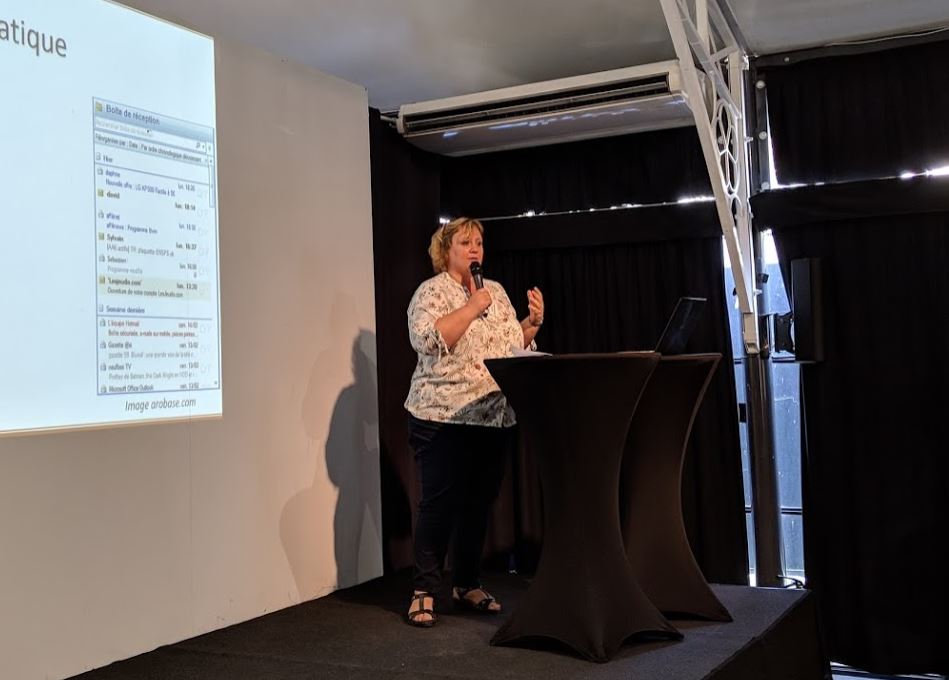

Patricia Jessé, RSSI au Service d'Infrastructure de la Défense (SID) de Bordeaux, est intervenue sur le thème des moyens et actions à mener en termes de formation, communication et prise de contact avec les équipes terrain pour sensibiliser les collaborateurs aux risques cyber. (crédit : D.F.)

Parmi les temps forts de la matinée, on retiendra notamment les démonstrations de Yogosha avec une première sur l’exploitation de failles web liées à une mauvaise configuration de bucket S3. Une démonstration qui résonne fort à l'heure où la banque Capital One s'est justement fait voler plus de 100 millions de données à cause d'une mauvaise configuration de pare-feux. Pourtant des solutions existent pour se prémunir d'un tel problème : « Il faut effectuer des revues périodiques des ACL, ne rendre public un bucket uniquement si nécessaire, éviter d'attribuer des droits sur des groupes avec une attention particulière sur le groupe Authenticated Users et ne donner les droits de lecture, écriture, exécution uniquement si nécessaire », a fait savoir Killian Chopinet, expert sécurité chez Claranet et bug hunter Yogosha.

Le groupe cyber, section de recherches de Bordeaux est chargé de plusieurs missions allant de la cyber-infiltration, à la criminalistique numérique aux constatations et accompagnement des saisines. L'adjudant Pierre Venot, enquêteur cybercriminalité NTECH, section de recherches de Bordeaux Boulliac, division délinquance économique financière et numérique a fait le point sur son organisation et sur les cybermenaces auxquelles il fait face. (crédit : D.F.)

La dernière étape de l'édition 2019 des Cybermatinées Sécurité de la rédaction du Monde Informatique s'est achevée à Bordeaux à l'Institut Culturel Bernard Magrez le 4 juillet 2019. (crédit : D.R.)

Commentaire