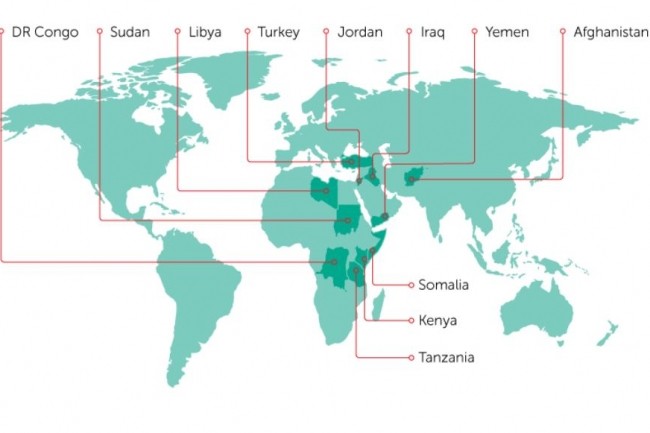

Quel est le point commun entre l'Irak, la Somalie ou encore l'Afghanistan, la Libye et le Yemen ? Principalement d'être des pays confrontés à la guerre, au terrorisme ou à l'instabilité politique, voire aux trois à la fois, mais aussi d'être victimes du malware Slingshot. Faisant partie des cybermenaces persistantes avancées (APT) dans le domaine du cyber-espionnage, ce logiciel malveillant est en activité depuis au moins 2012 et continue encore de faire des dégâts. D'après Kaspersky, au moins une centaine de victimes sont à déplorer, incluant gouvernements, organisations, institutions mais aussi des individus, la plupart d'entre elles au Moyen-Orient et en Afrique.

« Alors que nous étions en train d'analyser un incident impliquant un enregistreur de frappe suspect, nous avons identifié une librairie malveillante capable d'interagir avec un système de fichier virtuel, qui est habituellement le signe d'une menace persistante avancée », a indiqué Kaspersky dans un rapport. « Il s'est trouvé qu'il s'agissait d'un chargeur malveillant nommé en interne Slingshot, faisant partie d'une nouvelle et d'une plateforme d'attaque hautement sophistiquée rivalisant dans sa complexité avec Project Sauron et Regin. »

Cahnadr et GollumApp au coeur du malware Slingshot

Les chercheurs de Kaspersky ont trouvé que les attaquants ont visé chez leurs victimes les routeurs du fabricant Mikrokit et placé un composant téléchargeable en utilisant la suite de gestion Winbox Loader pour infecter leur administrateur. Le chargeur malveillant utilisé par les pirates remplace la librairie Windows scesrv.dll, avec une autre exactement de même taille, explique Kaspersky. En plus de cela, il interagit avec d'autres modules, incluant un chargeur Ring0, un analyseur réseau (ARP, TCP, UDP, DNS, ICMP et HTTP), un fichier système virtuel...

Le chargeur malveillant utilisé dans Slingshot exploite des drivers vulnérables permettant l'écriture dans des registres MSR et l'exécution de Cahnadr, un outil doté de multiples fonctions anti-debug et anti-rootkits, injection et support de GollumApp, surveillance des terminaux réseau, cache de trafic... GollumApp est justement aussi le second pilier de Slingshot, avec sa capacité de rassembler un grand nombre de données : mots de passe, patterns des disques durs, activité des postes de travail et surtout de faire tourner des processus avec privilèges système. Résultat : un outillage de cyberespionnage parfait permettant d'exfiltrer en toute discrétion des informations, GollumApp les envoyant sur un serveur détenu par un pirate de façon chiffrée et Cahnadr se chargeant lui de camoufler cette communication pour la rendre invisible à l'utilisateur.

Commentaire