Barium, Wicked Panda, Wicked Spider ou encore Earth Baku... Derrière toutes ses dénominations on trouve un seul et même groupe de cyber-espionnage et pas n'importe lequel : APT41. Bénéficiant d'un soutien de niveau étatique pour mener ses multiples opérations d'intrusion et de déstabilisation, cet acteur malveillant aurait fait dans le monde plus d'une centaine de victimes selon le gouvernement américain. Régulièrement, ce groupe en menace persistante et avancée met à jour son arsenal d'outils de compromission (dont par exemple un rootkit UEFI servant à implanter un pilote compromis au niveau du noyau Windows) composé et de plus d'une cinquantaine de malwares et outils malveillants.

Dans le cadre d'un dernier rapport, les chercheurs en sécurité de Zscaler ont indiqué avoir découvert un chargeur de malwares (loader) inconnu jusqu'ici au bataillon : DodgeBox. "Une analyse plus poussée a révélé des similitudes frappantes entre DodgeBox et des variantes de StealthVector, un outil associé à l'acteur APT41 / Earth Baku, basé en Chine et spécialisé dans les menaces persistantes avancées (APT). DodgeBox est un chargeur qui procède au chargement d'une porte dérobée appelée MoonWalk. Cette dernière partage de nombreuses techniques d'esquive mises en œuvre dans DodgeBox et utilise Google Drive pour les communications de commande et de contrôle", peut-on lire dans le billet de blog. Dans son article, Zscaler s'est cependant attaché à détailler les techniques de DodgeBox et ses similitudes avec StealthVector. Il prévoit dans un prochain d'en dire plus cette fois sur la porte dérobée MoonWalk.

Zoom sur le fonctionnement malveillant de DodgeBox

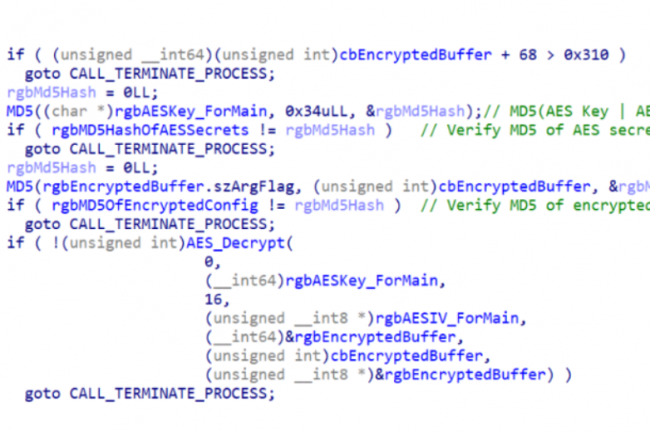

Comme StealthVector, DodgeBox est un chargeur de shellcode écrit en C qui peut être configuré avec diverses fonctionnalités, notamment du déchiffrement et du chargement de DLL intégrées, réaliser des contrôles d'environnement et de liaisons, ou encore exécuter des procédures de nettoyage. Mais selon les chercheurs en sécurité Yin Hong Chang et Sudeep Singh de Zscaler, DodgeBox intègre aussi diverses techniques d'esquive telles que du stack spoofing (usurpation de la pile d'appels), le sideloading (installation externe compromettante) et de hollowing (remplacement malveillant) de DLL. "En analysant DodgeBox, nous avons découvert des ressemblances significatives avec le chargeur StealthVector bien connu utilisé par APT41. Ces similitudes, combinées à l'utilisation distincte du chargement latéral de DLL et à l'acquisition de données télémétriques provenant de pays ciblés, nous ont amenés à attribuer ce nouveau chargeur à APT41 / Earth Baku avec un niveau de confiance modéré."

Une fois combinées, toutes ses techniques réduisent alors considérablement les chances de détection par les défenses de cybersécurité des cibles visées. "Ce qui distingue DodgeBox des autres logiciels malveillants, ce sont ses algorithmes et ses techniques uniques", indiquent le papier de recerche. "DodgeBox utilise notamment un hachage FNV1a pour les noms de DLL et de fonctions". Avec à la clé une capacité d'échapper plus facilement aux détections grâce à l'utilisation de valeurs distinctes pour une même DLL. Mais ce n'est pas tout car le malware analyse ensuite les DLL et vérifie si la fonction Windows Control Flow Guard (CFG) est activée (empêchant les vulnérabilités liées à la corruption mémoire dans les applications Windows) et tenter si c'est le cas de l'arrêter.

Commentaire