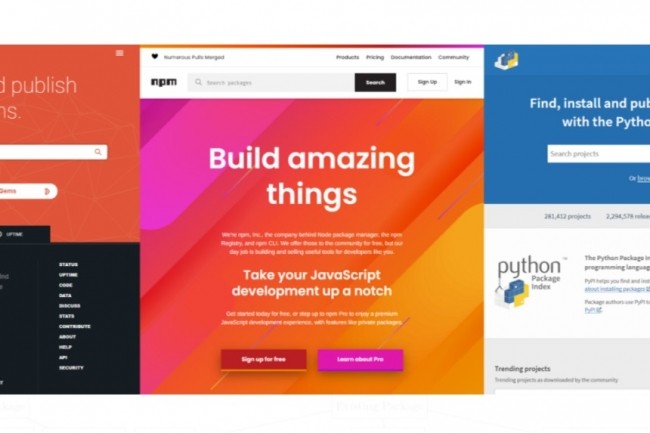

Voilà un hack qui fait froid dans le dos. Après SolarWinds, on aurait pu penser que la vigilance était plus que de mise par rapport aux logiciels et codes téléchargés depuis des bases tierces vers le SI de son entreprise. Il s'avère apparemment que non au regard des résultats d'un hack mené par un chercheur en sécurité Alex Birsan qui est parvenu à injecter un malware dans des dépôts de code open source liés à des langages de programmation PyPI (Python Package Index), npm (Node.js) et RubyGems. Résultat : une fois téléchargé par des grandes entreprises comme Microsoft, Apple, PayPal ou encore Tesla, Yelp et Netflix, le ver était dans le fruit. Le hacker n'en n'est pas à son coup d'essai : c'est lui qui avait prévenu début 2020 PayPal d'une faille sévère liée aux mots de passe utilisateurs.

« Les victimes ont automatiquement reçu le code malveillant à cause d'une faille dans la conception des écosystèmes open source appelée dependency confusion (confusion de dépendance) », indique le rapport d'Alex Birsan. « La technique, également connue sous le nom d'attaque de substitution par Microsoft permet aux attaquants d'insérer du code malveillant dans des référentiels de code privés en enregistrant simplement les noms de bibliothèques internes sur des index de packages publics et open source ».

35 entreprises vulnérables à des cyberattaques potentielles

« Squatter des noms de paquets internes valides était une méthode presque infaillible pour entrer dans les réseaux de certaines des plus grandes entreprises technologiques, exécuter du code à distance et éventuellement permettre aux attaquants d'ajouter des portes dérobées pendant les builds », explique le hacker éthique. « Ce type de vulnérabilité, que j'ai commencé à appeler confusion de dépendance, a été détecté dans plus de 35 organisations à ce jour, dans les trois langages de programmation testés. La grande majorité des entreprises touchées appartiennent à la catégorie des 1000 employés et plus, ce qui reflète très probablement une prévalence plus élevée de l'utilisation des bibliothèques internes au sein des grandes entreprises ». Pour ces découvertes, le chercheur a été récompensé notamment par Microsoft dans le cadre d'un bug bounty.

Si la technique n'est en soit pas nouvelle, mais on peut s'étonner de sa résilience en dépit de tous les remparts de sécurité érigés depuis ces dernières années (tests d'intrusion, audit de code...). Les entreprises ne sont toutefois pas dépourvues de garde-fous pour éviter pareilles déconvenues. Ainsi Microsoft sensibilise à cette délicate question dans un guide où il enjoint à protéger et évaluer par un score de risque les codes sources externes téléchargés. Qui a dit que les cordonniers étaient les plus mal chaussés ?

Commentaire