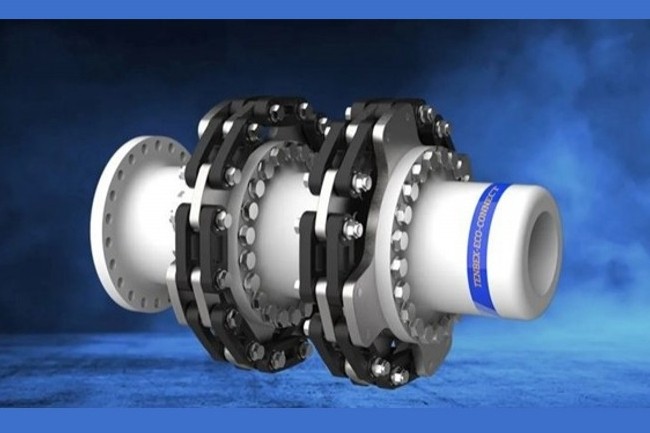

Selon une étude réalisée en 2023 par la compagnie d'assurance allemande Gothaer, près de la moitié des PME considère une cyberattaque comme le risque le plus important pour leur activité. C'est pourquoi Süddeutsche Gelenkscheibenfabrik (SGF) a décidé de sécuriser l'accès à son réseau d'équipements informatiques et IoT en production avec la solution de network access control (NAC) de son compatriote Macmon Secure. L'industriel bavarois, qui emploie 700 personnes et a réalisé un CA de 120 M€ en 2023, fabrique des pièces métalliques résistantes pour le découplage et la réduction des vibrations et du bruit, principalement à destination des industries automobile et ferroviaire.

L'industriel exploite de nombreux objets connectés : robots, automates programmables, capteurs, caméras, etc. Autant d'équipements dont la cyberprotection devient de plus en plus importante. SGF a voulu contrôler et sécuriser l'accès aux terminaux par les équipes internes et les prestataires extérieurs. Un sujet d'autant plus central que les employés de SGF changent très souvent d'affectation dans les sites de production. Dans ce cas, les équipes IT et informatique industrielle devaient reconfigurer manuellement les ports de commutation. « Nous nous sommes aussi rendu compte que chaque machine avait toujours son propre VLAN, ce qui nous impose actuellement de gérer plus de 250 réseaux », ajoute Thomas Schuster, administrateur système chez SGF.

Gestion et protection du réseau IoT

L'industriel a donc d'abord opté pour un NAC pour simplifier la gestion de son réseau IoT. Il a identifié à partir de la base SNMP, tous les terminaux disponibles et la façon dont ils sont physiquement intégrés au réseau, le VLAN auquel ils appartiennent, ainsi que les droits d'accès qui lui sont associés. La solution répertorie également la soixantaine de switches. « C'est particulièrement utile lorsqu'il faut déplacer, étendre ou convertir certaines machines, ou en cas de problème, explique Thomas Schuster. Les développeurs d'automates programmables, par exemple, me demandent pourquoi tel ou tel terminal spécifique ne communique pas. Dans ce cas, il est essentiel que je sache rapidement où l'appareil est physiquement branché ou encore s'il est mal branché, voire débranché. » Le NAC permet aussi de savoir quels ports de commutation n'ont pas été utilisés depuis longtemps.

Mais le projet a aussi pour objectif de protéger le réseau des intrusions. Tous les terminaux étant ainsi identifiés, aucun appareil inconnu ou non autorisé ne peut se greffer sur le réseau IoT de l'industriel. « En revanche, contrairement au réseau informatique, nous ne pouvons pas bloquer instantanément un système, précise l'administrateur système, car il comprend parfois plus d'une centaine d'équipements. Et le maintien de la fluidité des opérations de production demeure évidemment la priorité absolue. »

Comment SGF gère et protège son réseau IoT

0

Réaction

Pour mieux piloter son réseau IoT de production et le protéger des intrusions, l'Allemand SGF a déployé une solution d'identification des équipements autorisés et de leur état de connexion.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire