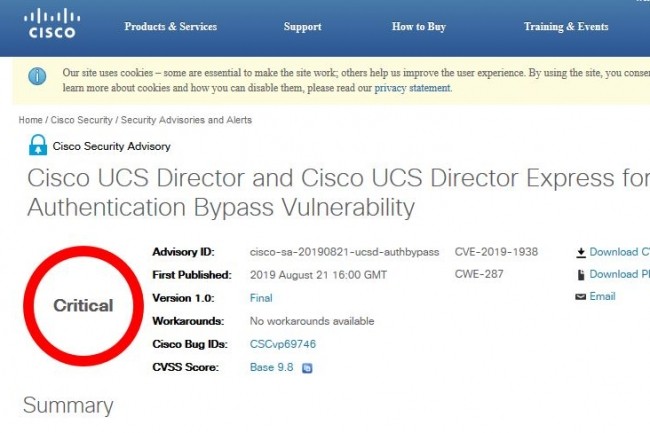

Le centre d’alertes de sécurité de Cisco ne fait guère de pause en ce mois d’août avec près d’une quarantaine de bulletins émis. Les quatre derniers, publiés hier, signalent des correctifs pour quatre failles critiques situées dans UCS Director, la plateforme d’infrastructure de cloud privé as a service du fournisseur texan, et dans UCS Director Express for Big Data, sa plateforme de big data as a service, qui s’installe également en cloud privé. Les vulnérabilités sont référencées CVE-2019-1938, CVE-2019-1935, CVE-2019-1974 et CVE-2019-1937.

La CVE-2019-1038 pourrait permettre à un attaquant distant de contourner l’authentification pour exécuter des actions arbitraires sur les systèmes affectés avec des privilèges d’administrateur. Elle est due à une gestion impropre de la requête d’authentification. Des requêtes http spécialement développées à cet effet pourraient servir à exécuter des actions à travers certaines API. Le bulletin CVE-2019-1935 concerne une vulnérabilité dans IMC Supervisor, UCS Director et UCS Director Express for Big Data qui permettrait à un attaquant non authentifié de se connecter sur l’interface en ligne de commande d’un système affecté en utilisant le compte utilisateur SCP qui dispose d’identifiants utilisateurs par défaut. Les vulnérabilités référencées CVE-2019-1974 et CVE-2019-1937 logent dans l’interface web d’IMC Supervisor, UCS Director et UCS Director Express for big data, permettant à un attaquant de contourner l’authentification pour accéder aux logiciels comme un administrateur.

Cisco a par ailleurs mis à jour dans sa liste les bulletins concernant les failles critiques corrigées dans les commutateurs 220 Series Smart.

Commentaire