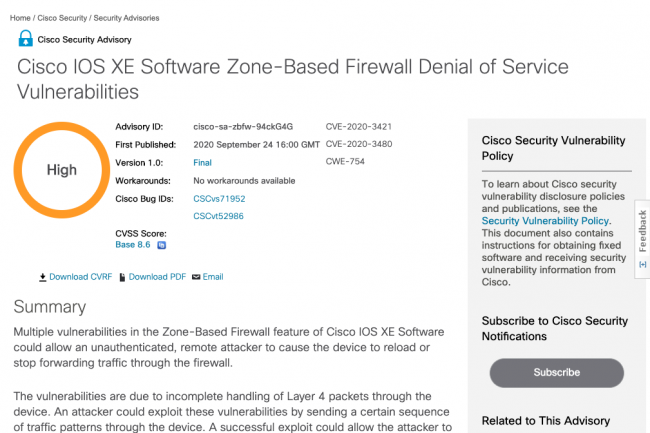

Les administrateurs sécurité gérant des systèmes utilisant les systèmes d'exploitation réseau Cisco IOS et IOS XE vont connaître des journées chargées. L’équipementier californien a publié cette semaine 25 avis de sécurité classés "élevés" qui découlent de 34 vulnérabilités que l'entreprise suggère de corriger dès que possible. Ces vulnérabilités touchent un large éventail d'équipements Cisco, car IOS et IOS XE sont les systèmes d'exploitation les plus utilisés par la firme. Les avertissements concernent les pare-feu, les points d'accès sans fil et les commutateurs. Par exemple, l'une des menaces avec la note la plus élevée, avec un niveau de menace de 8,6 sur 10, concerne la fonction de pare-feu de zone du logiciel Cisco IOS XE. Elle pourrait permettre à un attaquant distant de faire en sorte que le dispositif se recharge ou cesse de transférer du trafic à travers le pare-feu, ce qui entraînerait un déni de service (DoS).

Cisco explique que les vulnérabilités sont dues à la manipulation incomplète des paquets de couche 4 par le dispositif. Un attaquant pourrait exploiter ces vulnérabilités en envoyant une certaine séquence de modèles de trafic à travers l'appareil. Une autre vulnérabilité notée 8,6 concerne la fonction Split DNS d’IOS et IOS XE pourrait laisser un attaquant distant non authentifié provoquer le rechargement d'un appareil affecté, ce qui entraînerait un déni de service (DoS). "La vulnérabilité se produit parce que le moteur d'expression régulière (regex) qui est utilisé avec la fonction Split DNS des versions affectées peut s'interrompre lorsqu'il traite la configuration de la liste de noms DNS. Un attaquant pourrait exploiter cette vulnérabilité en essayant de résoudre une adresse ou un nom d'hôte que le dispositif affecté gère", a précisé Cisco.

Des menaces sérieuses

Une autre menace pour la sécurité cotée 8,6 concerne une vulnérabilité dans le gestionnaire de messages DHCP d’IOS XE pour les routeurs à large bande convergents Cisco cBR-8. Cette vulnérabilité est due à un traitement d'erreur insuffisant lors de l'analyse des messages DHCP version 4 (DHCPv4). Un attaquant pourrait exploiter cette vulnérabilité en envoyant un message DHCPv4 malveillant vers ou via une interface WAN d'un appareil affecté. Une exploitation réussie pourrait permettre à l'attaquant de provoquer un rechargement du dispositif affecté, remonte Cisco.

Parmi les bulletins de sécurité

- Une vulnérabilité dans la mise en œuvre de la sécurité WPA2 et WPA3 du logiciel de contrôle sans fil IOS XE pour la famille de commutateurs Catalyst 9000 pourrait permettre à un attaquant adjacent non authentifié d'envoyer un paquet d'authentification élaboré à un dispositif affecté. Un exploit réussi pourrait le faire recharger, ce qui entraînerait une condition de DoS. La vulnérabilité est due à un traitement incorrect des paquets lors de la poignée de main d'authentification WPA2 et WPA3 lorsqu'ils sont configurés pour la gestion des clés d'authentification (AKM) dot1x ou à clé pré-partagée (PSK) avec la norme 802.11r BSS Fast Transition (FT) activée, a indiqué Cisco.

- Une vulnérabilité dans le composant Umbrella Connector du logiciel IOS XE pour les switchs Catalyst 9200 pourrait permettre à un attaquant distant non authentifié de déclencher une recharge, entraînant une condition DOS sur un dispositif affecté. La vulnérabilité est due à une gestion insuffisante des erreurs lors de l'analyse des requêtes DNS. Un attaquant pourrait exploiter cette vulnérabilité en envoyant une série de requêtes DNS malveillantes à l'interface client Umbrella Connector d'un appareil affecté.

- De multiples failles dans le gestionnaire web d’IOS XE pourraient permettre à un attaquant distant authentifié, disposant de privilèges de lecture seule, de les élever au rang d'administrateur sur un appareil affecté. Par exemple, une vulnérabilité dans les API du cadre de gestion web du logiciel IOS XE pourrait conduire à une telle attaque. Une autre faiblesse dans les contrôles d'authentification du cadre de gestion web d’IOS XE pourrait permettre à un attaquant distant authentifié disposant de privilèges de lecture seule d'élever les privilèges au rang d'administrateur sur un appareil affecté.

Il n'existe pas de solution de contournement, mais des correctifs ou des mises à jour logicielles corrigeant toutes les vulnérabilités sont disponibles, a déclaré Cisco.

Commentaire