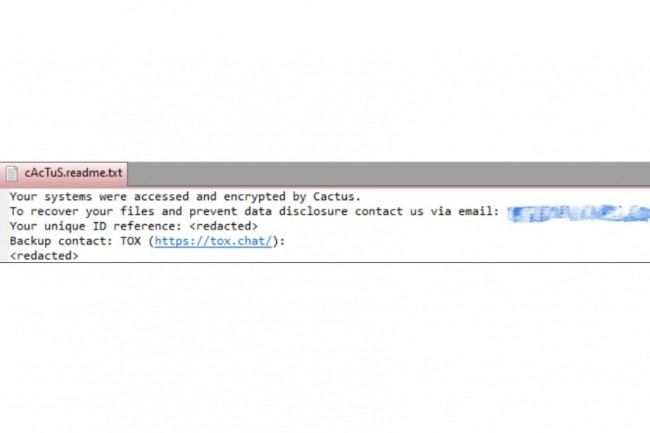

Un groupe de cybercriminels compromet les réseaux d'entreprise depuis deux mois pour déployer un ransomware jusqu'alors inédit dénommé Cactus. Dans les attaques observées jusqu'à présent, les attaquants ont obtenu un accès en exploitant des vulnérabilités connues de systèmes VPN avant d'effectuer des déplacements latéraux pour déployer des outils de surveillance et de gestion à distance (RMM) afin de réussir à persister sur le réseau. Le nom de ce rançongiciel se retrouve dans la note de rançon des cybercriminels (cAcTuS.readme.txt) mais est aussi un « nom auto-déclaré », ont expliqué les chercheurs de Kroll Cyber Threat Intelligence dans un dernier rapport pas encore rendu public mais consulté par Bleeping Computer. « Les fichiers chiffrés sont accompagnés de l'extension .cts1 », bien que Kroll note que le nombre à la fin de l'extension varie selon les incidents et les victimes. Le fournisseur a observé l'exfiltration de données sensibles et l'extorsion de victimes via le service de messagerie peer-to-peer connu sous le nom de Tox, mais aucun site connu de fuite de victimes n'a été identifié au moment de l'analyse, ont précisé ces chercheurs en sécurité.

Dans tous les cas étudiés par Kroll, les attaquants ont mis un pied dans un système VPN en utilisant un compte de service, puis déployé une porte dérobée SSH qui se connectait à leur serveur de commande et de contrôle (C2) et exécutée par le biais d'une tâche programmée. Cette activité a été immédiatement suivie d'une reconnaissance du réseau à l'aide d'un scanner de réseau Windows du marché fabriqué par la société australienne SoftPerfect. Des commandes et des scripts PowerShell supplémentaires ont été utilisés pour énumérer les ordinateurs du réseau et extraire les comptes d'utilisateurs du journal des événements de Windows Security. Un autre script de balayage du réseau basé sur PowerShell, appelé PSnmap.ps1, a également été observé dans certains cas. Le groupe a ensuite été en mesure de déverser les informations d'identification LSASS et rechercher les fichiers locaux susceptibles de contenir des mots de passe pour identifier les comptes qui pourraient leur permettre d'accéder à d'autres systèmes via le protocole de bureau à distance (RDP) et d'autres méthodes. Pour maintenir la persistance sur les systèmes qu'ils ont compromis, les attaquants déploient des outils RMM tels que Splashtop, AnyDesk et SuperOps, ainsi que l'implant Cobalt Strike ou le proxy SOCKS5 Chisel. L'utilisation abusive d'outils RMM légitimes est une technique courante chez les acteurs de la menace. « Chisel aide à tunneliser le trafic à travers les pare-feux pour fournir des communications cachées au C2 de l'acteur de la menace et est probablement utilisé pour tirer des scripts et des outils supplémentaires sur le point de terminaison », ont déclaré les chercheurs de Kroll. L'un de ces scripts utilise l'outil Windows msiexec pour tenter de désinstaller des programmes anti-virus courants. Dans un cas, les attaquants ont même utilisé l'outil de désinstallation de Bitdefender.

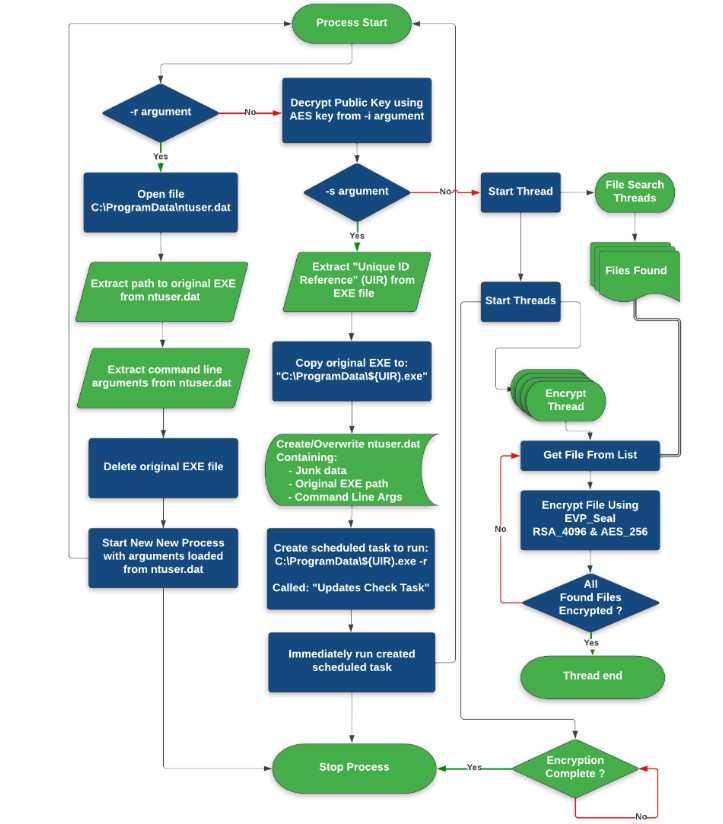

Le flux d'exécution du ransomware Cactus. (crédit : Kroll)

Des données exfiltrées dans le cloud

Une fois que le groupe a identifié les systèmes contenant des données sensibles, il utilise l'outil Rclone pour exfiltrer les informations vers des comptes de stockage cloud et se prépare à déployer le programme de ransomware. Pour ce faire, il utilise un script appelé TotalExec.ps1 qui a également été utilisé par les cybercriminels à l'origine du ransomware BlackBasta. Tout d'abord, les attaquants déploient un script batch appelé f1.bat qui crée un nouveau compte d'utilisateur admin sur le système et ajoute un script secondaire appelé f2.bat à la liste d'exécution automatique du système. Ce script extrait le binaire du ransomware d'une archive 7zip et l'exécute. L'outil PsExec est également utilisé pour lancer le binaire sur des systèmes distants. Ce dernier a trois modes d'exécution : installation, configuration et chiffrement.

En mode configuration, il crée un fichier appelé C:\ProgramData\ntuser.dat qui contient des données de configuration chiffrées pour le ransomware. Il crée ensuite une tâche planifiée qui exécute le ransomware. Lorsqu'il est exécuté avec l'option de chiffrement, le binaire du ransomware extrait et déchiffre une clé publique RSA codée en dur. Il commence ensuite à générer des clés AES pour le chiffrement des fichiers, et ces clés sont ensuite chiffrées avec la clé publique RSA. Le processus s'appuie sur l'implémentation Envelope de la bibliothèque OpenSSL, ce qui signifie que le fichier chiffré résultant contiendra également la clé AES chiffrée qui a été utilisée pour chiffrer le fichier. Pour récupérer la clé AES, l'utilisateur a besoin de la clé RSA privée, qui est entre les mains des attaquants.

Des recommandations à suivre

Le rapport de Kroll comprend une analyse des tactiques, techniques et procédures (TTP) selon le cadre MITRE ATT&CK, ainsi que des indicateurs de compromission. Les chercheurs recommandent de maintenir à jour les systèmes accessibles au public, tels que les appliances VPN, de mettre en œuvre des gestionnaires de mots de passe et une authentification à deux facteurs, de surveiller les systèmes pour l'exécution de PowerShell et de consigner son utilisation, d'auditer les comptes d'administrateur et de service, de mettre en œuvre les principes de moindre privilège et de revoir les stratégies de sauvegarde afin d'inclure au moins une sauvegarde isolée du réseau de l'entreprise.

Commentaire