Une salve de 16 vulnérabilités ont été découvertes par des chercheurs en sécurité (Université technologique et conception de Singapour, 2I2R et A*STAR), collectivement regroupées en tant que BrakTooth. Ces dernières affectent des puces Bluetooh (SoC) suivantes : Intel, Qualcomm, Texas Instruments, Infineon Cypress, Zhuhai Jieli Technology, Bluetrum Technology, Espressif Systems, Harman International, Actions Technology et Silabs. Les failles Bluetooth sont loin d'être une nouveauté, mais le nombre de terminaux, appareils et systèmes potentiellement vulnérables très nombreux rend cette collection de failles particulièrement dangereuse.

En tout, plus de 1 400 types de produits sont exposés à des cyberattaques potentielles : smartphones, ordinateurs portables et fixes, équipements industriels et contrôleurs logiques programmables, systèmes audio, claviers, objets connectés... Les chercheurs indiquent que le risque associé à l'ensemble de failles de sécurité BrakTooth va du déni de service, altération du fonctionnement et blocage système, l'exécution de code arbitraire... Potentiellement, plusieurs milliards de terminaux sont à risque. Quelques exemples ont été référencés : Surface Laptop 3 de Microsoft, Alienware M17 R3 de Dell, Xperia X72 de Sony, barre de son SC-HTB100 de Panasonic, système d'info-divertissement du camion Volvo FH...

Un PoC d'exploit publié fin octobre

Les 16 brèches ont été détaillées : CVE-2021-28139 (exécution de code arbitraire dans le firmware ESP32), CVE-2021-34144 (blocage de connexion depuis l'externe), CVE-2021-28136 (plantage de firmware), CVE-2021-28135/28155/31717 (plantage du firmware ESP32 et arrêt des barres de son JBL TUNE500BT et Xiaomi MDZ-36-DB), CVE-2021-31609/31612 (crash des firmwares Silabs WT32i et Zhuhai Jieli Technology AC6905X), LMP 2-DH1 et LMP DM1 overflow CVE-2021-34150 (blocage connexion et crash de firmare), CVE-2021-31613 et CVE-2021-31611 (déni de service), CVE-2021-31785, CVE-2021-31786 et CVE-2021-31610/34149/34146/34143, CVE-2021-34145, CVE-2021-34148, CVE-2021-34147 (DoS et arrêt/redémarrage de produits et chipsets et Paging Scan Disable (Pending CVE) pour des attaques par déni de service sur SoC bluetooth AX200.

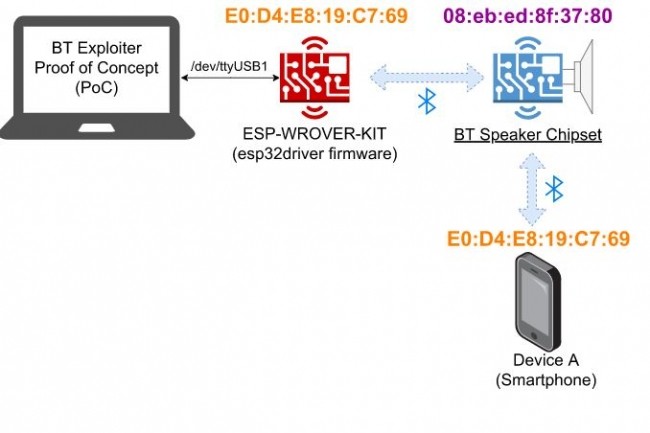

Un PoC d'exploit a été réalisé par les chercheurs mais ne sera publié que fin octobre 2021 afin de permettre aux fournisseurs de concevoir et mettre à disposition les correctifs nécessaires pour combler les différents trous de sécurité. Certains patchs sont d'ailleurs déjà disponibles (Espressif Systems pour le SoC bluetooth ESP32, Infineon Cypress SoC BT CYW20735B1 et Bluetrum Technology SoC BT AB5301A). D'autres sont en cours d'élaboration (Intel SoC BT AX200, Qualcomm SoC BT WCN3990/8 et Zhuhai Jieli Technology SoC BT AC6366C). Certains fournisseurs n'ont pas patché et n'ont pas indiqué qu'ils allaient le faire (Qualcomm pour le SoC BT CSR8811/CSR8510 et Texas Instruments pour le SoC BT CC2564C),

Commentaire