Si les ransomwares n’ont jamais vraiment cessé de faire des dégâts dans les entreprises avec des demandes de rançons toujours exorbitantes, ils ont redoublé d’intensité ces derniers temps avec des attaques réussies contre la mairie d’Atlanta la semaine dernière, le service des urgences de la ville de Baltimore hier et la firme Boeing aujourd’hui. La production d’avions semble avoir été impactée sur le site de Seattle de l'industriel. L'infection a été révélée dans une note de service envoyée par Mike VanderWel, ingénieur en chef chez Boeing. Le constructeur a immédiatement démenti tout problème sur les chaines de production par la voix de Linda Mills, vice-présidente en charge de la communication : « Des mesures correctives ont été appliquées et il ne s'agit pas d'un problème de production ou de livraison ».

Jakub Kroustek, chercheur en sécurité chez Avast, a indiqué au sujet de Boeing, potentiellement infecté par le virus Wannacry : « Il semble y avoir une impression persistante, au sein des entreprises, que la souche du ransomware WannaCry n’est plus active. Mais ce n’est pas le cas. Elle continue de se propager à un rythme lent par rapport à sa vitesse initiale ». Et selon Frédéric Benichou, directeur régional Europe du Sud de SentinelOne, « on aurait pu croire qu’après les récentes attaques et l’impact qu’ont eu les ransomwares au cours de l’année écoulée, les entreprises auraient pris davantage de mesures, or ce n’est pas le cas ».

Une rançon de 31 500€ en moyenne

En France, la situation n’est toujours pas dégagée et la menace WannaCry plane toujours. Selon une étude Vanson Bourne commanditée par SentinelOne, « en France, le nombre d’attaques a progressé, passant de 52 % en 2016 à 59 % pour les entreprises qui admettent avoir subi une attaque par ransomware au cours des 12 derniers mois. Les entreprises touchées ont dû faire face à une moyenne de 4 attaques durant cette période ». Toujours en France selon Vanson Bourne, « si dans 53 % des cas, l’attaque la plus réussie a permis aux attaquants de chiffrer des fichiers, cela s’est révélé sans conséquence pour l’entreprise, soit parce qu’elle disposait de sauvegardes pour remplacer les données corrompues, soit parce qu’elle a été en mesure de déchiffrer les fichiers. 7 % des victimes n’ont pas trouvé de solution pour récupérer leurs données et 3 % ont préféré payer la rançon pour déchiffrer les données ».

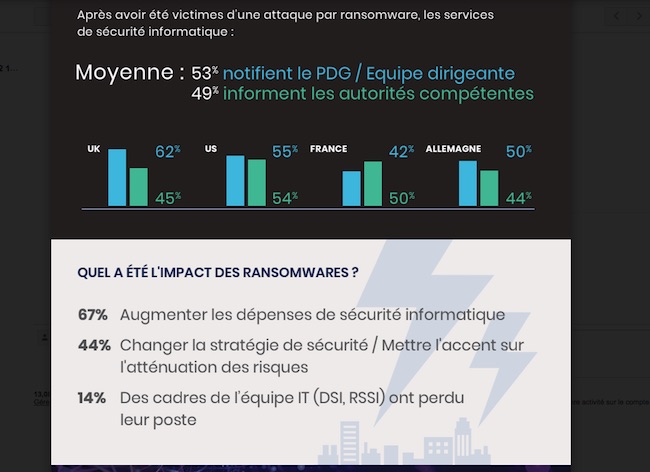

En moyenne les entreprises françaises ont réglé 31 500 euros en rançon, contre une moyenne mondiale de 38 900 euros au cours des douze derniers mois. Mais l’impact n’est pas que purement financier, les dégâts se manifestent également au niveau de l’organisation avec notamment un changement de stratégie face à la menace (des mises à jour et des back-ups plus réguliers) et des dépenses en cybersécurité. Mais la sensibilité des utilisateurs reste le gros problème dans les entreprises françaises : « Dans 58 % des cas, les professionnels de la sécurité français déclarent que les cybercriminels ont accédé au réseau de leur organisation par le biais d’emails de phishing ou via les réseaux sociaux. 42 % ont indiqué que l’accès avait été obtenu grâce à la technique du drive-by-download déclenché lorsque l’on clique sur un lien menant à un site web compromis, et 39 % ont déclaré que l'attaque est arrivée via un poste de travail faisant partie d’un botnet ». Pire toujours selon l’étude Vanson Bourne, « 39 % des employés français ont quand même décidé de payer la rançon sans intervention ou accord préalable de leur département informatique/sécurité. »

Commentaire