WhatsApp risque de se vider de ses utilisateurs. Pas seulement avec la montée en puissance d'outils de messagerie et de communication chiffrés comme Signal ou Telegram depuis le changement de ses conditions générales d'utilisation. Mais aussi par la possibilité pour un utilisateur malveillant de détruire des comptes d'autrui en se servant simplement de leur numéro de téléphone. Un horizon glaçant d'autant que l'activation de l'option d'authentification double facteur ne change pour l'instant rien à la situation. Découverte par les chercheurs en sécurité , Luis Márquez Carpintero and Ernesto Canales Pereña et relatée par Forbes, cette faiblesse a fait réagir. En particulier Jake Moore, chercheur chez Eset, alertant que des millions d'utilisateurs recourant à cette solution comme principal service de collaboration risquent d'en être pour leurs frais.

A noter que cet exploit ne s'apparente pas à du hacking mais davantage à de la manipulation tirant partie des lacunes de WhatApp en termes de demande de désactivation et de récupération de comptes. Quel est son mode opératoire ? Tout d'abord un attaquant fait une demande de création de compte WhatsApp en entrant le numéro de téléphone de l'utilisateur dont il souhaite détruire le compte. Une opération en apparence inefficace, débouchant sur l'envoi à l'utilisateur de multiples messages de demandes de vérification de numéro de téléphone.

Bloquer le processus de réenregistrement

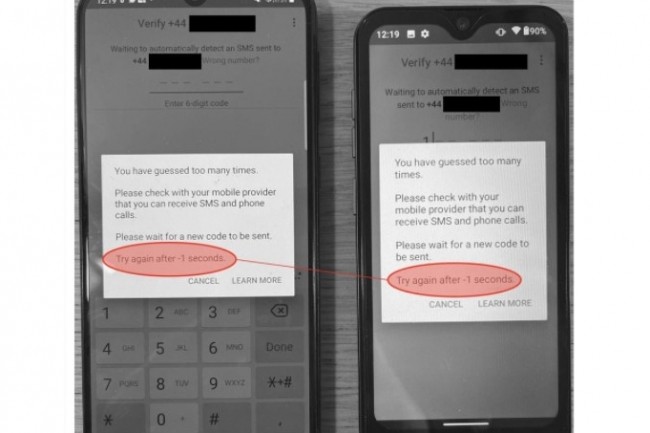

Répétée plusieurs fois, cette action débouche sur le blocage de l'envoi de nouveaux codes de création de comptes pour une durée de 12 heures : le premier étage de la destruction du compte cible est lancé. L'attaquant, via une adresse Gmail usurpant le nom de la victime, contacte ensuite le support WhatsApp en demandant la désactivation du compte portant le numéro de téléphone de la cible. L'étau se resserre : une notification est envoyée au véritable utilisateur qu'une demande de désactivation est en cours... et qu'aucun code de vérification ne peut être envoyé car trop de demandes préalables ont été effectuées. En multipliant les demandes de support de désactivation, l'attaquant engendre enfin un blocage jusqu'à empêcher l'utilisateur de se réenregistrer et accéder à son compte.

« De toute évidence, la combinaison de cette architecture de vérification, des limites SMS / code et des actions automatisées basées sur des mots-clés déclenchées par les e-mails entrants est sujette à des abus. Il n'y a aucune sophistication à cette attaque - c'est le vrai problème ici et WhatsApp devrait y remédier immédiatement », pointe Zak Doffman, CEO et fondateur de Digital Barriers. « Il y a de nombreuses raisons pour lesquelles il pourrait être avantageux de bloquer quelqu'un de son outil de messagerie de prédilection. Cela ne devrait pas être aussi simple. Et cela ne devrait pas fonctionner lorsque 2FA est activé, comme c'était le cas sur cette application cible ».

Nul doute que WhastApp ne devrait pas tarder à réagir pour combler cette brèche exploitant davantage son manque de mécanismes de vérification d'identité, réduisant la pourtant très utile fonction MFA, au rôle de simple faire-valoir.

Commentaire