Un nouveau bout de code malveillant capable d'effacer des partitions entières et des fichiers utilisateurs sur des ordinateurs infectés a été trouvé en Iran, selon une alerte publiée dimanche par le centre Computer Emergency Response Coordination Team Center (CERTCC) Maher mis en place par l'Iran. Selon le centre Maher, cette nouvelle menace est une attaque ciblée, mais sa conception est simple et son mode d'action ne ressemble pas à celui d'autres attaques ciblées sophistiquées repérées précédemment dans la région. « En dépit de la simplicité de son design, le malware est efficace et peut effacer des partitions de disque et des répertoires de profil utilisateurs sans être repéré par un logiciel antivirus », a indiqué le centre dans son communiqué.

Plusieurs vendeurs de solutions de sécurité ont confirmé les conclusions de Maher et déclaré que l'attaque manquait de sophistication. Les chercheurs de Symantec ont déclaré lundi dans un blog que le malware avait été conçu pour effacer toutes les données écrites sur des partitions de disque identifiées par les lettres D à I, ainsi que les fichiers situés sur le bureau de l'utilisateur quand il est connecté. Le malware lance sa routine d'effacement à certaines dates, la prochaine étant fixée au 21 janvier 2013. Cependant, les dates du 12 octobre, 12 novembre et 12 décembre 2012, apparaissent également dans les données de configuration du logiciel malveillant, ce qui voudrait dire qu'il est en circulation depuis au moins deux mois.

Un malware qui usurpe l'identité d'un processus Office

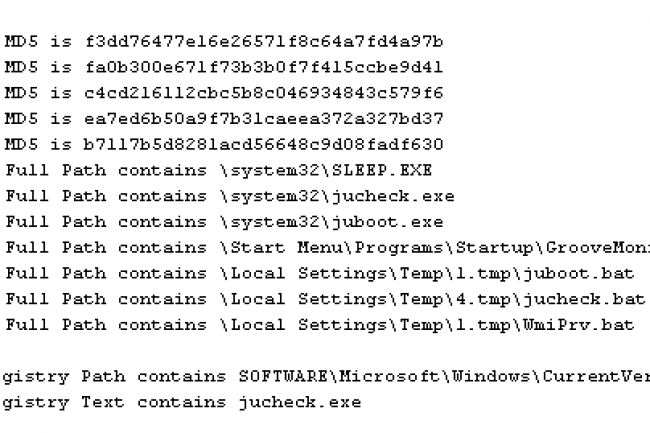

Le Centre Maher indique que l'installeur du malware, désigné parfois sous le terme de dropper, s'appelle GrooveMonitor.exe. Le malware usurpe l'identité d'un processus installé par Microsoft Office 2007, liée à GrooveMonitor Utility, qui gère les fonctions de collaboration document de Microsoft Office Groove. Selon des chercheurs du cabinet de sécurité AlienVault qui ont analysé l'attaque, quand le programme d'installation est lancé, il ajoute une entrée de registre qui assure la pérennité du malware au reboot du système et crée un fichier batch Windows avec la routine d'effacement des données. C'est parce qu'il utilise des fichiers batch - des scripts exécutés par le programme shell de Windows - que le malware a été surnommé « Batchwiper ».

Les chercheurs ne savent pas encore très bien comment le malware est distribué. « Le dropper peut utiliser plusieurs vecteurs pour se disséminer, comme des courriels infectés qui servent d'appâts, des lecteurs USB, d'autres logiciels malveillants déjà installés sur les ordinateurs, ou un acteur interne qui le met en partage de réseau », a expliqué par mail Jaime Blasco, un responsable d'AlienVault Labs. « Malgré le manque de sophistication de ce malware, si ses routines d'effacement sont exécutées, il peut faire beaucoup de dégâts », a ajouté le chercheur en sécurité.

Uns série d'attaques ciblées au Moyen-Orient

Batchwiper n'est pas le premier virus identifié au Moyen-Orient et dont l'objectif est d'effacer les données. Plus tôt cette année, l'analyse d'un mystérieux bout de code de malware peut-être à l'origine de la destruction des données dans les serveurs du programme nucléaire iranien a conduit à la découverte de Flame, un virus-espion qui a causé des dégâts dans plusieurs installations pétrolières de la région. Au mois d'août dernier, les chercheurs en sécurité ont identifié un autre bout de malware appelé Shamoon, également capable d'effacer les données. Selon certains, ce programme a été utilisé dans une attaque visant la compagnie pétrolière nationale saoudienne Saudi Aramco, affectant des milliers de systèmes informatiques.

« Kaspersky Lab décortique actuellement la dernière forme du malware signalé le 16 décembre 2012 par le CERT iranien Maher », a déclaré hier un responsable de Kaspersky Lab par mail. « Une première analyse montre que le malware est très simple et qu'il ne semble pas lié aux malware Wiper ou Shamoon/DistriTrack identifiés plus tôt cette année ». Néanmoins, son code destructeur a les mêmes objectifs que les attaques menées dans la région du Moyen-Orient. « Je reconnais que ce n'est pas courant dans d'autres parties du monde. Cela peut indiquer aussi qu'au Moyen-Orient, les attaquants arrivent plus facilement à brouiller les pistes », a déclaré par mail Aviv Raff, CTO de l'entreprise de sécurité Seculert basée en Israël. « Les chercheurs de Seculert ont analysé Batchwiper et confirment que celui-ci ne semble pas avoir de lien direct avec Shamoon », a-t-il ajouté.

Batchwiper, un malware effaceur de données identifié en Iran

0

Réaction

Selon les chercheurs en sécurité, le malware Batchwiper semble simple, mais il peut causer beaucoup de dégâts sur les PC et serveurs iraniens.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire