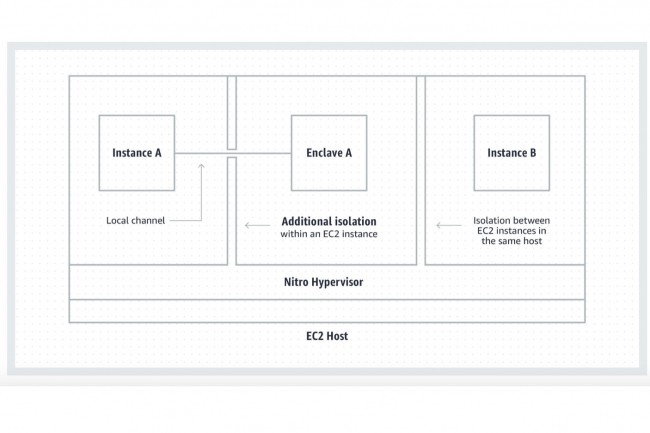

La disponibilité générale des Nitro Enclaves vient d'être annoncée sur le cloud public d'Amazon web Services. Ces machines virtuelles associées à des instances de compute EC2 sont conçues pour sécuriser le traitement des données hautement sensibles. Présentées pour la première fois en décembre 2019, elles permettent de réduire la surface d’attaque en procurant aux applications un environnement fortement isolé. « Chaque Enclave est une machine virtuelle créée en utilisant le même hyperviseur Nitro qui isole les CPU et la mémoire des instances Amazon EC2 mais sans stockage persistant, sans accès opérateur ni administrateur et sans réseau externe », rappelle AWS dans un communiqué. « Cet isolement signifie que les applications qui s’exécutent dans une Enclave demeurent inaccessibles aux autres utilisateurs et systèmes, y compris aux utilisateurs qui se trouvent à l’intérieur de l’organisation cliente », souligne le fournisseur de services cloud.

Au sein de cet environnement isolé, le propriétaire de l’Enclave AWS Nitro peut la démarrer, l’arrêter ou lui assigner des ressources, mais il ne peut même pas lui-même voir ce qui est traité au sein de cette Enclave. De nombreux clients, tous secteurs d’activité confondus, ont réclamé des environnements de protection renforcée pour les données sensibles telles que les données personnelles identifiables ou encore les informations financières, de santé ou liées à la propriété intellectuelle, en demandant qu’elles puissent être protégées y compris des collaborateurs de l’entreprise ou de l’administration qui les gèrent.

Isoler aussi les certificats SSL/TLS

Nitro Enclaves inclut une attestation de chiffrement pour l’application qui s'y exécute afin que le propriétaire de cette application puisse s’assurer « que seul le code autorisé est en cours d’exécution », explique AWS. Une intégration avec le service Key Management (KMS) permet de limiter l’accès des données sensibles aux seules enclaves Nitro. En complément, AWS vient d'annoncer la mise à disposition d'AWS Certificate Manager (ACM) for Nitro Enclaves destiné à faciliter la gestion des certificats SSL/TLS pour les serveurs tournant sur EC2.

Avec ACM for Nitro Enclaves, on peut isoler des certificats SSL/TLS dans une enclave ce qui les rend utilisables par les serveurs web dans l’instance tout en les protégeant des accès d’autres utilisateurs de l’environnement. Ces certificats servent à établir l’identité des sites web sur Internet et sur les réseaux privés. ACM for Nitro Enclaves fait en sorte que les données associées à ces certificats ne quittent jamais l’enclave. Le service gère aussi la révocation et le renouvellement des certificats afin de réduire les interventions manuelles à l’expiration de ces certificats.

Un SDK intégrant KMS

Pour mettre en route une Enclave, on sélectionne un type d’instance et on choisit la nombre de CPU et la quantité de mémoire que l’on veut lui assigner. Les Nitro Enclaves permettent de partitionner différentes combinaisons de coeurs CPU et de mémoire, ce qui permet d’ajuster les ressources à la taille et à la performance requises par les charges de travail concernées. Un SDK est disponible pour développer des applications associées à ces enclaves, il intègre KMS pour générer des clés de données et les déchiffrer à l’intérieur de l’enclave.

Les Nitro Enclaves peuvent être mises en oeuvre sur la plupart des instances EC2 Intel et AMD reposant sur le système Nitro d’AWS. Elles sont accessibles dans la plupart des régions AWS dans le monde dont, en Europe, à Paris, en Dublin, à Francfort, à Stockholm et à Londres. Le support des instances Graviton2 arrivera au premier semestre 2021.

Commentaire