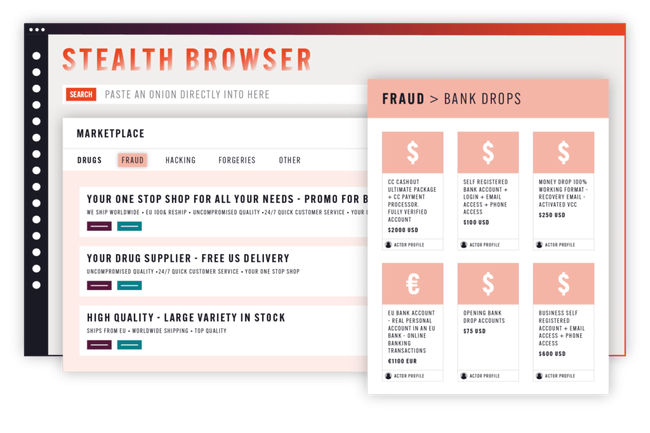

Terrain de jeux des cybercrcriminels, le dark web intéresse aussi beaucoup les analystes et les chercheurs en sécurité. Mais leurs investigations comportent des risques que Searchlight Cyber cherche à minimiser. Pour cela, l’éditeur spécialisé dans le renseignement sur le dark web a annoncé de Stealth Browser pour naviguer sans risque dans cet univers. Cette offre est une évolution de la plateforme forensics Cerberus de Searchlight à l’adresse des forces de l'ordre, les entreprises et les fournisseurs de services managés de sécurité (Managed Security Service Provider, MSSP) pour découvrir des activités criminelles sur le dark web

Ce dernier est constitué de sites non indexés par les moteurs de recherche populaires comme Google, de places de marché de données volées, et de services pour cyberpirates. Cet univers peut être très utile pour les équipes de sécurité, et essentiel pour défendre les entreprises contre les cybercriminels. Mais la navigation peut entraîner l’installation accidentelle d’un malware, une exposition d’empreintes numériques/adresses IP propriétaires ou une fuite involontaire d’informations sensibles.

Sécuriser l'accès au dark web

« Stealth Browser réduit les risques associés à l'accès au dark web en masquant l'empreinte numérique de l'enquêteur, si bien que les novices et les expérimentés peuvent accéder rapidement et en toute sécurité aux .onion Tor et I2P sur le dark web », a déclaré Searchlight Cyber dans un communiqué. Avec la solution « Stealth Browser, l'enquêteur peut générer une machine virtuelle directement à partir de n'importe quel navigateur Internet, sans avoir à installer de logiciel, contrairement à la configuration complexe habituellement requise pour accéder en toute sécurité au dark web », indique l’éditeur. Et d’ajouter : « les analystes peuvent obtenir plus facilement les informations pertinentes dont ils ont besoin, sans devoir passer par de longs processus d'administration et d'approbation ».

« La plupart du temps, les entreprises ont du mal à fournir un accès évolutif et sécurisé pour enquêter sur les menaces du dark web », a déclaré Ben Jones, CEO et cofondateur de Searchlight Cyber. « Stealth Browser a été créé pour permettre à tout analyste des menaces, quelle que soit son expertise, d'obtenir les informations dont il a besoin en prenant moins de risques ». Et le dirigeant d'insister sur la nécessaire protection des chasseurs de menaces et des enquêteurs pour collecter des renseignements sur les cybercriminels et les acteurs malveillants qui se cachent sur le dark web.

Des entreprises et des secteurs plus concernés que d’autres

Toutes les entreprises n'ont pas besoin d'un accès direct au dark web pour surveiller les menaces. Certaines peuvent par exemple s’appuyer sur des outils en détection et de réponse étendues (XDR) ou de gestion infogérée en détection et réponses à incidents (Managed Detection and Response), qui ingèrent généralement des données glanées à partir de sources sur le dark web pour identifier les comptes compromis, calculer les risques et fournir un contexte. Cependant, certains secteurs, comme les administrations, les institutions financières et certaines entreprises de sécurité informatique de premier plan, peuvent avoir besoin d'un accès plus direct à des renseignements provenant uniquement de sources du dark web.

Souvent, ces sociétés recherchent autre chose que des identifiants fuités ou des données d'entreprise, et plus particulièrement des informations sur les acteurs de la menace, les variantes de vecteurs d'attaque ou les exploits. En général, elles ne disposent pas des contacts nécessaires avec les fournisseurs de services internet, les plateformes d'hébergement cloud et même les forces de l'ordre pour procéder elles-mêmes à des démantèlements. Les services de protection contre les risques numériques (Digital risk protection services, DRPS) proposent des solutions basées sur des services axés sur la protection des marques grâce à la surveillance (y compris sur le dark web) et à des méthodes plus pratiques, comme des services de démantèlement de sites.

Commentaire