Les annonces ont été foisonnantes à la dernière conférence dédiée aux développeurs de Microsoft nommée Ignite qui se déroule en ce moment à Chicago (18-22 novembre). Plusieurs d’entre elles ont concerné la cybersécurité des entreprises. Elles visent à renforcer les capacités existantes de protection des données, de la sécurité des endpoints, et de la détection de réponse aux menaces étendues.

Un bug bounty dédié à l’IA et le cloud

En premier lieu, Microsoft a présenté un nouveau programme de recherche de vulnérabilité baptisé Zero Day Quest. Doté d’une enveloppe de 4 M$, il vise à trouver des failles de l’IA et du cloud. Certains analystes soulignent que ce montant de prime est relativement bas par rapport au programme d’Apple ou Zerodium qui promet 2 M$ pour un seul exploit.

Tom Gallagher vice-président de l’ingénierie au centre de réponse Microsoft Security se défend en soulignant que « l’année dernière, nous avons versé 16,6 M$ de la cadre de nos bug bounty aux chercheurs en sécurité qui ont signalé des failles ». Et d’ajouter, « c’es plus que n’importe quel acteur du secteur. » Il précise par ailleurs que « Microsoft accorde des paiements pour la recherche de vulnérabilités, alors que de nombreuses autres entreprises exigent un exploit fonctionnel pour recevoir un paiement, ce qui peut impliquer plusieurs vulnérabilités et peut nécessiter beaucoup plus de travail. »

La gestion des expositions aux menaces disponible

La firme de Redmond a également annoncé la disponibilité de Security Exposure Management. Il était en preview au début de l’année auprès de 70 000 clients. Cet outil vise à transformer la sécurité par une gestion de la posture basée sur un graphe plutôt que sur une protection reposant sur une liste. Il s'appuie ainsi sur la cartographie des relations changeantes entre les actifs sous-jacents tels que les identités, les informations d'identification, les autorisations, les fichiers, les terminaux et les autres connexions dans les entreprises. « La gestion traditionnelle des vulnérabilités ne suffit plus », a déclaré Brjann Brekkan directeur du marketing produit de Microsoft pour la gestion de la posture de sécurité et de l'exposition, dans un communiqué. « Bien que le fait de patcher toutes les faiblesses potentielles puisse sembler une solution, ce n'est ni pratique ni efficace. »

Il ajoute que « les stratégies de sécurité modernes doivent se concentrer sur les expositions qui sont les plus faciles à exploiter pour les attaquants, en donnant la priorité aux vulnérabilités qui présentent le plus grand risque. » Les principales fonctionnalités de l’outil comprennent la gestion de la surface d'attaque, l'analyse du chemin d'attaque et l'analyse unifiée de l'exposition. « La gestion de l'exposition aide les équipes de sécurité à comprendre la véritable topographie de leur surface d'attaque, ce qui leur permet de prévenir ou de minimiser les menaces. »

Plus de GenAI dans la sécurité

Security Copilot, l’assistant à base de GenAI de Microsoft développe des compétences supplémentaires dans le domaine de la cybersécurité. L’éditeur a ainsi débloqué des fonctionnalités pour les administrateurs IT dans Entra (ex Azure Active Directory), une offre de gestion des identités et des accès (IAM) et dans Intune (solution de gestion des terminaux). Pour mémoire, Security Copilot a vu le jour en avril dernier avec une version preview pour Intune uniquement. Il est maintenant étendu à Intune Suite et Windows Autopatch où il offre aux informaticiens des actions guidées par l’IA pour les aider à répondre aux incidents.

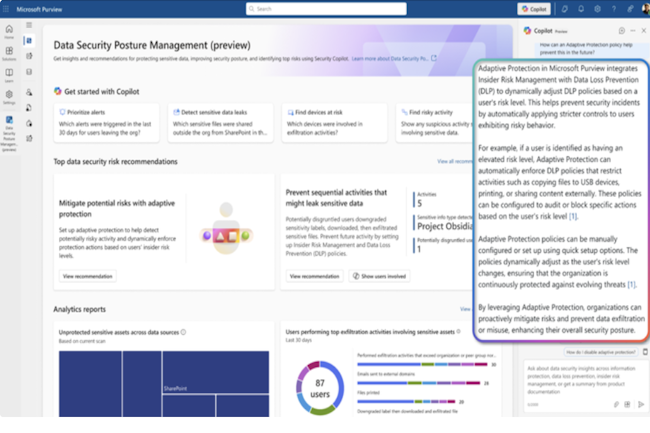

Toujours dans Copilot Security, l’assistant se renforce dans Purview et Defender. Pour le premier, il embarque la solution Insider Risk Management proposant des indicateurs d'utilisation et des modèles de politique conçus pour détecter les activités à risque intentionnelles et non intentionnelles de personnes au sein des entreprises impliquant des applications d'IA générative. Dans le même temps, Purview comprend une fonctionnalité en preview de DLP (prévention des pertes de données) afin d’empêcher le partage excessif de données dans les apps d’IA et détecter l’utilisation risquée de l’IA. Enfin, les analystes du centre d'opérations de sécurité (SOC) disposent désormais d'une intégration Security Copilot pour identifier et résoudre les problèmes liés à l'utilisation de l'IA.

Commentaire