Au-delà des outils de protection classique de lutte contre les cybermenaces (antivirus, pare-feux, SIEM...), les entreprises sont de plus en plus séduites par les solutions de threat intelligence. Combinant des fonctions analytiques avancées basées sur l'IA avec du suivi d'anomalies et d'alertes automatisées de sécurité, ces dernières apportent une vue complète sur les cybermenaces (identité, caractéristiques des attaques, méthodes utilisées, motivations des opérateurs malveillants...).

Conscient des besoins des entreprises dans ce domaine - et les promesses d'un business lucratif - Google s'est lancé tambour battant dans la cybersécurité en créant sa division Chronicle. Après avoir intégré le service VirusTotal - issu d'un rachat - puis lancé un SIEM adossé à du stockage illimité, le firme de Mountain View étoffe son offre en threat intelligence avec Chronicle Detect. Sur ce créneau, Google est loin d'être seul, d'autres étant également bien armés (CrowdStrike Falcon X, FireEye, IBM Security, Kaspersky Threat Intelligence, Palo Alto Networks, Proofpoint, RiskIQ, ThreatQuotient...).

Une possibilité de traitement des données dans des datacenters en Europe

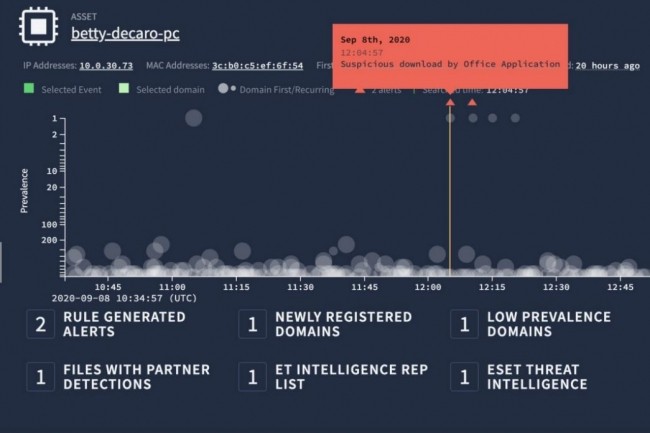

La solution Chronicle Detect s'appuie sur un moteur de règles basé sur YARA-L pour décrire les comportements des cybermenaces complexes et les techniques utilisées par les cyberattaquants répertoriées dans le framework de sécurité MITRE ATT&CK. « Les données envoyées à Chronicle sont incorporées dans son modèle de données unifié (UDM), un modèle de données conçu pour la télémétrie de sécurité pertinente pour la détection des menaces telles que EDR, NDR, DNS, proxy et SaaS », a précisé Google dans un billet de blog. « Les données de l'UDM de Chronicle sont enrichies de contexte (par exemple, actif, utilisateur, renseignements sur les menaces et vulnérabilités) et de corrélation (par exemple, IP vers hôte), créant une plate-forme plus large que SIEM et s'appuyant sur la vision de XDR ». A noter que des nouvelles options de localisation permettent d'envoyer les données traitées par Chronicle dans des datacenters en Europe - et aussi Asie-Pacifique - et plus seulement aux Etats-Unis.

Au-delà de l'outillage, Chronicle propose également un service dédié de cybersécurité reposant sur une équipe de chercheurs de son entité Uppercase. Objectif : fournir des indicateurs sur les dernières menaces APT, cybercriminalité et programmes malveillants, ainsi que clés de registres, domaines et adresses à risque. « Pour aider les clients à répondre aux incidents, Chronicle propose désormais des API d'intégration à des SOC avec des fournisseurs de premier plan tels que Palo Alto Cortex XSOAR, D3 SOAR, SIEMplify et Splunk Phantom. Les instances de Chronicle, les API et les paramètres de recherche sont accessibles directement dans les plateformes d'orchestration et d'automatisation des tâches », précise par ailleurs Chronicle dans un autre billet de blog.

Commentaire