Présentée par GitHub, Artifact Attestations, la fonctionnalité de signature et de vérification de logiciels basée sur Sigstore, disponible en version bêta publique, protège l'intégrité des développements logiciels dans les flux de travail Actions. Avec cette solutuion, les responsables de projets peuvent créer une « trace écrite inviolable et infalsifiable » qui relie les artefacts logiciels au processus qui les a créés.

« Les consommateurs en aval de ces métadonnées peuvent les utiliser comme base pour des vérifications supplémentaires de sécurité et de validité par le biais d'évaluations de politiques via des outils comme Rego et Cue », avait expliqué GitHub le 2 mai, lors de l’annonce de la fonctionnalité. Dans un premier temps, la prise en charge de la vérification sera basée sur GitHub CLI, mais elle sera étendue pour apporter les mêmes contrôles à l'écosystème Kubernetes plus tard dans l'année.

Une paire de clés temporaire

Artifact Attestations s'appuie sur le projet open source Sigstore pour la signature et la vérification des artefacts logiciels. « Artifact Attestations simplifie les processus de déploiement de l'infrastructure à clé publique en plaçant la confiance dans la sécurité d'un compte GitHub », a déclaré le fournisseur. La fonction repose sur la signature d'un document avec une paire de clés temporaire. Une clé publique est attachée à un certificat associé à l'identité de la charge de travail d'un système de build.

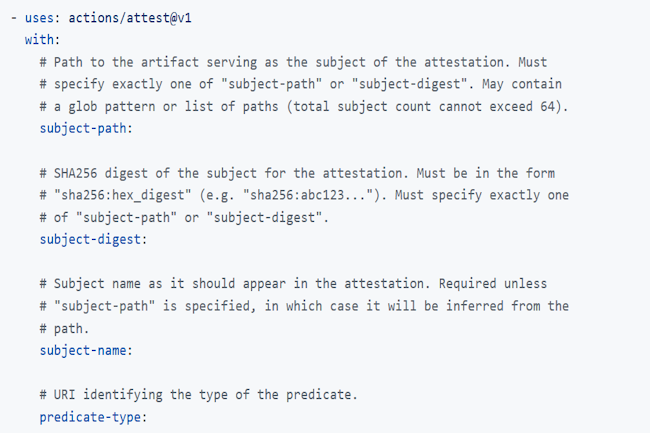

« À la différence des autres approches de signature qui reposent sur des identités humaines et des clés à longue durée de vie, la clé privée ne quitte pas la mémoire du processus et est supprimée immédiatement après la signature », a déclaré GitHub. La mise en place d’Artifact Attestations se fait en ajoutant YAML à un workload Actions pour créer une attestation et en installant l'outil CLI pour la vérifier.

Commentaire