Le département américain de la sécurité intérieure (DHS) a publié une évaluation critique des protocoles de sécurité de Microsoft à la suite de la violation d'Exchange Online de l'été 2023. Ses conclusions pointent les défaillances de sécurité au sein de l'éditeur ayant créé des conditions favorables au groupe de pirates informatiques, soutenu par l'État chinois, d'accéder à des courriels et à des données gouvernementales sensibles. Une étude indépendante du Cyber Safety Review Board (CSRB), publiée par le DHS, a conclu que l'intrusion était « évitable » et a mis en évidence ce qu'il considère comme une tendance inquiétante de Microsoft à sous-investir dans la sécurité des entreprises. Le rapport met également en évidence les lacunes de la communication publique de la firme de Redmond, soulignant que la société n'a révisé qu'en mars 2024 un billet de blog datant de septembre 2023 et détaillant la cause première de la violation, à la suite de demandes persistantes de la part du conseil d'administration. L'éditeur avait communiqué pour la première fois sur le sujet le 14 juillet dernier.

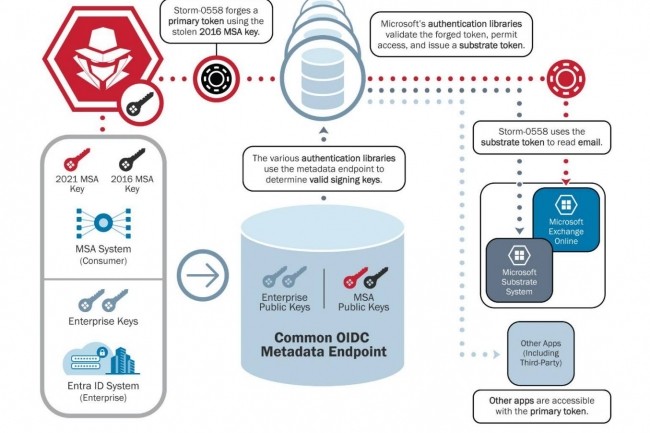

Les cyberattaques ciblées sur le courrier électronique du gouvernement américain ont exploité un jeton d'accès généré par Microsoft pour obtenir une entrée non autorisée. Dans le cadre de cette opération, les cyberespions ont utilisé une clé de compte utilisateur Microsoft compromise pour créer de faux jetons. Ces derniers ont ensuite été utilisés pour infiltrer OWA (Outlook web access) et Outlook.com, permettant un accès non autorisé à des comptes de messagerie confidentiels. « Ce groupe de pirates affilié à la République populaire de Chine a la capacité et l'intention de compromettre les systèmes d'identité pour accéder à des données sensibles, y compris les courriels de personnes présentant un intérêt pour le gouvernement chinois », a déclaré le vice-président par intérim du CSRB, Dimitri Alperovitch, dans un communiqué de presse. « Les fournisseurs de services cloud doivent mettre en œuvre de toute urgence ces recommandations pour protéger leurs clients contre cette menace et d'autres menaces persistantes et pernicieuses émanant d'acteurs étatiques ».

Un plan de réformes fondamentales attendu au tournant

Microsoft a déclaré dans un communiqué qu'il examinerait les recommandations de la commission et avait commencé à s'attaquer à ces problèmes dans le cadre de son initiative Secure Future. « Bien qu'aucune entreprise ne soit à l'abri d'une cyberattaque de la part d'adversaires disposant de ressources suffisantes, nous avons mobilisé nos équipes d'ingénieurs afin d'identifier et d'atténuer les infrastructures existantes, d'améliorer les processus et d'appliquer les normes de sécurité », a déclaré un porte-parole de la firme de Redmond.

Le CSRB recommande dans son rapport que le fournisseur partage publiquement un plan détaillé avec des échéances pour des réformes fondamentales de la sécurité. Il suggère également que tous les fournisseurs de services cloud, et pas seulement Microsoft, cessent de facturer les journaux de sécurité à leurs clients. Les positions de l'organisme couvrent de nombreux domaines, à commencer par la mise en œuvre de mécanismes de contrôle modernes et de pratiques de base dans les systèmes d'identité numérique et d'accréditation. Le document souligne par ailleurs l'importance d'établir une norme minimale pour l'enregistrement des audits par défaut dans les services cloud. « Les fournisseurs de services cloud devraient conserver suffisamment d'informations légales pour détecter l'exfiltration de ces données, notamment en enregistrant tous les accès à ces systèmes et toutes les clés privées qui y sont stockées », indique le rapport. Il recommande que les périodes de conservation des journaux couvrent toute la durée de vie d'une clé et s'étendent au moins deux ans après son expiration, une conservation plus longue de 10 ans pouvant s'avérer nécessaire pour les journaux de grande valeur.

Transparence à tous les étages attendue

Pour renforcer encore la sécurité, le CSRB conseille aux fournisseurs cloud d'adopter les normes émergentes en matière d'identité numérique. Les organismes de normalisation compétents sont invités à affiner, mettre à jour et intégrer ces normes dans leurs cadres, en veillant à ce qu'elles traitent de manière adéquate les risques couramment exploités dans le paysage moderne des menaces. La transparence est un autre élément clé des recommandations du CSRB. Le rapport pousse les cloud provider à adopter des pratiques de divulgation des incidents et des vulnérabilités auprès de leurs clients, les parties prenantes et le gouvernement des États-Unis. En outre, le développement de mécanismes plus efficaces de notification et de soutien aux victimes a été jugé essentiel.

Dans une proposition, il est souligné la nécessité de mettre à jour le Federal Risk Authorization Management Program (FedRAMP) et ses frameworks associés. Le CSRB recommande au gouvernement des États-Unis de mettre en place un processus permettant d'effectuer des examens spéciaux discrétionnaires des offres de services en nuage autorisées par le programme, en particulier à la suite de situations à fort impact. En outre, le National Institute of Standards and Technology (NIST) est encouragé à intégrer dans ses lignes directrices et ses normes le retour d'information sur les menaces et les incidents observés liés à la sécurité des fournisseurs de services en nuage. Le secrétaire à la sécurité intérieure, Alejandro Mayorkas, a souligné l'importance cruciale de la collaboration en matière de cybersécurité dans le rapport, en déclarant : « La sécurité de cette technologie n'a jamais été aussi importante ».

Commentaire