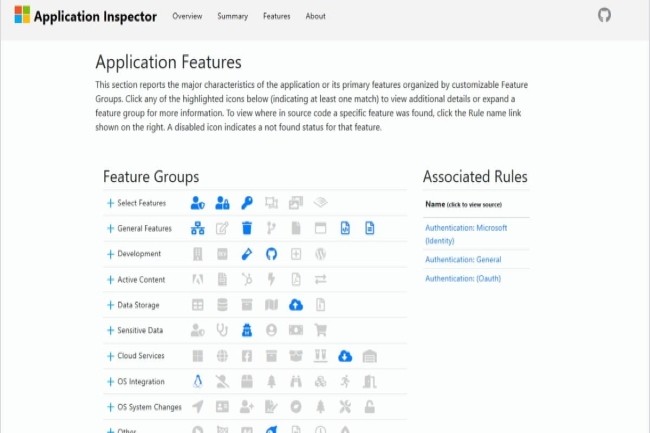

En matière de programmation, les erreurs se cachent souvent dans le détail et l’analyse manuelle pour détecter des problèmes de sécurité reste superficielle. Pour remédier à ce problème, Microsoft dispose d’un outil, Application Inspector. L’éditeur vient de le passer en open source (via un lien sur GitHub), afin d’aider les développeur à mettre en évidence les risques lors du déploiement des composants open source comme les bibliothèques qui ont souvent été réutilisées. La solution aide également à identifier les fonctionnalités et des métadonnées, comme l’usage du chiffrement, une connexion et une exécution de code à distance.

Un Sherlock pour la sécurité du code

Microsoft donne plusieurs cas d’usage d’Application Inspector. Ainsi, il peut identifier des changements de clés au fil du temps dans une fonctionnalité d’un composant, soupçonnant ainsi la présence d’une backdoor ou d’une attaque probable. Dans le même, il peut examiner plus en détail des composants critiques ou présentant des fonctionnalités inattendues.

L’analyseur de code est assez facile d’usage (basé sur un client .Net), car c’est un outil multiplateformes (Windows, Linux ou MacOS) accessible en ligne de commande. Il délivre des rapports dans plusieurs formats comme JSON ou du HTML interactif. Microsoft précise qu’à la différence d’autres outils similaires, Application Inspector ne se limite pas à la détection des mauvaises pratiques de programmation, mais pointe des éléments intéressants non visibles par une analyse manuelle.

Commentaire