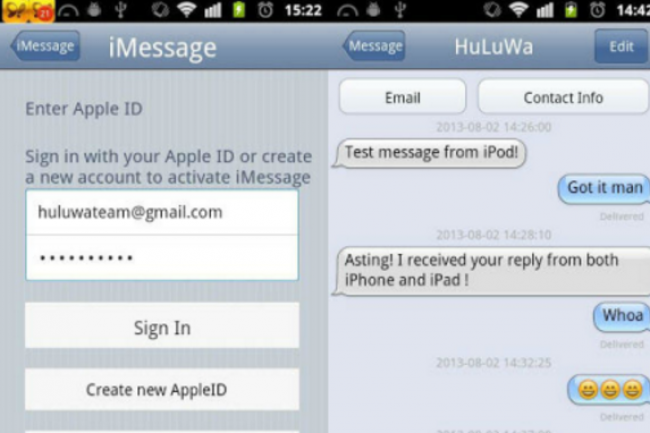

Selon le Washington Post de ce dimanche, le système iMessage d'Apple comporte une faille de cryptographie qui a permis à des chercheurs de décrypter une photo stockée dans iCloud. Mais le problème devrait être corrigé dans la version 9.3 d’iOS qui sera livrée par Apple aujourd’hui. Comme le rapporte le Washington Post, des chercheurs de l'Université Johns Hopkins, dirigés par l'expert en cryptographie Matthew D. Green, ont commencé par écrire un logiciel simulant un serveur Apple. Ensuite, ils ont ciblé une photo cryptée, stockée dans iCloud, au moment où celle-ci était envoyée comme lien avec iMessage. Après quoi, ils ont réussi à obtenir la clé de décryptage en devinant à plusieurs reprises chacun de ses 64 chiffres. Chaque fois qu’ils devinaient la bonne combinaison, le téléphone confirmait qu’elle était correcte. C’est tout ce que l’on saura pour l’instant de la procédure utilisée par les chercheurs.

L’application iMessage d'Apple utilise un chiffrement de bout en bout, ce qui signifie que l’entreprise ne stocke pas les clés de chiffrement sur ses serveurs. La vulnérabilité découverte dans iMessage signifie qu’il y a peut être un moyen de contourner cette sécurité et d’afficher le contenu privé. Généralement, les experts en sécurité considèrent que le stockage des clés de chiffrement sur les périphériques plutôt que sur les serveurs centraux est une bonne pratique en termes de sécurité.

Mais les chercheurs ont pointé les faiblesses du système d'Apple, et ils ont montré qu’en théorie, le fournisseur pourrait envoyer des copies de iMessages à une autre partie.

Une faille ne permettant pas de déverrouiller le téléphone du tueur de San Bernardino

L’article du Washington Post a suscité de nombreux commentaires sur Twitter après sa mise en ligne, à tort, dimanche matin, avant d’être retiré du site. La (re)publication a eu lieu lundi, juste après minuit, heure de la côte Est des États-Unis. On peut lire dans cet article qu’Apple a prévu de corriger la faille dans iOS 9.3, dont la sortie a justement lieu aujourd’hui. Les responsables d'Apple n’ont pas pu être joints immédiatement par nos confrères pour commentaire. Dimanche, Ian Miers, un doctorant en Sciences informatiques de l'Université John Hopkins, a écrit sur Twitter qu'un blog, un document technique et plus de détails seraient publiés après la livraison du correctif d'Apple. « Et maintenant, vous avez 14 heures pour deviner comment réaliser cette attaque », a écrit le doctorant dans un autre tweet. « Je vous donne un indice : il n’y a pas de bug dans la façon dont Apple stocke ou crypte les pièces jointes ».

Le Washington Post a également ajouté que la vulnérabilité ne permettrait pas au gouvernement américain de déverrouiller le téléphone du tueur de San Bernardino, Syed Rizwan Farook. Apple est engagé dans une bataille juridique contre le gouvernement américain depuis l’ordonnance d’un tribunal exigeant que l'entreprise développe une version spéciale d'iOS qui permettrait aux enquêteurs de déverrouiller l’iPhone 5c de Syed Rizwan Farook. Ce dernier a peut-être activé la fonction de sécurité qui permet de détruire la clé de décryptage des données dans le cas après 10 tentatives infructueuses d’identification par mot de passe. Le gouvernement voudrait accéder à six semaines de données stockées sur le périphérique du tueur, non sauvegardées sur le compte iCloud de tueur, compte que Apple a ouvert aux enquêteurs. Apple pense qu’un tel logiciel présente un risque réel pour des millions d’utilisateurs s’il venait à tomber entre des mains malveillantes.

Commentaire