Comme toute application, Telegram n'est pas invulnérable aux cyberattaques et autres tentatives d'exploit (voire zero day) visant ses utilisateurs. La dernière technique de contamination utilisée est de les piéger via un fichier exécutable ouvrant le passage à un serveur de contrôle et de commande (C&C) contrôlé par des attaquants. En agissant de la sorte, des requêtes malveillantes sont exécutées pour voler des données et plus si affinités. Ce n'est pas la première fois que Telegram est utilisé pour des exploits via des systèmes de commande et de contrôle. Il y a en effet eu un précédent en 2017 avec Masad. Depuis, des dizaines de programmes de ce type ont émergé et même prospéré dans des répertoires GitHub.

Telegram a été l'app la plus téléchargée au niveau mondial en janvier 2021 avec

plus de 63 millions d'installations pour plus de 500 millions d'utilisateurs actifs mensuels. Un succès porté par la recrudescence des besoins en protection des données personnelles, mais également la modification des conditions générales d'utilisation de WhatsApp qui a constitué un véritable d'air. Cette popularité décuplée a, sans surprise, attisée un peu plus l'attention des cybercriminels.

Un mode opératoire bien huilé

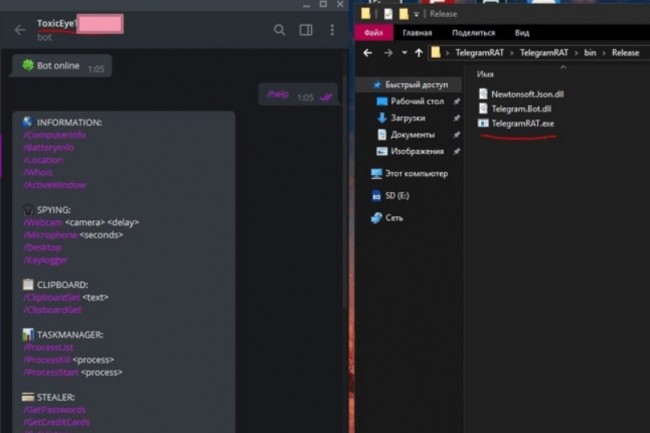

Sur les 3 derniers mois, les chercheurs de CheckPoint ont observé une recrudescence d'attaques - plus de 130 - utilisant un nouveau trojan d'accès à distance (RAT pour remote access trojan). Baptisé ToxicEye, ce dernier se répand dans des e-mails de phishing contenant un .exe. Si l'utilisateur a le malheur d'exécuter ce programme, des risques d'exploits surviennent (vol de données, effacement ou transfert de fichiers, arrêt de processus, prise de contrôle du micro et de la caméra du système cible, chiffrement de fichiers à des fins d'extorsion...).

Le mode opératoire des attaquants est le suivant : création d'un compte Telegram piégé associé à un bot pour interagir automatiquement avec de futures victimes via du chat ou l'invitation à rejoindre un groupe. Le bot est embarqué dans une configuration de fichier ToxicEye RAT et compilé en tant que fichier exécutable. Toute personne infectée par cette charge malveillante peut être attaquée par un bot Telegram connectant le terminal de l'utilisateur au serveur de contrôle et de commande des attaquants via cette app. Ce RAT peut être activé en ouvrant un document malveillant dans des emails de phishing incitant à cliquer dessus avec l'intitulé « activer le contenu ».

Quelques pratiques pour repérer une infection ou l'éviter

Il existe un moyen de voir si on a été victime de cette infection. Tout d'abord effectuer une recherche de fichier C:\Users\ToxicEye\rat.exe et procéder à sa suppression. Surveiller le trafic généré depuis le PC et un possible serveur de contrôle et de commande est aussi utile. Pour éviter les déconvenues quelques pratiques sont recommandées comme être attentifs aux mails ou fichiers contenant votre nom d'utilisateur Telegram. En cas de doute le bon réflexe c'est de mettre le message ou l'invitation à la poubelle. Si les envois n'ont pas de noms ou utilisent d'anciens noms d'utilisateurs, cela peut aussi constituer un indice de tentative de compromission.

Commentaire