Après l'épisode sur le réseau électrique ukrainien, le Département américain de l'énergie (DOE), la Cybersecurity and Infrastructure Security Agency (CISA), la National Security Agency (NSA) et le Federal Bureau of Investigation (FBI) ont prévenu d'une autre cybermenace ciblant des systèmes industriels. Cette fois l'avertissement concerne un risque complexe et dangereux ciblant des systèmes de contrôle industriels (ICS). La CISA affirme que des groupes d'APT non nommés ont montré la capacité d'obtenir un accès système complet à plusieurs dispositifs ICS et de contrôle de supervision et d'acquisition de données (SCADA).

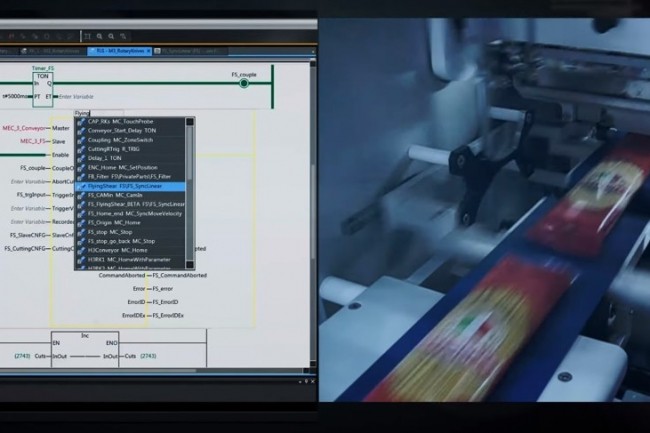

Ces agences ont collaboré avec un groupe d'entreprises spécialisées dans le contrôle industriel et la sécurité de premier plan, notamment Dragos, Mandiant, Palo Alto Networks, Microsoft et Schneider Electric pour rédiger l'alerte. La CISA a spécifiquement identifié trois catégories d'appareils vulnérables au malware : des automates programmables de Schneider Electric, ceux d'Omron (Sysmac NEX) ainsi que des serveurs OPCUA (Open Platform Communications Unified Architecture). Le logiciel malveillant consiste en un ensemble d'outils sur mesure ciblant les appareils ICS et SCADA qui peuvent rechercher, compromettre et contrôler les appareils concernés une fois qu'ils ont établi un accès initial au réseau de technologie opérationnelle (OT).

Une capacité rare de cyberattaque

Comme le malware Industroyer2 ayant affecté le réseau électrique ukrainien, le dernier venu est appelé Pipedream par Dragos et Incontroller par Mandiant et Schneider Electric, peut aller au-delà de l'environnement technologique opérationnel pour permettre l'accès et le contrôle du système informatique. Plus précisément, il peut aider les pirates à compromettre les postes de travail d'ingénierie basés sur Windows, qui peuvent être présents dans les environnements informatiques ou OT, en utilisant un exploit qui compromet un pilote de carte mère ASRock avec des vulnérabilités connues.

Dans son rapport, Dragos a déclaré que le denier malware, le septième connu spécifique aux ICS et le cinquième développé pour perturber les processus industriels, « constitue une menace claire et actuelle pour la disponibilité, le contrôle et la sécurité des systèmes et processus de contrôle industriels mettant en danger les opérations et des vies ». Mandiant a indiqué dans un blog qu'Incontroller « représente une capacité de cyberattaque exceptionnellement rare et dangereuse. Il est comparable à Triton, qui a tenté de désactiver un système de sécurité industrielle en 2017 ; Industroyer, qui a provoqué une panne de courant en Ukraine en 2016 ; et Stuxnet, qui a saboté le programme nucléaire iranien vers 2010 ».

Zoom sur les composants d'Incontroller

Mandiant explique qu'Incontroller se compose de trois composants. Le premier est Tagrun, un outil qui recherche les serveurs OPC (Object linking and embedding for Process Control), énumère la structure et ces balises, force les informations d'identification et lit/écrit leurs valeurs. OPC permet aux programmes Windows de communiquer avec des périphériques matériels industriels.

Le deuxième composant est ce que Mandiant appelle CodeCall, un framework qui communique à l'aide de Modbus, l'un des protocoles industriels les plus courants, et de Codesys, un logiciel d'automatisation pour les systèmes de contrôle d'ingénierie. CodeCall contient des modules pour interagir avec, scanner et attaquer au moins trois contrôleurs logiques programmables (PLC) Schneider Electric. Enfin, Omshell, un autre framework capable d'interagir avec et d'analyser certains types d'automates Omron via les protocoles HTTP, Telnet et Omron FINS. Il peut également interagir avec les servocommandes d'Omron qui utilisent le contrôle de rétroaction pour fournir de l'énergie aux moteurs pour un contrôle de mouvement de précision.

Des cibles spécifiques

L'équipement ciblé par le malware consiste en « des solutions d'automatisation de machines dont les cas d'utilisation vont de la prise en charge de machines simples et répétitives à des machines modulaires complexes dans des architectures distribuées », fait savoir Mandiant, qui doute fortement que l'acteur de la menace « ciblerait ces terminaux au hasard » plus probablement, ils ont été choisis en raison d'une reconnaissance dans un ou plusieurs environnements cibles spécifiques. Dragos a déclaré que les systèmes ciblés sont utilisés dans de nombreuses industries verticales. Mais la société estime que les cibles les plus probables du malware sont les équipements dans les environnements de gaz naturel liquéfié (GNL) et les réseaux électriques.

Dragos indique que la collaboration entre les partenaires privés et les agences gouvernementales « est un cas rare d'analyse des capacités malveillantes avant l'emploi contre l'infrastructure de la victime, donnant aux défenseurs une occasion unique de se préparer à l'avance ». Schneider Electric a fait écho à cette évaluation, affirmant que le travail entre les partenaires privés et le gouvernement « est un exemple de collaboration réussie pour dissuader les menaces sur les infrastructures critiques avant qu'elles ne se produisent et souligne en outre à quel point les partenariats public-privé sont essentiels pour détecter et contrer les menaces de manière proactive avant qu'elles ne surviennent". ils peuvent être déployés ».

Les malwares ICS de plus en plus complexes

« Le point culminant de cette [annonce] est qu'il s'agit d'un type d'outil assez rare », a déclaré Rob Caldwell, directeur des systèmes de contrôle industriel et de la technologie opérationnelle chez Mandiant, à CSO. « Nous ne voyons pas très souvent ces types de système de contrôle, d'outils opérationnels axés sur la technologie ». Contrairement à Stuxnet ou Industroyer, Incontroller « est beaucoup plus un framework. Il ne s'agit pas seulement de cibler un appareil spécifique, même si c'est le cas. Il vise également plusieurs appareils spécifiques et peut, de la façon dont il est écrit, être étendu pour potentiellement adresser plus de types d'activité », explique Rob Caldwell. « Il est très rare que vous voyiez toutes ces fonctionnalités ensemble dans une collection. Ainsi, l'un des éléments notables d'Incontroller est d'avoir ces différents composants liés les uns aux autres mais de cibler différents types de systèmes ».

Cette évolution des malwares pour ICS afin de devenir plus complexes et dangereux est « juste la preuve que les attaquants OT acquièrent plus de compétences, de compréhension et de fonction. Tout comme ils l'ont fait dans l'espace IT, au fil du temps, leurs outils deviennent plus sophistiqués ». Toutes les parties à l'annonce conviennent qu'un acteur sophistiqué de la menace est responsable du malware, mais aucune n'offre une attribution définitive. Mandiant affirme qu'il « est très probablement lié à un groupe parrainé par l'État étant donné la complexité du malware, l'expertise et les ressources qui seraient nécessaires pour le créer, et son utilité limitée dans les opérations à motivation financière ». Cependant, Mandiant laisse entendre que les preuves circonstancielles pointent du doigt la Russie : « cette activité est cohérente avec l'intérêt historique de la Russie pour les ICS. Bien que nos preuves reliant Incontroller à la Russie soient largement circonstancielles, nous le notons compte tenu de l'histoire de la Russie en matière de cyberattaques destructrices, de son invasion actuelle de l'Ukraine et des menaces connexes à nouveau. »

Des moyens de remédiation à activer

Le conseil conjoint propose des outils, des tactiques, des techniques et des procédures (TTP) associés aux outils des cyberacteurs mappés au cadre MITRE ATT&CK for ICS. L'avis propose également les mesures que les organisations doivent prendre pour gérer les outils et les mesures d'atténuation personnalisés afin de permettre aux défenseurs du réseau de commencer leurs efforts pour protéger les systèmes et les appareils contre les nouvelles capacités.

Caldwell appelle quelques messages clés dont les organisations devraient tenir compte. « Comprenez la connectivité de ces systèmes et assurez-vous que la connectivité est réduite autant que possible », dit-il. Le deuxième message est de comprendre le « bien connu », c'est-à-dire à quoi ressemble un environnement exempt de logiciels malveillants, et de rechercher les éléments qui ne correspondent pas à ce bien connu. Il s'agit de connaître "ce périmètre de réseau et de le minimiser autant que possible et de comprendre à quoi ressemble le bien connu au sein de ces systèmes".

Commentaire