Le Cert-fr relaie l’existence d’une vulnérabilité, de sévérité modérée, dans les versions d’OpenSSL 1.0.2x antérieures à la 1.0.2r. La bibliothèque open source de chiffrement est très largement utilisée par les développeurs pour mettre en œuvre le protocole de communication sécurisée TLS et son prédécesseur SSL. Enregistrée sous la référence CVE-2019-1559, la faille permettrait à un attaquant, dans certaines conditions, de porter atteinte à la confidentialité des données.

Découverte par plusieurs développeurs, cette vulnérabilité a été communiquée le 10 décembre dernier à l’équipe de OpenSSL. Les utilisateurs des versions 1.0.2 - dont le support s’arrête le 31 décembre 2019 - doivent faire une mise à jour vers 1.0.2r. En revanche, la faille n’impacte pas les versions 1.1.1 et 1.1.0 de la bibliothèque. Sur son site, OpenSSL en profite pour rappeler que le support de la version 1.1.0 s’arrête le 11 septembre prochain et que ses utilisateurs doivent mettre à jour vers 1.1.1.

20 ans d'existence pour OpenSSL

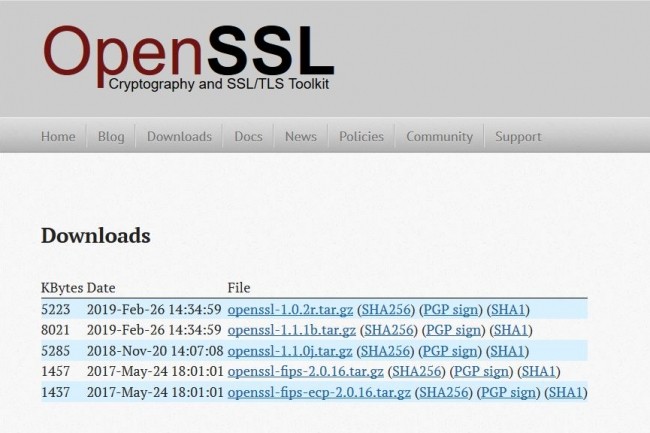

La bibliothèque open source a fêté ses 20 années d'existence en décembre 2018. Les versions 1.0.2r et 1.1.1b d'OpenSSL sont disponibles au téléchargement sur le site du projet.

On se souvient qu’en avril 2014, une faille critique, baptisée par la suite Heartbleed, avait été découverte dans OpenSSL et rapidement exploitée par des pirates sur des sites web. Le problème avait mis en émoi pendant plusieurs semaines la communauté des développeurs et les fournisseurs de technologie, ces derniers ayant dû livrer en urgence des correctifs pour leurs logiciels et serveurs. Pour éviter qu'un nouvel Heartbleed ne se produise, plusieurs grands noms du secteur tech – dont Microsoft, IBM, Google, VMWare et Facebook – ont dans la foulée apporté leur soutien financier et leur expertise à l’initiative Core Infrastructure de la Fondation Linux pour renforcer la sécurité des projets Open Source les plus sensibles.

Commentaire