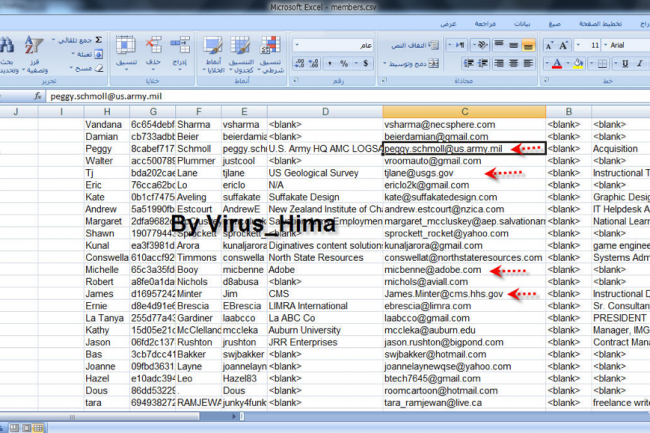

Adobe va mener une enquête sur la publication de 230 noms, adresses email et mots de passe chiffrés. Cette liste aurait été volée dans une base de données de l'éidteur. Les informations ont été postées sur Pastebin mardi par un hacker nommé « Virus_HimA ». Le pirate a revendiqué l'accès à 150 000 dossiers et a publié plusieurs liens vers des sites hébergeant le fichier comprenant les 230 identifiants.

Le responsable de la communication d'Adobe, Wiebke Lips, a expliqué, « nous avons vu le message et nous allons enquêter ». Le hacker a seulement publié des adresses de messagerie se terminant par « adobe.com », «.mil » et «.gov ». Parmi les 230 données publiées, on retrouve plusieurs autorités gouvernementales américaines, dont le ministère des transports, de la sécurité intérieur, des affaires étrangères, l'administration fédérale de l'aviation, etc...

Les mots de passe ont été publiés avec un hashage MD5. Il s'agit d'une bonne pratique de ne stocker que les hashes et non les mots de passe en clair. Cependant le hashage peut être cassé en utilisant des outils pour craquer les mots de passe et une puissance suffisante de calcul. Les mots de passe courts sont les plus faciles à craquer, surtout s'ils ne contiennent pas de caractères spéciaux ou se composent uniquement de caractères en minuscule.

Nos confrères d'IDG NS ont envoyé un mail pour une demande d'entretien avec Virus_HimA, mais aucune réponse n'a été donnée. Le pirate a prévenu qu'il y aura d'autres fuites de données, qui pourraient cette fois concerner Yahoo.

Adobe enquête sur le vol de 150 000 données

1

Réaction

L'éditeur va enquêter après la publication d'une liste de 230 noms et mots de passe de clients d'Adobe. Le pirate revendique une base de données de 150 000 entrées et prévient que Yahoo sera le prochain sur la liste.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

MD5 a été déclaré obsolète depuis un bout de temps déjà (http://tools.ietf.org/html/rfc6331). C'est sûr que c'est mieux que des mots de passe en clair, mais si c'est pour utiliser des hash vieillots, et si ça se trouve sans sel, ce n'est pas brillant non plus...

Signaler un abus