Les fuites d'identifiants (adresses emails, mots de passe...) sur le web sont - malheureusement - monnaie courante, certains d'entre eux parvenant à atteindre des volumes impressionnants. Cela a été le cas par exemple des leaks d'enregistrements de Linkedin ou encore Dailymotion. Le dernier en date découvert par le chercheur en sécurité indépendant français connu sous le pseudonyme Benkow, est également très important, bien qu'il soit la somme de précédents leaks.

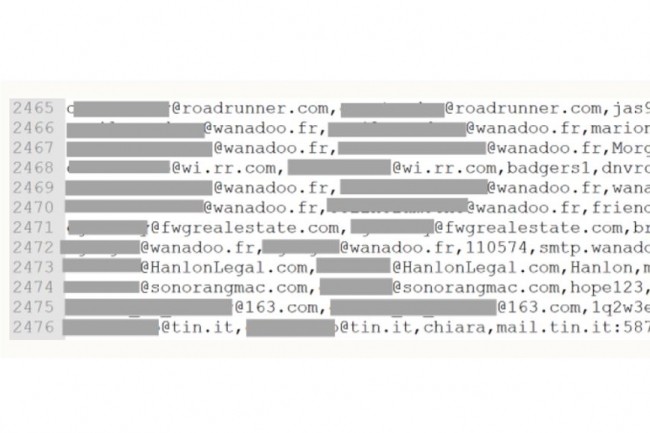

Ce dernier a en effet découvert 40 Go de données en libre accès sur un serveur web hébergé aux Pays-Bas, incluant près de 80 millions d'identifiants (comptes de messagerie, mots de passe ainsi que serveurs SMTP et ports). Des données qui ont été utilisées dans le cadre d'une opération de piratage menée depuis le spambot Onliner, ciblant plus de 630 millions d'adresses e-mails et ayant permis l'envoi ciblé du malware bancaire Ursnif. A ce jour, plus de 100 000 infections de systèmes par ce malware via ce spambot sont à déplorer d'après Benkow interrogé par Zdnet.com. Au global, près de 711 millions d'adresses e-mails ont servi dans cette vaste attaque informatique, incluant les 80 millions trouvées sur le serveur hébergé aux Pays-Bas, auxquelles s'ajoutent les 630 millions d'adresses spammées pour tenter de cibler les systèmes vulnérables au malware Ursnif.

La technique d'envoi de ce malware s'avère être particulièrement ingénieuse. Elle a permis - grâce à la connaissance des adresses SMTP et des ports utilisateurs - de contourner la vigilance des filtres anti-spam et autres listes noires d'expéditeurs non désirables habituellement reconnus des solutions de sécurité. « Pour envoyer du spam, l'attaquant a besoin d'un grand nombre d'identifiants SMTP », indique Benkow dans son billet de blog. « Plus le nombre de serveurs SMTP trouvés est important, plus la campagne de spams est importante ».

Une infection ciblée affectant les systèmes Windows

La campagne massive de messages indésirables opérée depuis le spambot Onliner a ciblé près de 630 millions d'adresses de messagerie. Les messages envoyés sur ces adresses contiennent une image cachée d'un pixel permettant, dès que l'e-mail est ouvert, de faire remonter aux attaquants des informations relatives au type d'ordinateur, système d'exploitation et d'autres informations système. Ces dernières sont ensuite utilisées pour mieux connaitre les cibles pouvant être les plus facilement infectées par le malware Ursnif. A noter que les utilisateurs de systèmes Windows ont plus de soucis à se faire que d'autres : le malware Ursnif cible en effet spécifiquement les systèmes tournant sous l'OS de Microsoft et non les utilisateurs de terminaux iOS et Android.

Afin de vérifier si son adresse a été leakée, il est recommandé de passer par le site Have I been pwned ?

Commentaire