« We won’t talk more, all we know is MONEY ! » C’est ce message qu’ont retrouvé les employés municipaux de la ville de Baltimore sur leurs écrans d’ordinateur le 7 mai dernier. Aussitôt, le FBI est averti, les systèmes sont débranchés, les données sensibles potentiellement visées sont effacées, mais plusieurs fichiers critiques sont déjà atteints, chiffrés à distance. Une rançon est demandée pour le déblocage des données concernées : trois bitcoins (actuellement plus de 23 000 €) par système, treize (plus de 100 000 €) pour l’ensemble. Trois semaines plus tard, le malware, depuis identifié par les autorités comme « RobbinHood », bloque toujours le fonctionnement complet de la ville. Bernard Young, le maire de Baltimore, refuse toujours de payer la rançon. « Mais pour faire avancer la ville, je vais peut-être devoir y réfléchir », a-t-il confié aux journalistes locaux.

Selon le New York Times, le développement de ce malware aurait été possible grâce à une vulnérabilité déjà utilisée par d’autres groupes de pirates ces dernières années, notamment WannaCry et NotPetya, en 2017. Le logiciel d'exploitation de la faille, EternalBlue, a paradoxalement été conçu… aux Etats-Unis, par nul autre organisme que la National Security Agency (NSA), « aux frais du contribuable » et « à une courte distance en voiture de Baltimore », ironise le quotidien new-yorkais. En 2017, l’agence de renseignement américaine a perdu le contrôle de cet outil extrêmement puissant, qui s’est retrouvé diffusé en ligne par un groupe encore non-identifié, les Shadow Brokers. Cité par le NYT, Thomas Rid, expert en cybersécurité à l'Université Johns Hopkins, qualifie cette fuite de « brèche la plus destructrice et la plus coûteuse de l’histoire de la NSA », plus encore que les révélations d’Edward Snowden.

Une vulnérabilité dans Windows XP et Vista

Basé sur le protocole obsolète SMB v1, EternalBlue exploite une vulnérabilité dans certaines versions des systèmes Windows XP et Vista de Microsoft, permettant à des tiers d'exécuter des commandes à distance sur leur cible. Après sa diffusion, Microsoft avait très rapidement publié un correctif pour combler les failles. Mais ces patchs n’ont vraisemblablement pas été appliqués par l’ensemble des utilisateurs, d’où la multiplication des attaques depuis lors. Baltimore n’est pas la première ville à être touchée par une attaque liée à cette vulnérabilité. En février 2018, l’attaque d’Allentown, en Pennsylvanie, avait perturbé les services municipaux pendant plusieurs semaines et coûté environ un million de dollars à la municipalité.

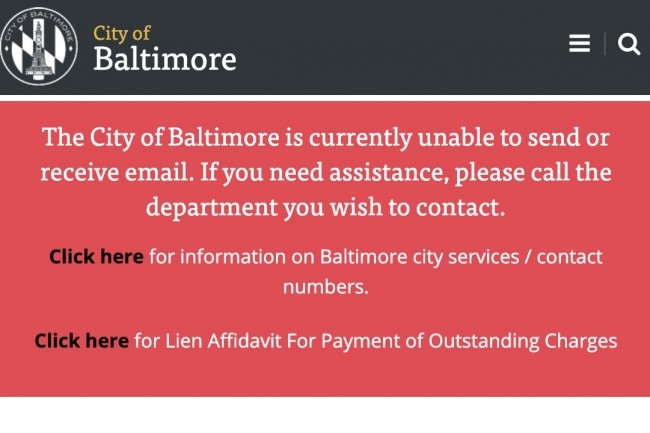

De son côté, en attendant de prendre une décision sur la rançon, la ville située sur la baie de Chesapeake a commencé à organiser sa défense. Selon le Baltimore Sun, cité par The Verge, les transactions immobilières sont traitées manuellement jusqu’à nouvel ordre, et un serveur Gmail séparé a été mis en place pour les employés municipaux. Le service informatique de la ville s’efforce tant bien que mal de rétablir l’accès aux systèmes tout en améliorant leur sécurité… avec les coûts supplémentaires que cela implique.

Bonjour,

Signaler un abusJ' ai du mal à comprendre pourquoi des SI d état ne sont pas audités et redressés pour ne pas avoir mis en place des systèmes de sauvegarde efficaces qui permettrait de redémarrer dans la semaine. Ce n est pas comme si c était la première fois. Quand on voit le tarif d un stockage bas de gamme et le tarif réclamé par les ransonneurs...