Des chercheurs, de plusieurs universités et du secteur privé, ont découvert de nouvelles failles dans les processeurs Intel qui pourraient permettre à des pirates de contourner les mesures de sécurité prises par les hyperviseurs des machines virtuelles, les noyaux de systèmes d'exploitation et les enclaves Intel SGX. Ces failles connues sous les noms Fallout, Rogue In-Flight Data Load et ZombieLoad font suite à celles découvertes il y a plus d’un an sur les puces du fondeur de Santa Clara. Elles pourraient fragiliser la sécurité des serveurs et des terminaux et donc mettre en danger les données qu’elles renferment. Ces failles pourraient être utilisées pour accéder à des informations sensibles comme des mots de passe ou des clés de chiffrement provenant de zones de mémoire protégées et, surtout, elles ne sont pas bloquées par les mesures d'atténuation prises pour les attaques antérieures connues sous les noms de Spectre et Meltdown.

Il y a plus d'un an, les attaques Meltdown et Spectre ont pris d'assaut l'industrie informatique et ont montré que l'isolation mémoire entre le noyau du système d'exploitation et les applications non privilégiées ou entre différentes machines virtuelles fonctionnant sur le même serveur n'était pas aussi étanche que prévue. Ces attaques ont profité d'une fonction d'amélioration des performances des processeurs modernes appelée exécution spéculative pour voler des secrets en analysant comment les données étaient « accédées » dans les caches des processeurs.

Intel prévenu avant la divulgation

Depuis lors, la communauté des chercheurs a trouvé d'autres techniques dites de canal secondaire qui pourraient permettre aux attaquants de reconstruire des données protégées sans y avoir directement accès, en analysant comment les données passent à travers les composants microarchitecturaux de l'unité centrale pendant l'exécution spéculative. Mardi dernier, des chercheurs ont dévoilé de nouvelles attaques qui ont le même impact que Meltdown et Spectre. Elles ont été signalées en privé à Intel ces derniers mois. La différence réside dans le fait que ces nouvelles techniques tirent parti des tampons des processeurs Intel au lieu de leur cache pour accéder aux données.

« Contrairement aux attaques existantes, nos attaques peuvent accéder à des données en vol arbitraire à partir des tampons internes du CPU (tampons de remplissage de ligne, ports de chargement, tampons de stockage), et notamment des données jamais stockées dans les caches du CPU », ont déclaré des chercheurs de la Vrije Universiteit Amsterdam sur un site web qu'ils ont créé pour partager des informations sur les nouvelles failles. « Nous montrons que les défenses existantes contre les attaques d'exécution spéculative sont inadéquates et, dans certains cas, ne font qu'empirer les choses. Les attaquants peuvent utiliser nos attaques pour obtenir des données sensibles en dépit des mesures d'atténuation, en raison des vulnérabilités profondes des processeurs Intel. »

Les microarchitectures concernées

Intel a divisé les problèmes signalés en quatre vulnérabilités avec des numéros CVE distincts :

CVE-2018-12126 - microarchitectural store buffer data sampling (MSBDS)

CVE-2018-12127 - microarchitectural load port data sampling (MLPDS)

CVE-2018-2130 - microarchitectural data sampling uncacheable memory (MDSUM)

CVE-2019-1091 - microarchitectural data sampling uncacheable memory (MDSUM)

Trois de ces vulnérabilités - MLPDS, MFBDS et MDSUM - sont couvertes dans un document de recherche du Groupe de sécurité des systèmes et des réseaux (VUSec) de la Vrije Universiteit Amsterdam. Les chercheurs de VUSec appellent leur technique d'attaque par canal latéral Rogue In-Flight Data Load, ou RIDL.

La quatrième vulnérabilité, la MSBDS, fait l'objet d'un document de recherche distinct rédigé par des chercheurs de l'Université du Michigan, du Worcester Polytechnic Institute, de la Graz University of Technology, de la KU Leuven et de la University of Adelaide. Leur technique peut entraîner des fuites de données à partir des tampons de données et a été surnommée Fallout. Elle peut également être utilisée pour détourner des informations mémoire qui peuvent aider les attaquants à vaincre la randomisation de la disposition de l'espace d'adressage du noyau (KASLR), un mécanisme de sécurité dans les systèmes d'exploitation conçu pour rendre l'exploitation des vulnérabilités de corruption mémoire beaucoup plus difficile.

Un intérêt accru de la part des chercheurs

« Ironiquement, les récentes contre-mesures matérielles introduites par Intel dans les récents processeurs Coffee Lake Refresh i9 pour prévenir la fusion les rendent plus vulnérables aux attaques, par rapport au matériel de l'ancienne génération », ont déclaré les chercheurs sur leur site web. Au cours de l'année écoulée, d'autres chercheurs, dont Giorgi Maisuradze du CISPA - Helmholtz Center for Information Security en Allemagne, qui était alors stagiaire chez Microsoft Research, une équipe dirigée par Daniel Gruss à l'Université de technologie de Graz, une équipe dirigée par Dan Horea Lutas chez Bitdefender, Volodymyr Pikhur chez Oracle et Lei Shi chez QiHoo 360, ont trouvé et signalé à Intel certains des défauts identiques.

Cela met en évidence l'intérêt accru de la communauté de recherche pour les défauts liés au CPU et au matériel en général et prouve une fois de plus que différents chercheurs peuvent trouver indépendamment les mêmes vulnérabilités, ce qui signifie que les attaquants le peuvent aussi. « Le Microarchitectural Data Sampling (MDS) est déjà abordé au niveau matériel dans bon nombre de nos processeurs Intel de huitième et neuvième génération, ainsi que dans la famille de processeurs évolutifs Intel Xeon de deuxième génération », a déclaré le fondeur dans un communiqué. « Pour les autres produits concernés, des mesures d'atténuation sont disponibles grâces à des mises à jour du microcode, ainsi que des mises à jour correspondantes du système d'exploitation et du logiciel de l'hyperviseur qui sont disponibles dès aujourd'hui. Nous avons fourni plus d'informations sur notre site web et continuons d'encourager tout le monde à mettre à jour leurs systèmes, car c'est l'un des meilleurs moyens de rester protégé. »

Des mises à jours OS à venir

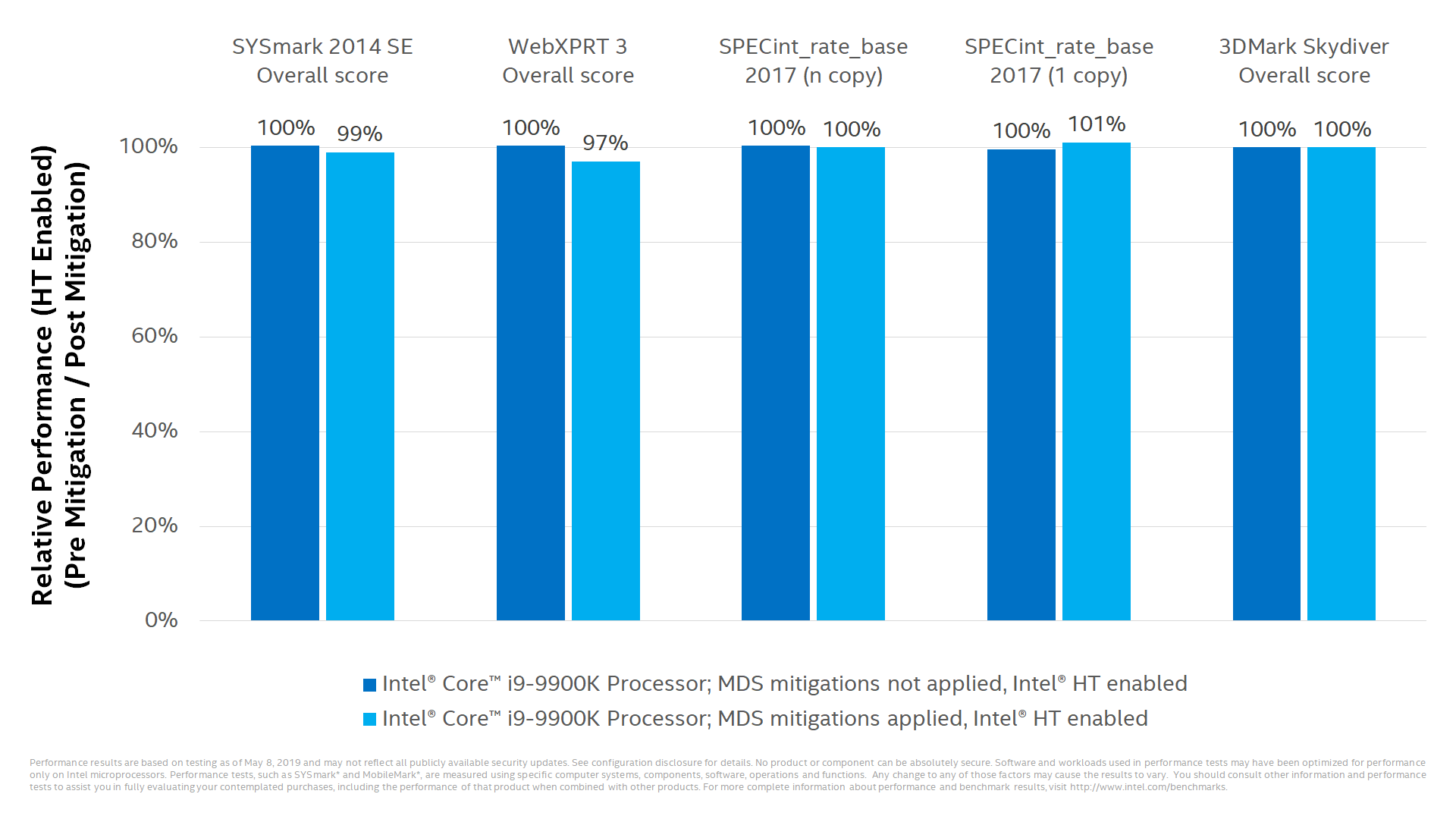

Les mises à jour du microcode du CPU ajoutent une nouvelle instruction que les développeurs d'OS (Apple, Microsoft et autres) et de logiciels peuvent utiliser pour écraser les tampons et empêcher l'exposition de données périmées. Tout comme pour les atténuations Spectre, les mises à jour du microcode peuvent être distribuées dans le cadre des mises à jour UEFI/BIOS, ce qui les rendrait persistantes, ou peuvent être distribuées par les fournisseurs d'OS et ensuite réappliquées par le noyau à chaque redémarrage. De légères pertes de performances sont de nouveau à attendre : de l'ordre de 3%.

Les tests réalisés par Intel annoncent peu de pertes en performances après l'applications des patchs, il faudra toutefois vérifier la chose. (Créfit Intel)

En l'absence d'atténuation des microcodes, les vendeurs de logiciels et d'OS peuvent également utiliser certaines séquences d'instructions pour obtenir le même effet d'écrasement du tampon. Ces séquences sont documentées dans le livre blanc d'Intel et peuvent varier selon les différentes familles de processeurs. Selon Herbert Bos, professeur de sécurité des systèmes à VU Amsterdam, les mesures d'atténuation logicielles auront un coût de performance plus élevé que les mesures basées sur des microcodes, mais dans les deux cas, il appartiendra aux fournisseurs de systèmes d'exploitation et de logiciels de commencer à utiliser les instructions d'écrasement du tampon. Cela signifie que les utilisateurs doivent également rechercher les correctifs de leurs fournisseurs de systèmes d'exploitation et d'hyperviseurs.

Désactiver l'Hyper-Threading

Une autre recommandation de VUSec est de désactiver le Multi-Threading Simultané (SMT), également connu sous le nom de technologie Intel Hyper-Threading. Cela n'atténue pas complètement toutes les attaques, mais empêche la plupart d'entre elles et rend les autres plus difficiles à exécuter. L'inconvénient est que la désactivation du SMT peut également avoir un impact négatif sur la performance de certaines charges de travail. Intel a des recommandations pour les environnements qui utilisent SMT dans son document de référence. De son coté, AMD a immédiatement indiqué : « En se basant sur notre analyse avec les chercheurs, nous pensons que nos produits ne sont pas susceptibles d’être concernés par « Fallout », « RIDL » et « ZombieLoad Attack » et ce grâce aux mécanismes de protection matérielle au sein de nos architecture. Nous n’avons pas réussi à reproduire ces exploits sur les produits AMD et ne sommes pas au courant de tiers ayant réussi. »

Commentaire